ゼロトラストセグメンテーションプラットフォームに求めるべき3つの特質

いつ サイバー攻撃 ストライク、彼らは速く攻撃します。

数分以内に、何万ものデバイスがロックアップされます。ビジネスは停止します。身代金の要求が始まります。

ネットワーク全体に広がるサイバー攻撃を防ぐ最善の方法は、導入することです ゼロトラストセグメンテーション、次のような経路違反をブロックするアクセス制御を施行する ランサムウェア 依存します。そうすれば、攻撃がネットワークに侵入しても、広がることはありません。攻撃は残ります。 山火事じゃなく一発の火花。

しかし、ゼロトラストセグメンテーションへのすべてのアプローチが同じ方法でサイバー攻撃を防ぐわけではありません。一部のアプローチは他のアプローチよりも効果的です。

金融サービス、ヘルスケア、ホスピタリティ、小売などの主要組織と仕事をしてきた経験から、セグメンテーションは次のような場合に最も効果的であると言えます。

- 包括的、組織のIT資産がどこにあるかにかかわらず、可能な限り多くのIT資産を保護します。

- 管理しやすい、設定が簡単で、そして重要なのは正しく構成しやすいため、セグメンテーションルールが意図したとおりに機能します。

- レスポンシブこれにより、攻撃が発生したときにセキュリティチームが迅速に対応し、感染したデバイスを隔離して攻撃がさらに拡大するのを防ぐことができます。

サイバー攻撃の拡大からの保護に非常に効果的であるイルミオゼロトラストセグメンテーションプラットフォームの3つの特質をご紹介します。

イルミオの保護は包括的です

スケーラビリティから始めましょう。イルミオは、中堅企業のお客様向けの非常に小規模な導入から、世界で最も大規模で複雑な環境まで、幅広い顧客環境をサポートできます。お客様は、自社の環境の規模や範囲が拡大するにつれて、規模を拡大できます。

Illumioを際立たせているのは、使いやすさと導入のしやすさ、そして迅速なスケーリング能力です。これにより、お客様はゼロトラストセグメンテーションプロバイダーも成長とともに成長するという安心感が得られます。

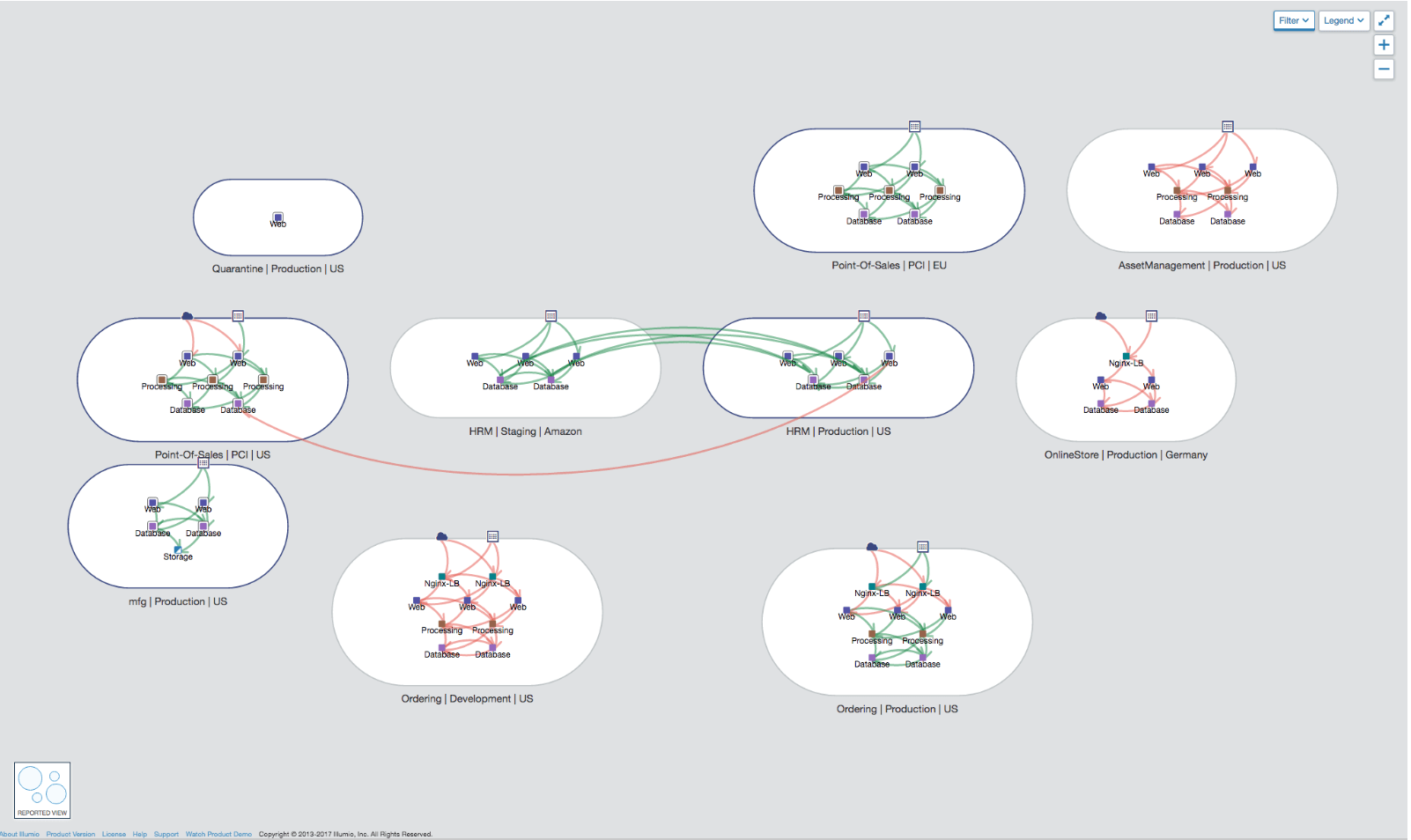

イルミオがスケールアップ 管理対象ワークロード200,000件または管理対象外ワークロード700,000件以上 1 回の導入で、ランサムウェアに対する広範な保護を実現できます。一元的な可視化を実現するために、Illumio はクラウド、オンプレミス、ハイブリッド環境の幅広い顧客環境もサポートしています。

サポートされているオペレーティングシステムには、Windows、Linux、Solaris、および AIX が含まれます。イルミオは、ほんの数例を挙げると、AWS、Azure、Kubernetes、Google クラウドプラットフォーム (GCP)、IBM クラウド、オラクルなどのクラウド環境とコンテナ環境もサポートしています。マルチクラウド戦略を採用する企業が増えるにつれ、この柔軟性はますます重要になっています。

これらすべてに加えて、Illumioは多くの医療および製造環境で重要なIoT/OT環境もサポートしています。そして、イルミオは常に革新を続け、新しいプラットフォームをリストに追加しています。

Illumioを使用すると、セキュリティチームはオンプレミス、クラウド、ハイブリッドのすべての環境に1つの包括的なセグメンテーションソリューションを採用でき、可視性を一元化できます。

イルミオの保護は管理しやすい

Illumioのソリューションが管理しやすいのは、そのセキュリティ哲学が非常に単純であることも一因です。

の設計目標に忠実であり続ける ゼロトラストセキュリティ つまり、デフォルトでは何も信頼しません。Illumioはデフォルトですべてのトラフィックをブロックし、明示的に許可されたトラフィックのみの通過を許可します。は イルミオ・ポリシー・エンジン セキュリティポリシーで許可されるコマンドは 1 つだけです。つまり、トラフィックの通過を許可するコマンドです。

この設計上の制約により、セキュリティポリシーが大幅に簡素化されることがわかりました。イルミオの アプリケーション依存関係マップ セキュリティチーム、アプリケーション所有者、その他の利害関係者に、合法的な事業運営を支援するために必要なトラフィックを示します。利害関係者はこの情報を使用して、正当なトラフィックを許可するポリシーを定義します。

イルミオは他のすべてをブロックします。数日、あるいは数時間以内に、チームはトラフィックパターンの分析、ポリシーの定義、ポリシーの定義、ポリシーのモデル化、ポリシーのモデル化を行い、さらに微調整を行って導入することができます。 効果的なゼロトラストセグメンテーション これにより、最も負荷が高く複雑なデータセンターでもマルウェアから保護されます。

他のプラットフォームで使用されているセキュリティモデルはより複雑です。セキュリティチームにポリシーを作成するための複数のコマンド (許可、ブロック、オーバーライド、拒否) が用意されています。デフォルトではすべてのトラフィックがブロックされるわけではないため、セキュリティ対策はルールが正しい順序になっているかどうかにかかっています。

たとえば、データセンター内のトラフィックはブロックされていても、アプリケーションとの間のトラフィックは許可される場合があります。ただし、そのトラフィックが外部IPアドレスに送信される場合はブロックされます。

このようなシナリオやさらに複雑なシナリオでは、ルールが見落とされたり誤解されたりしやすく、危険なトラフィックが通過したり、正当なトラフィックが誤ってブロックされたりする可能性があります。

お客様との会話から、イルミオが提供するシンプルなデザインの方がはるかに管理しやすいと確信しました。

イルミオのプロテクションは反応が良い

組織は、必然的に ネットワークが侵害される。その場合、セキュリティチームは迅速に行動し、攻撃がネットワーク全体に広がらないように、侵入時点で攻撃を切り離す必要があります。

Illumioでは、Illumioに組み込まれている設定可能なため、その分離をわずか数秒で実施できます コンテインメントスイッチ。このスイッチは、セキュリティチームのメンバーが手動で有効化できます。または、次のようなスクリプトの一部として有効化することもできます。 セキュリティオーケストレーション、自動化、対応 (SOAR) プレイブック。

いずれの場合も、組織はすぐに動きます ランサムウェアからの保護 ネットワーク上でさらに広がっています。感染したエンドポイントが隔離されると、セキュリティチームは攻撃を分析して修復できます。

イルミオを自分の目で確かめてください

その方法を直接見たい場合 イルミオゼロトラストセグメンテーション ランサムウェアから組織を保護するのに役立ちます。 お問い合わせ 今日はデモを手配します。

または、 イルミオを試乗しよう イルミオの専門家が率いるハンズオンラボで。

について学び続ける イルミオゼロトラスト セグメンテーション:

- について読む ビショップフォックスのランサムウェアシナリオエミュレーション ゼロトラストセグメンテーションが、検出と対応のみの場合よりも 4 倍速くランサムウェアを阻止する方法をご覧ください。

- イルミノの様子を見る あるグローバル法律事務所がランサムウェアの拡散を阻止するのを助けました。

- イルミオがなぜあるのかを学ぶ フォレスター・ウェーブの2つのレポートでリーダー。

- 方法に関するガイドをお読みください Illumioはゼロトラストセグメンテーションを迅速、シンプル、スケーラブルにします。

.png)