Rechenzentrums- und Cloud-Sicherheit: Anwendungszuordnung

Wir stellen eine Blogserie von PJ Kirner, CTO von Illumio, vor, in der wichtige Konzepte behandelt werden, die Ihnen helfen sollen, über Rechenzentrums- und Cloud-Sicherheit auf eine neue Art und Weise nachzudenken und Ihren Ansatz an die sich ändernden Anforderungen in den Anwendungsumgebungen anzupassen. Lesen Sie den ersten Beitrag dieser Serie, „Warum wir eine Revolution der Rechenzentrums- und Cloud-Sicherheit brauchen.“

Ich kann mir nicht vorstellen, ohne GPS zur Arbeit zu gehen. Ja, ich fahre fast jeden Tag dieselbe Route und könnte sie wahrscheinlich mit verbundenen Augen machen, aber das GPS hilft mir, am schnellsten dorthin zu gelangen, indem es mir die richtige Route empfiehlt, da es aktuelle Echtzeitdaten über den Verkehr enthält und mich bei Unfällen und Staus leiten kann. Es kennt beide Enden meiner Route, woher ich komme und wohin ich gehe, und unter Berücksichtigung historischer Daten kann es die beste Zeit für meine Abreise vorhersagen und immer pünktlich sein.

Wenn Sie versuchen, Ihre Anwendungen zu segmentieren, benötigen Sie mehr als nur Ihre übliche Sichtbarkeit, mehr als nur Balkendiagramme und Sparklines. Sie benötigen etwas, das sicherstellt, dass Sie über die richtigen Einblicke, den richtigen Kontext und die richtige Perspektive verfügen, um Ihren Ansatz zur Sicherung Ihrer Umgebung zu optimieren. Genau wie beim GPS benötigen Sie eine Karte, die alles zusammenfasst: die Echtzeitansicht, die historischen Daten, den Anwendungskontext. All dies benötigen Sie, um Ihre Anwendungen und alles rund um diese Anwendungen zu verstehen, z. B. die Verbindungen, Verkehrsflüsse, Zugriffsrichtlinien, Abhängigkeiten und Eingaben/Ausgaben.

Mit diesem Verständnis können Sie Risiken lokalisieren und verstehen, Richtlinien modellieren, Minderungsstrategien entwickeln, Ausgleichskontrollen einrichten und überprüfen, ob diese Richtlinien, Strategien und Kontrollen so funktionieren, wie Sie beabsichtigen, das Risiko zu mindern.

In diesem Beitrag beschäftige ich mich mit den wichtigsten Merkmalen und Anforderungen von Tools, die das Anwendungs-Mapping bereitstellen, das Sie benötigen, um die sich ständig ändernden, zunehmend komplexen verteilten und verbundenen Anwendungsumgebungen von heute erfolgreich abzusichern.

Sichtbarkeit allein reicht nicht aus

Gehen Sie auf jeder Technologiekonferenz durch und das kann ich garantieren Sichtbarkeit wird das erste Wort sein, das Sie auf Ihrer Buzzword-Bingokarte markieren. Es erscheint an fast jedem Stand. Aber nur weil eine Lösung transparent ist, heißt das nicht, dass Sie sehen, was Sie zum Erreichen Ihrer Ziele benötigen. Vor allem, wenn es um Sicherheit geht.

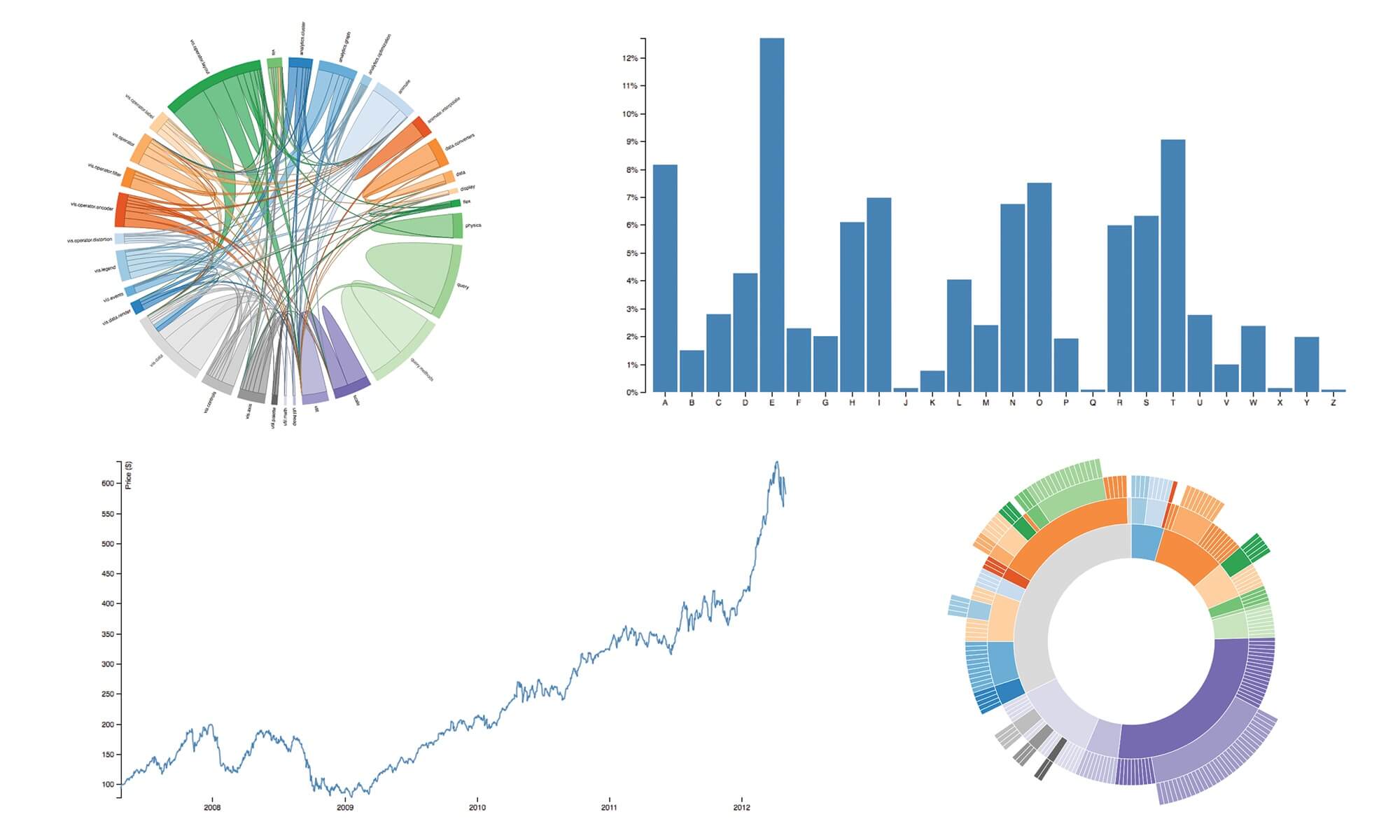

Datenvisualisierung kann in vielen Formen vorliegen, z. B. in Balkendiagrammen, Liniendiagrammen, Sparklines, Akkorddiagrammen, Sunburst-Partitionen und sogar Listen. Obwohl diese Ausgaben für einige Anwendungsfälle ausreichend sind, bieten sie nicht die Perspektive, die Ihnen hilft, Ihre Umgebung zu verstehen und zu segmentieren, um die Sicherheit zu verbessern.

Die Sichtbarkeit für die Segmentierung muss mit diesem Ziel vor Augen aufgebaut werden. Es muss:

- Verschaffen Sie sich einen Überblick über die Umgebung, damit Sie den Kontext der Komponenten Ihrer Anwendungen und die Beziehungen zwischen ihnen besser verstehen.

- Verschaffen Sie sich einen Überblick über den aktuellen und vergangenen Status, damit Sie zukünftige Risiken planen und mindern können.

- Erstellen Sie eine Echtzeit-Karte Ihrer Anwendungsumgebung mit Einblicken und Daten, die Ihnen ein vollständiges Bild vermitteln.

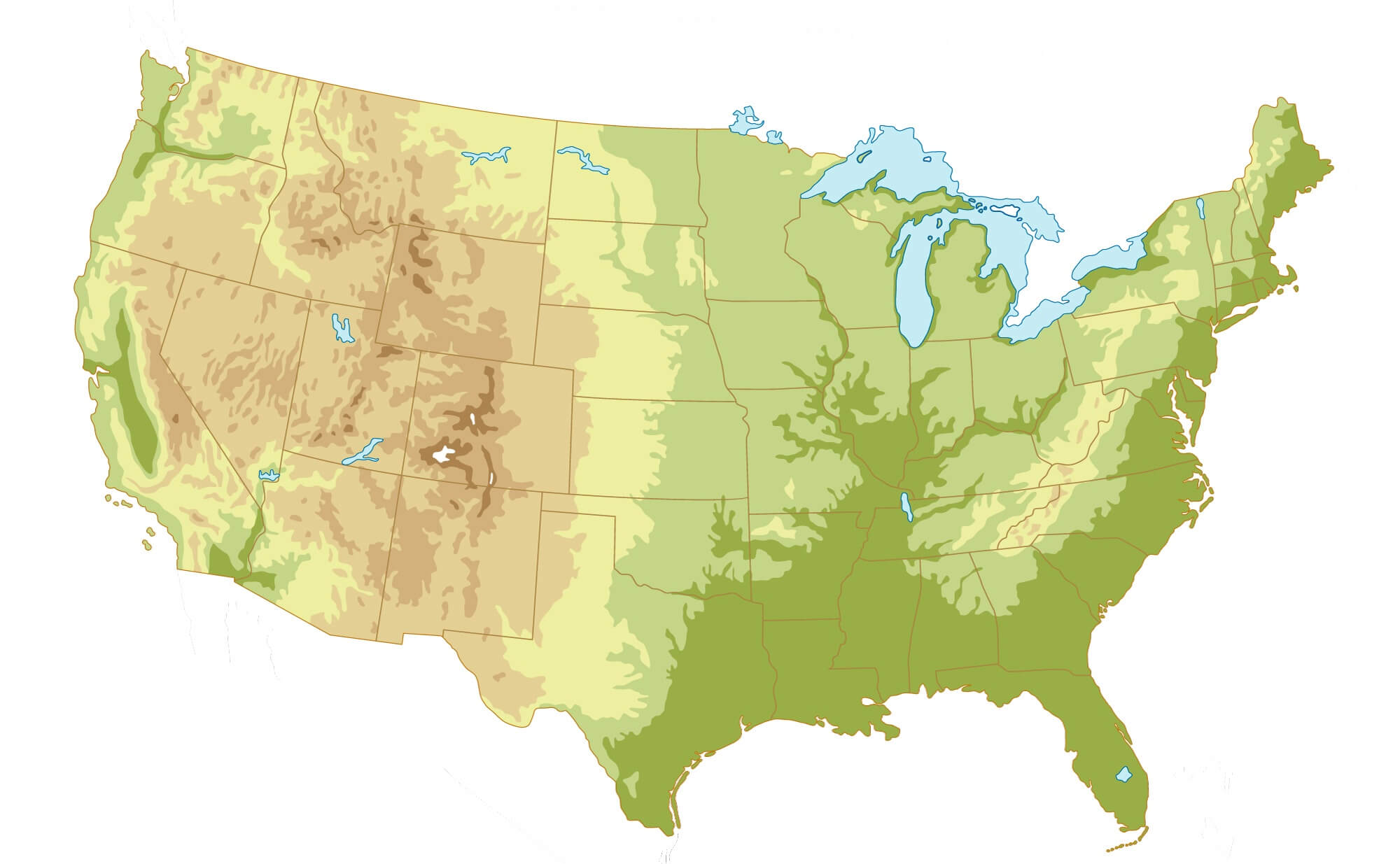

Sichtbarkeit, die die falsche Perspektive bietet — wie nur ein Blick auf das Netzwerk — ist unzureichend und ineffektiv, um Sicherheitsrichtlinien für Ihre Anwendungen zu planen, zu definieren und durchzusetzen. Es wäre, als würde man versuchen, mit nur einer gedruckten Reliefkarte von SF nach NYC zu fahren...

Wissen, was passiert

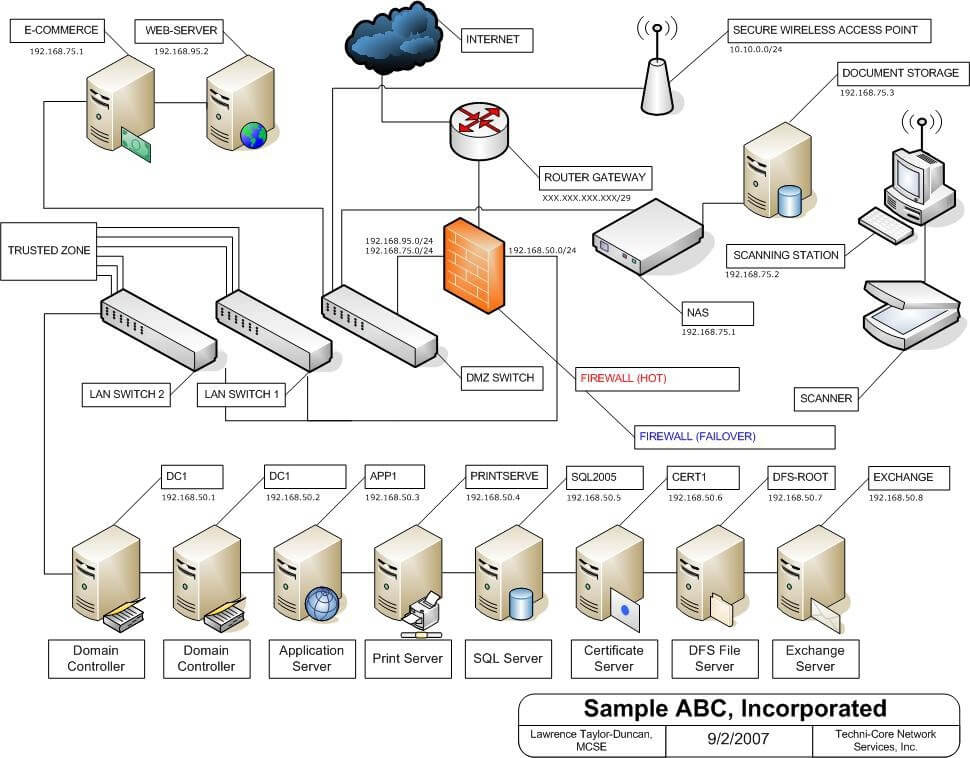

Es gab eine Zeit, in der Sie einen Snapshot des Rechenzentrums erstellen und mit großer Sicherheit wissen konnten, dass dieser Snapshot wochenlang, wenn nicht sogar Monate oder sogar Jahre gültig sein würde. Die Dinge haben sich nicht allzu sehr geändert. Teams verwendeten Tools wie Visio, um Umgebungen abzubilden, und einige gingen sogar so weit, riesige Versionen ihres Rechenzentrums in Postergröße auszudrucken, um sie an die Wand zu hängen und während der Planungsgespräche darauf zu zeigen. Stellen Sie sich etwas wie das Folgende vor:

Diese Zeiten sind dank Virtualisierung, Cloud und Containern lange vorbei. Sie alle haben es einfacher gemacht, Workloads hochzufahren, abzubauen und zu verschieben — und so hochdynamische Umgebungen geschaffen zu haben. Schneller als Sie auf das Visio-Symbol klicken und die VSD-Datei öffnen können, ist Ihre Ansicht des Rechenzentrums möglicherweise bereits veraltet und veraltet, zumindest teilweise. Dieses schnelle Tempo des Wandels macht es für Sicherheitsteams schwierig, die aktuelle Situation zu verstehen, Risiken richtig einzuschätzen, Richtlinien zu planen und Kontrollen durchzusetzen.

Um mit diesen hochdynamischen Umgebungen Schritt zu halten, benötigen Sie eine Karte in Echtzeit, die ständig beobachtet und sich an Änderungen anpasst.

Dies wird wichtig, um den aktuellen Zustand der Umwelt und die sich entwickelnden Risiken zu verstehen — beides wichtige Beiträge für wirksame Minderungsmaßnahmen.

Wisse, was in der Vergangenheit passiert ist

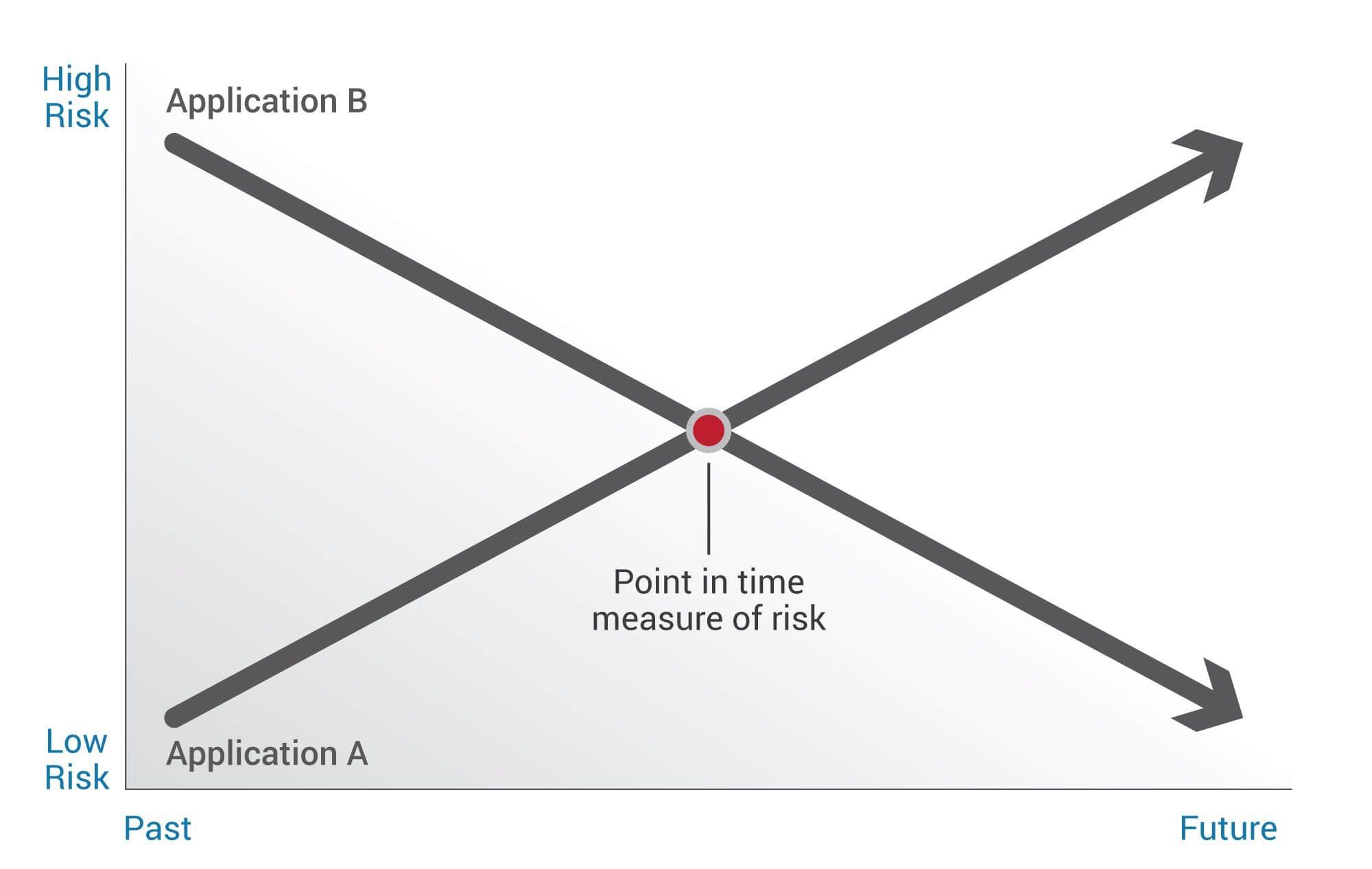

Echtzeit reicht nicht aus. Sie müssen auch in der Lage sein, in der Zeit zurückzuschauen, was passiert ist. Das berühmte Zitat von George Santayana: „Wer sich nicht an die Vergangenheit erinnern kann, ist dazu verdammt, sie zu wiederholen“, sollte von den Sicherheitsteams auf jeden Fall berücksichtigt werden. Der Rückblick auf historische Daten, im Wesentlichen unter Berücksichtigung vergangener Erfahrungen, ist der nächste wichtige Beitrag zur Sicherheitsplanung, um sicherzustellen, dass Sie nicht nur berücksichtigen, was gerade passiert, sondern auch, was in der Vergangenheit passiert ist — beides Prädiktoren dafür, was in der Zukunft passieren könnte.

Wie wird sich Ihre Sicherheit mit historischen Daten verbessern?

Denken Sie an dynamische Workloads wie VMs, Cloud-Server und Container, die so schnell verschwinden können, wie sie entstehen. Woher weißt du, was sie getan haben? Welcher Verkehr wurde gesendet? Wie haben sie sich auf die Umwelt ausgewirkt? Welches Risiko wurde eingeführt, als sie existierten? Historische Daten sind eine weitere wichtige Dimension, anhand derer Sie verstehen, wie sich Risiken in Zukunft in Ihrer Umgebung manifestieren könnten.

Zu sehen, wie sich Anwendungsabhängigkeiten im Laufe der Zeit verändert haben, kann eine weitere wichtige Perspektive sein. Wann wurde meine kritische Anwendung so stark vernetzt? Was genau ist eine Verbindung dazu? Sind all diese Verbindungen wirklich notwendig? Wie besorgt sollte ich sein? Historische Daten ermöglichen es Ihnen, zurückzublicken, um zu sehen, was die aktuellen Risiken verursacht hat, und Fragen dazu zu stellen, wie sie entstanden sind.

Was ist, wenn zwei Workloads derzeit dem gleichen Risiko ausgesetzt sind, aus historischer Sicht jedoch eine davon im Laufe der Zeit zunimmt und die andere im gleichen Zeitraum abnimmt? Welche Faktoren haben die Divergenz verursacht? Anhand historischer Daten sehen Sie nicht nur, wie sich das Risiko verändert hat, sondern auch, wie es sich im Laufe der Zeit verändert hat.

Vergiss nicht — es geht um die Anwendungen

Die letzte Komponente erinnert uns daran, warum wir hier sind. Wir sind hier, um die Anwendungen zu sichern, also sollten wir die Dinge im Kontext der Anwendungen betrachten — nicht im Netzwerk. Anwendungsteams wollen sich das Netzwerk (IP-Adressen, Ports, VLANs) nicht ansehen und versuchen, es zu verstehen. Sie verstehen Anwendungen, wie sie funktionieren, wie sie funktionieren sollten, und haben letztendlich wahrscheinlich eine gute Vorstellung davon, wie sie geschützt werden sollten.

Es ist wichtig, die Umgebung im Kontext von Anwendungen zu sehen.

Eine anwendungsorientierte Ansicht hilft Ihnen, diese Anwendungen und ihre Komponenten im Kontext der Rollen zu sehen, die sie in der größeren Umgebung spielen. Nur so können Sie Risiken wirklich verstehen und Richtlinien zur Minderung dieses Risikos erstellen.

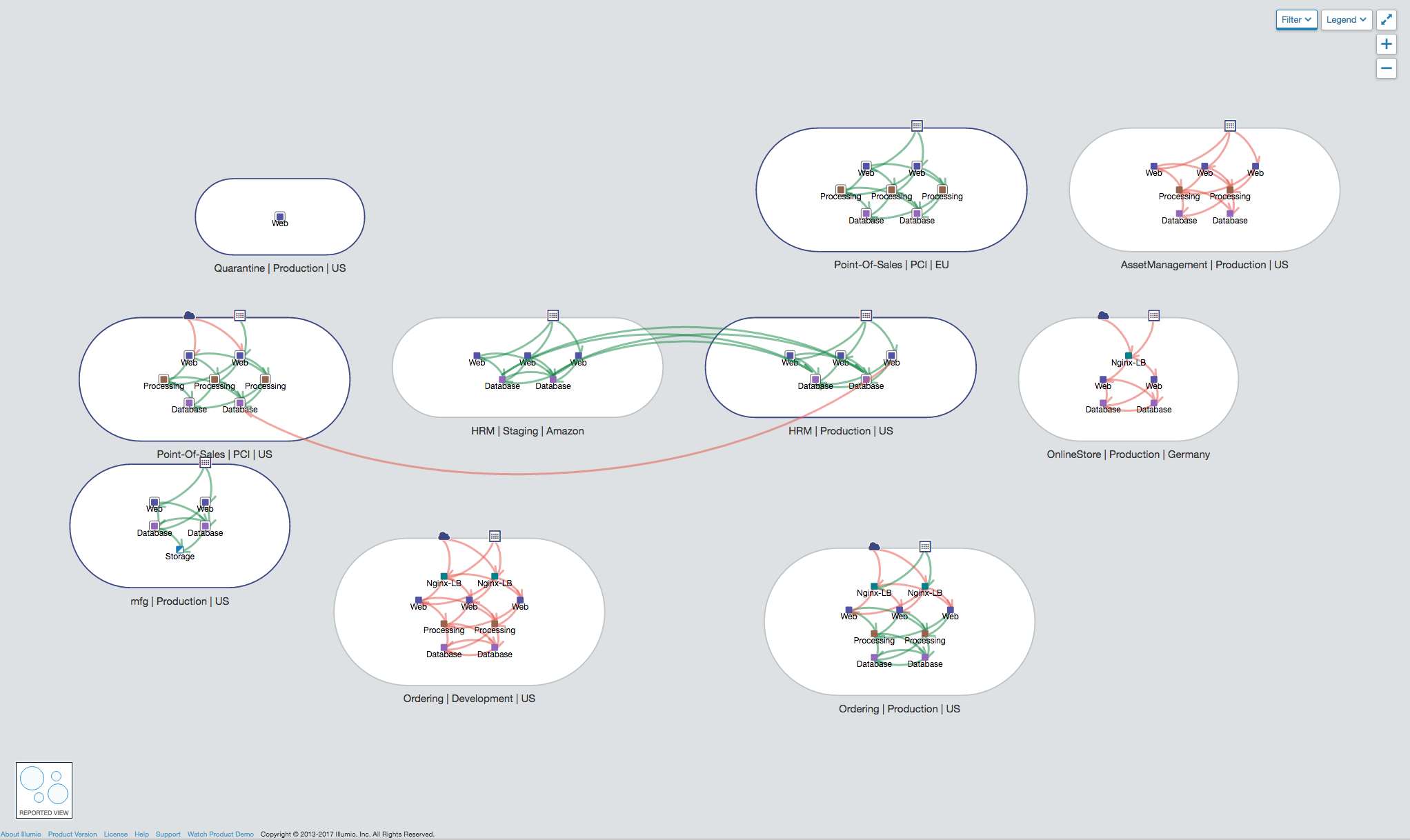

Eine Anwendungsabhängigkeitskarte bringt alles zusammen

Mit einer Anwendungsabhängigkeitskarte können Sie jetzt Dinge im Kontext Ihrer Anwendungen und ihrer Abhängigkeiten und Beziehungen sehen und gleichzeitig die Komplexität und Details der Umgebung abstrahieren. Sie müssen sich keine Gedanken mehr über das Netzwerk (IP-Adressen und Ports), die Plattform (Bare-Metal, VM, Container) oder die Infrastruktur (privates Rechenzentrum oder Cloud) machen. Sie können sich auf die Anwendungen konzentrieren, darauf, wie sie funktionieren, wie sie voneinander abhängen, wie sie als Geschäftsprozess zusammenarbeiten sollten und wie Sie sie am besten schützen können.

Wenn Sie eine Übersicht der Anwendungsabhängigkeiten sehen, können Sie sehen, wie die Dinge miteinander verbunden sind. Jetzt haben Sie den Kontext dafür, was miteinander verbunden ist, und können Fragen stellen. Warum stellt dieser Webserver eine direkte Verbindung zu dieser Datenbank her?

Sie können auch sehen, wie sich Risiken in einer Anwendung auf andere Anwendungen auswirken können, z. B. einzelne Fehlerquellen, die indirekt zu kaskadierenden Ausfällen in anderen kritischen Anwendungen führen können. Mit dieser Sichtweise können Sie die Risiken in der gesamten Umgebung wirklich verstehen und darüber nachdenken, die richtigen Richtlinien zu entwickeln, um durchzusetzen, wie die Dinge funktionieren sollten.

.png)

.webp)