Illumio Endpoint

Die Segmentierung für Endbenutzergeräte verbessert die Endpunktsicherheit

Endpunkte sind häufig die Quelle von Netzwerkverletzungen

Segmentieren Sie zuverlässig jeden Endpunkt, um sicherzustellen, dass Sicherheitsverstöße nicht zu geschäftlichen Katastrophen werden.

- 74%

74% der Unternehmen gehen davon aus, dass EDR alle gefährlichen Aktivitäten blockiert bzw. erkennt, dennoch wird die überwiegende Mehrheit der Unternehmen angegriffen.

- 46%

46% der Führungskräfte machen sich die meisten Sorgen wegen Zero-Day-Exploits, obwohl Endpunktsicherheitslösungen wie EDR vorhanden sind.

- 88%

88% der Pioniere im Bereich der Zero-Trust-Segmentierung meldeten eine verbesserte Bandbreite und betriebliche Effizienz des Sicherheitsteams.

Erweiterung von Zero Trust auf den Endpunkt

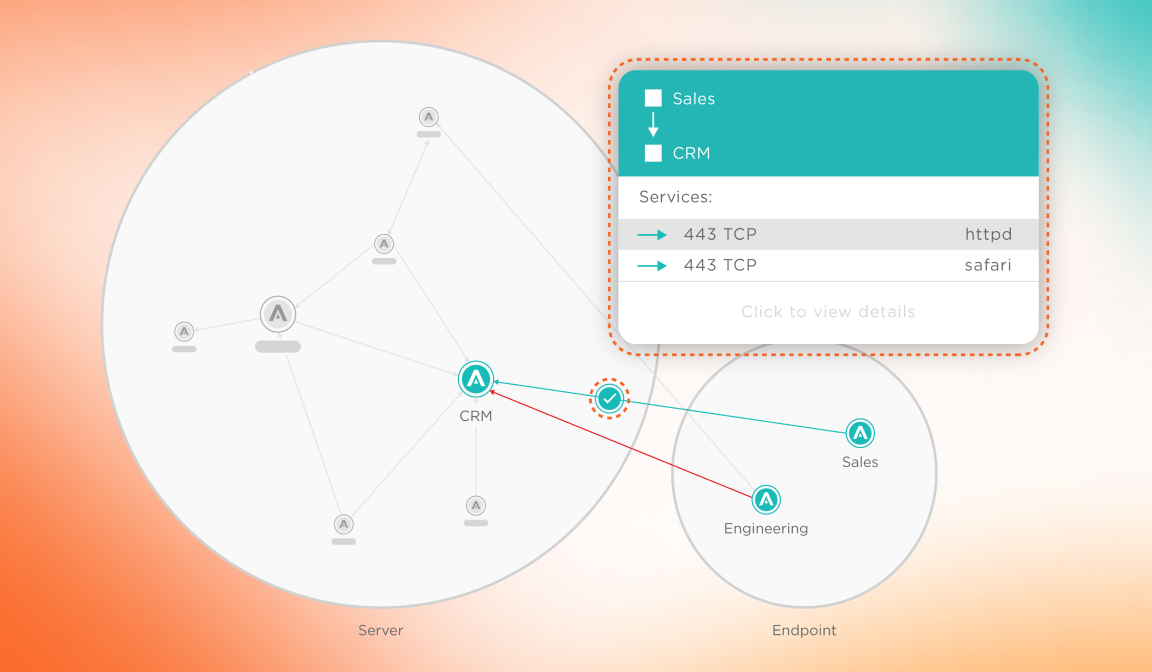

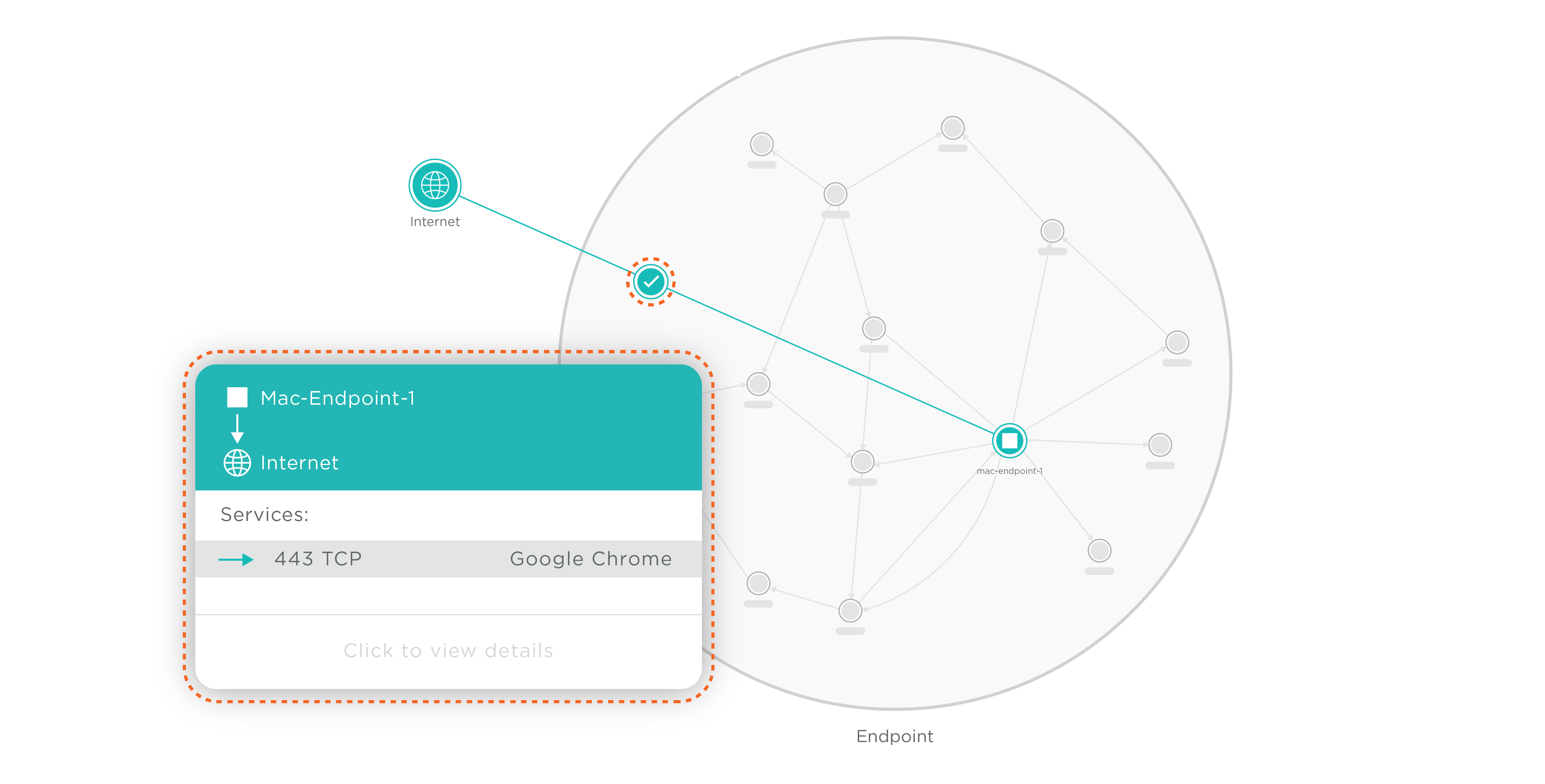

Endpunktdatenverkehr überall visualisieren

Ganz gleich, ob von zu Hause oder im Büro – bewerten und reduzieren Sie Risiken schnell durch Einblick in den gesamten Netzwerkverkehr.

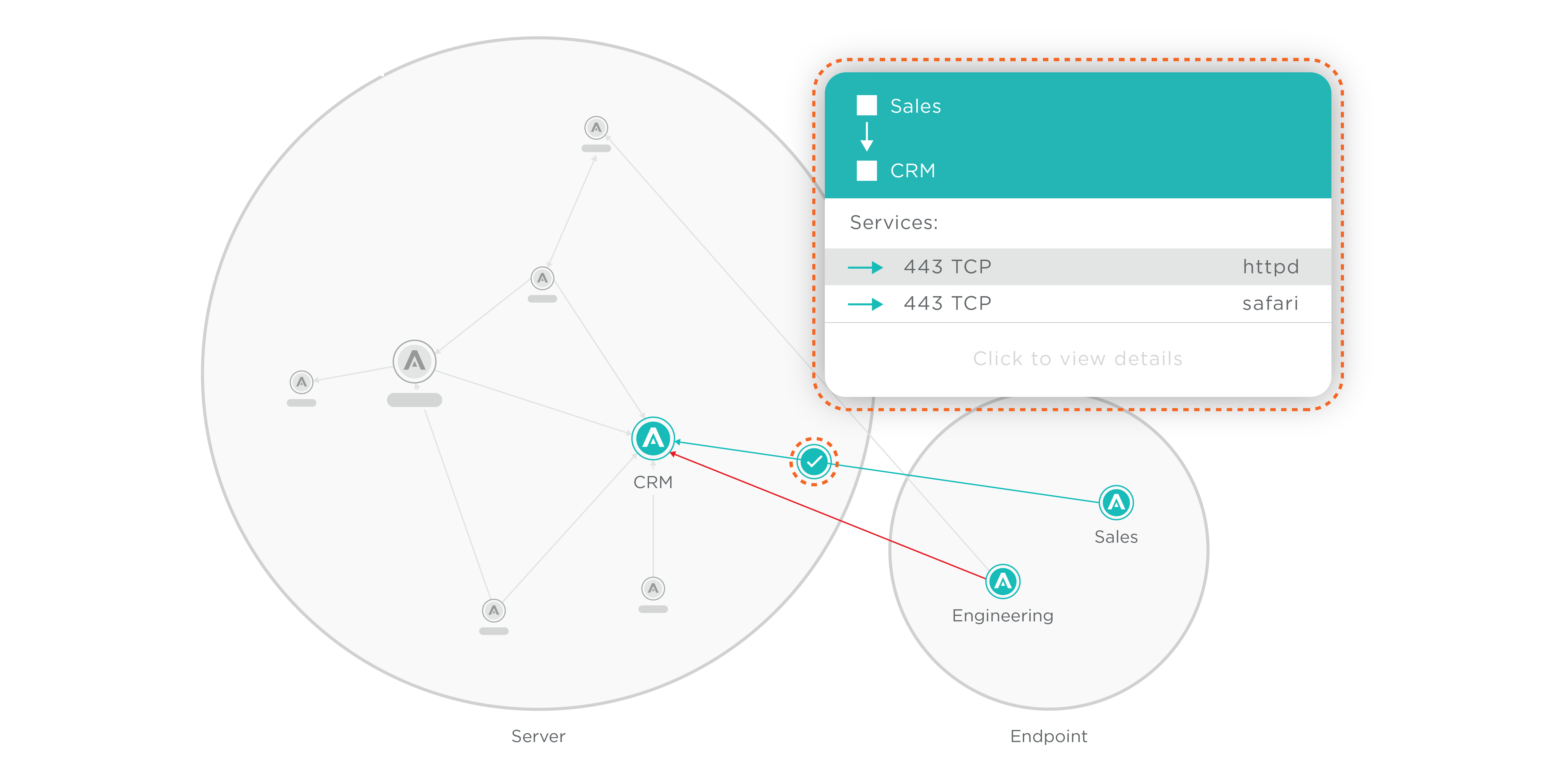

Zugriff auf Anwendungen kontrollieren

Geben Sie Endpunkte nicht für das Rechenzentrum frei – erlauben Sie nur bestimmten Benutzern den Zugriff auf die erforderlichen Anwendungen.

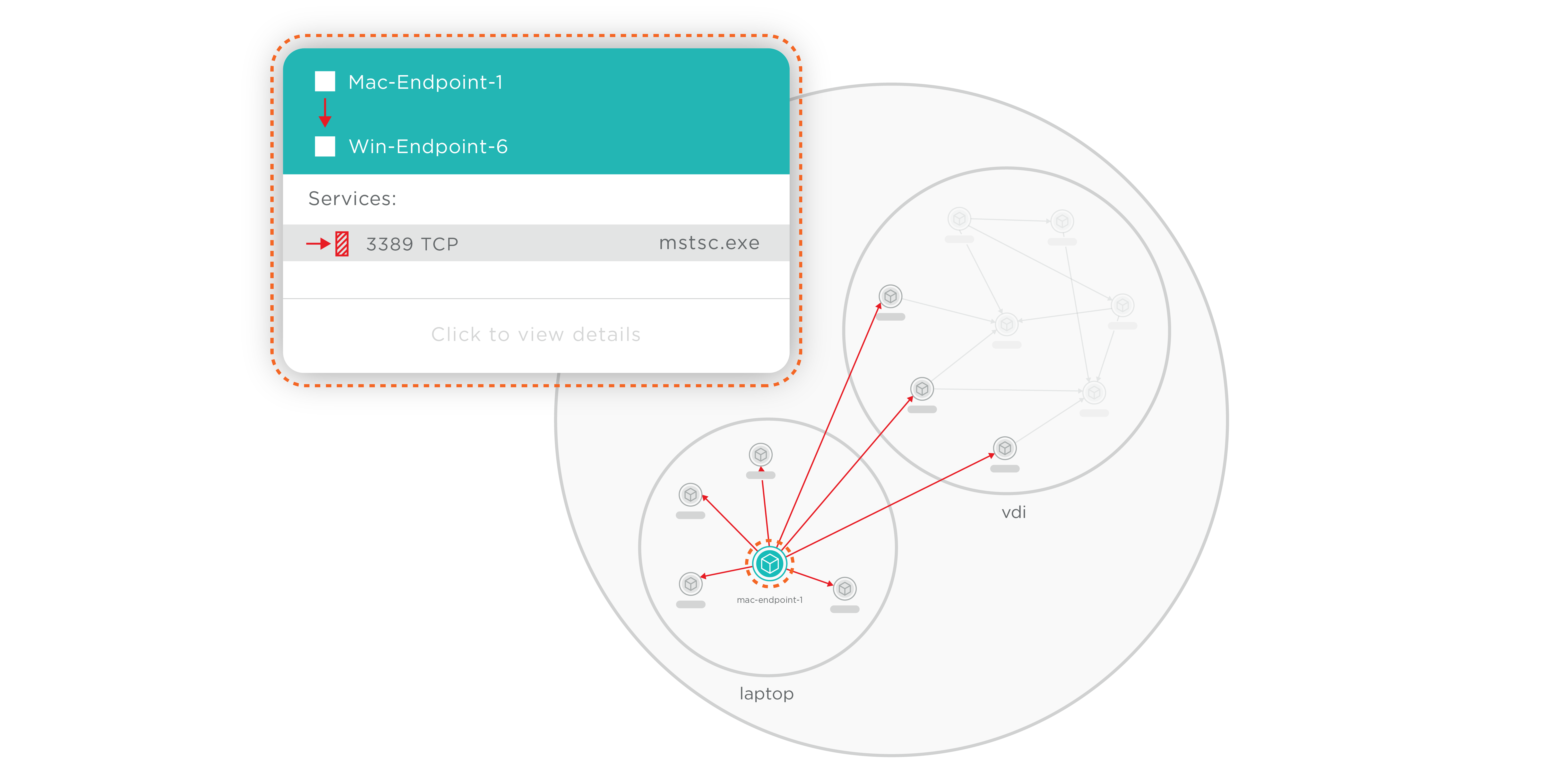

Endpunktexposition sichern

Isolieren Sie Cyber-Angriffe auf ein einzelnes Gerät – noch bevor der Angriff von anderen Sicherheitstools erkannt wird.

Sind Sie bereit, Illumio Endpoint live zu sehen?

Funktionen von Illumio Endpoint

Transparenz des Endpunktdatenverkehrs

Visualisieren Sie den Endpunktdatenverkehr für eine schnelle und einfache Fehlerbehebung.

Standardmäßig ablehnen

Blockieren Sie jegliche nicht erforderliche Kommunikation zu und von Laptops, VDI und Workstations.

Zero-Day-Risiko begrenzen

Schützen Sie Ihre Umgebung, ohne darauf zu warten, dass ein Angriff eine Signatur erstellt und von Ihren Sicherheitstools erkannt wird.

Keine Berührung mit dem Netzwerk

Verwenden Sie eine Endpunktsegmentierung, die im Gegensatz zu NAC oder SD-WAN nicht mit dem Netzwerk verknüpft ist.

Benutzerbasierter Zugriff

Führen Sie identitätsbasierte Gruppen-Policys ein, um den Zugriff auf Benutzeranwendungen nach Active Directory-Gruppe und Geräteidentität zu beschränken.

Dynamisches Policy Enforcement

Ändern Sie automatisch Segmentierungs-Policys, wenn das Gerät außerhalb der Unternehmensumgebung verwendet wird.