Illumio Endpoint

Segmentation for end-user devices enhances endpoint security

Les terminaux sont souvent à l'origine de violations du réseau

Segmentez en toute confiance tous les terminaux pour vous assurer que les violations ne se transforment pas en catastrophes commerciales.

- 74%

74 % des entreprises s'attendent à ce que l'EDR bloque ou détecte toutes les activités malveillantes, mais la grande majorité d'entre elles continuent d'être victimes de violations.

- 46%

46 % des chefs d'entreprise sont particulièrement préoccupés par les exploits de type « jour zéro » malgré la mise en place de solutions de sécurité des terminaux telles que l'EDR.

- 88%

88 % des Segmentation Zero Trust les pionniers ont fait état d'une amélioration de la bande passante et de l'efficacité opérationnelle des équipes de sécurité.

Étendre Zero Trust au terminal

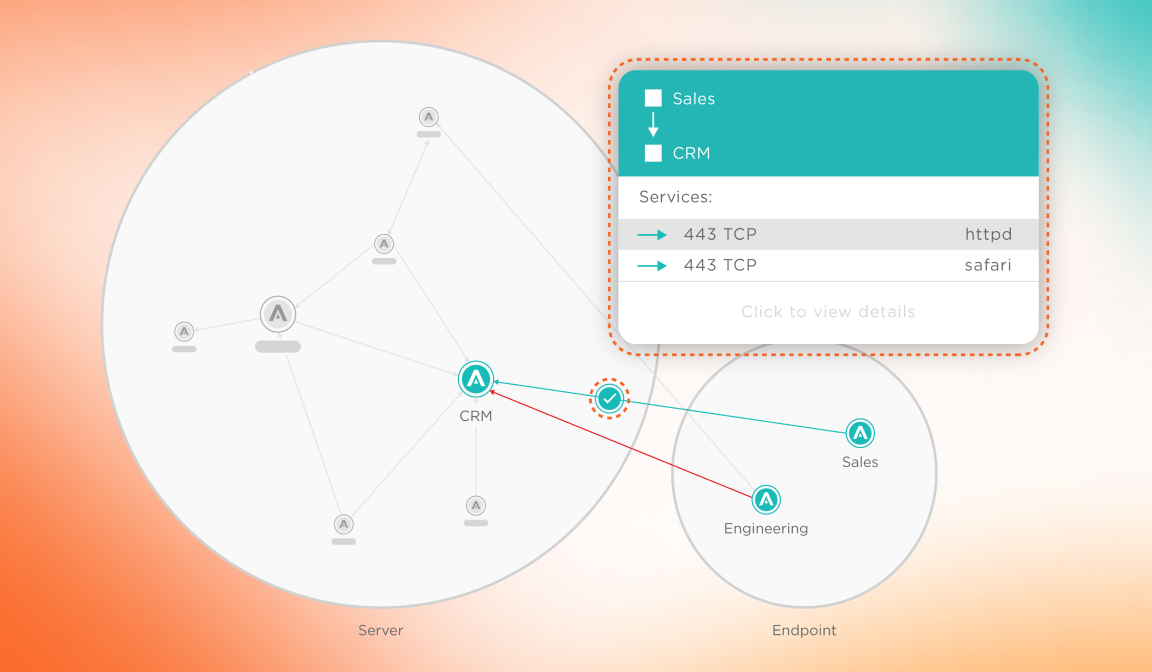

Visualisez le trafic des terminaux n'importe où

Depuis votre domicile ou votre bureau, évaluez et atténuez rapidement les risques en consultant l'ensemble du trafic réseau.

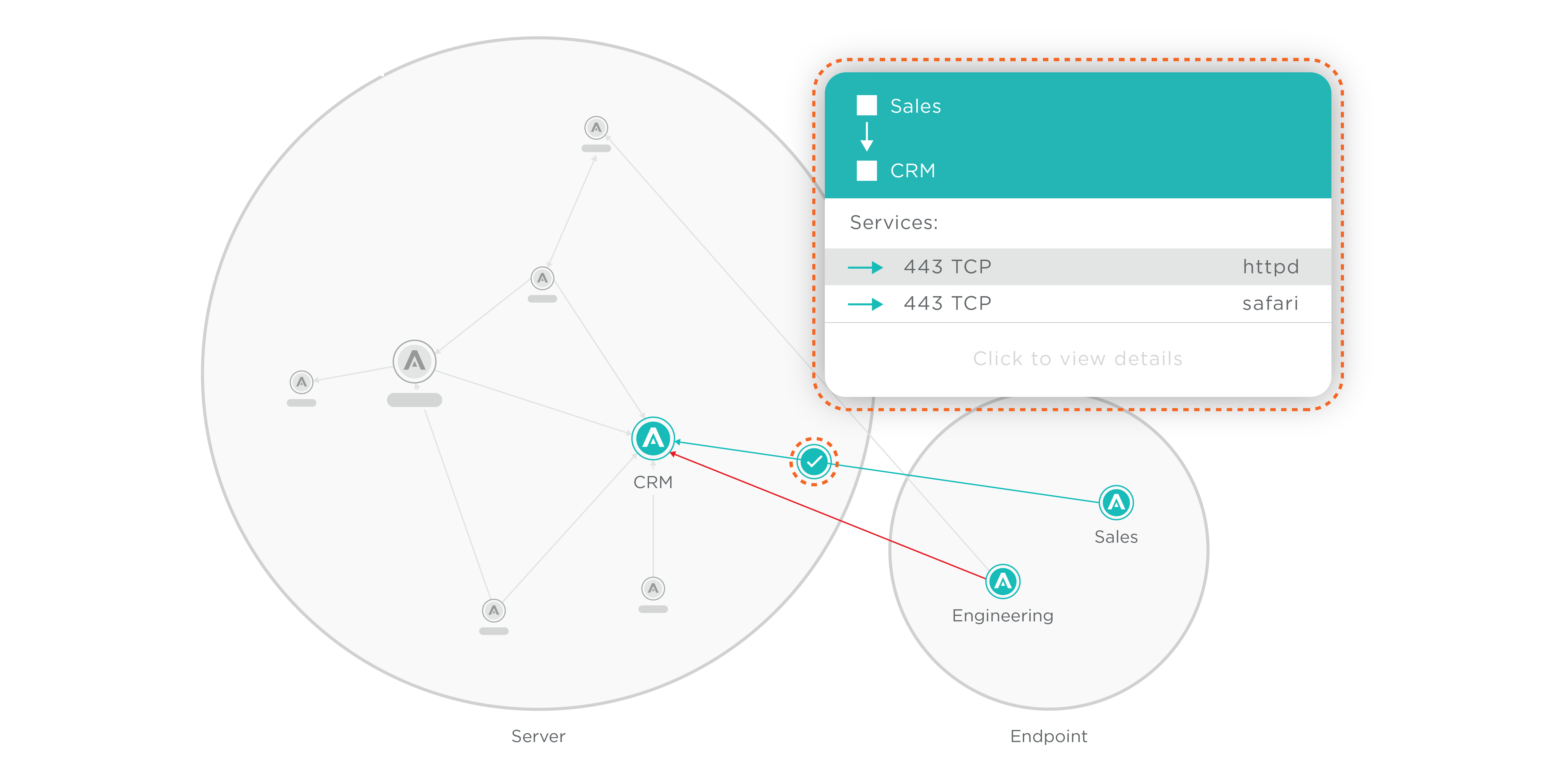

Contrôlez l'accès aux applications

N'exposez pas les terminaux au centre de données : autorisez uniquement des utilisateurs définis à accéder aux bonnes applications.

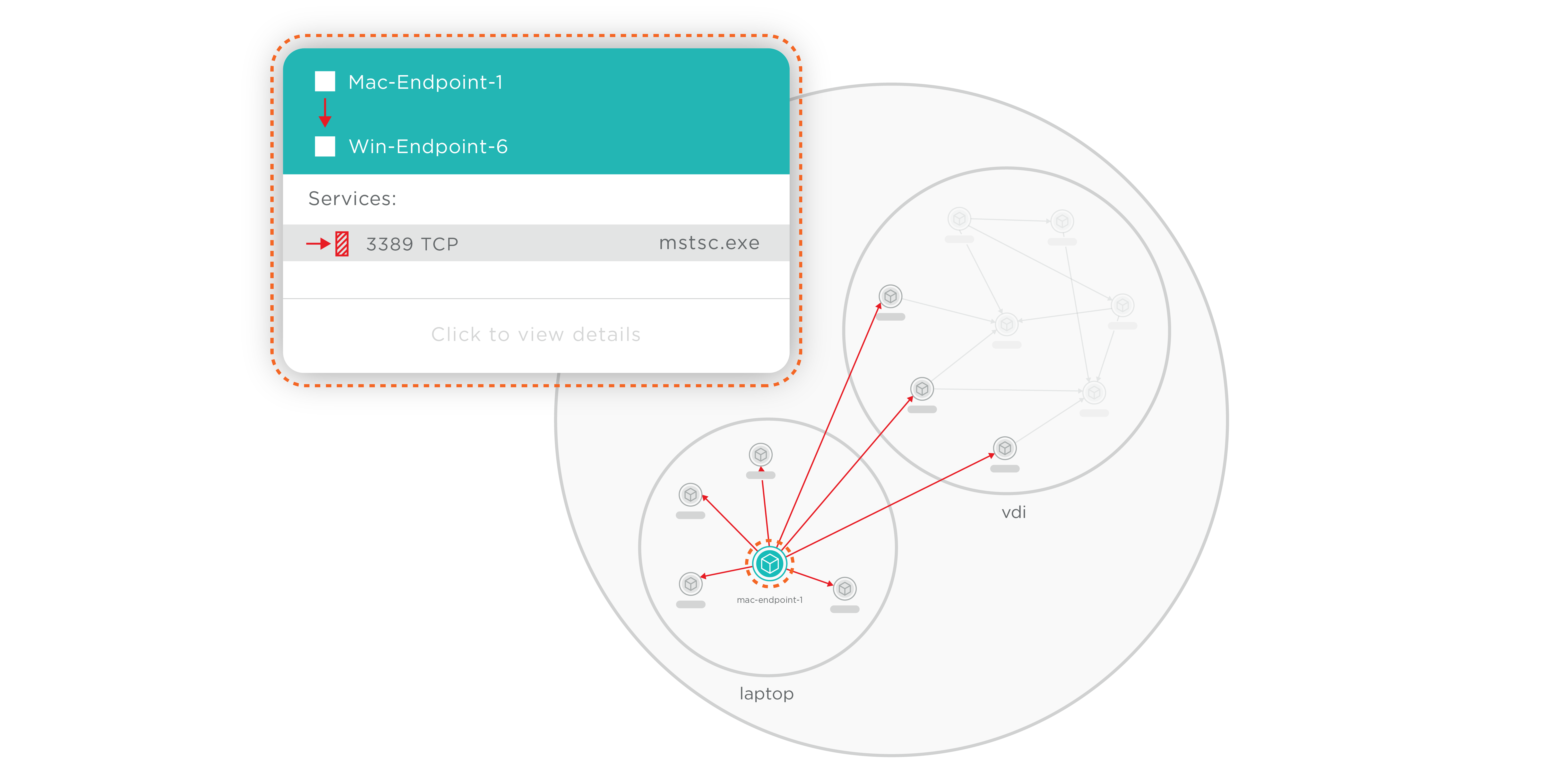

Exposition sécurisée des terminaux

Isolez les cyberattaques visant un seul appareil, avant même que l'attaque ne soit détectée par d'autres outils de sécurité.

Prêt à voir Illumio Endpoint en action ?

Caractéristiques d'Illumio Endpoint

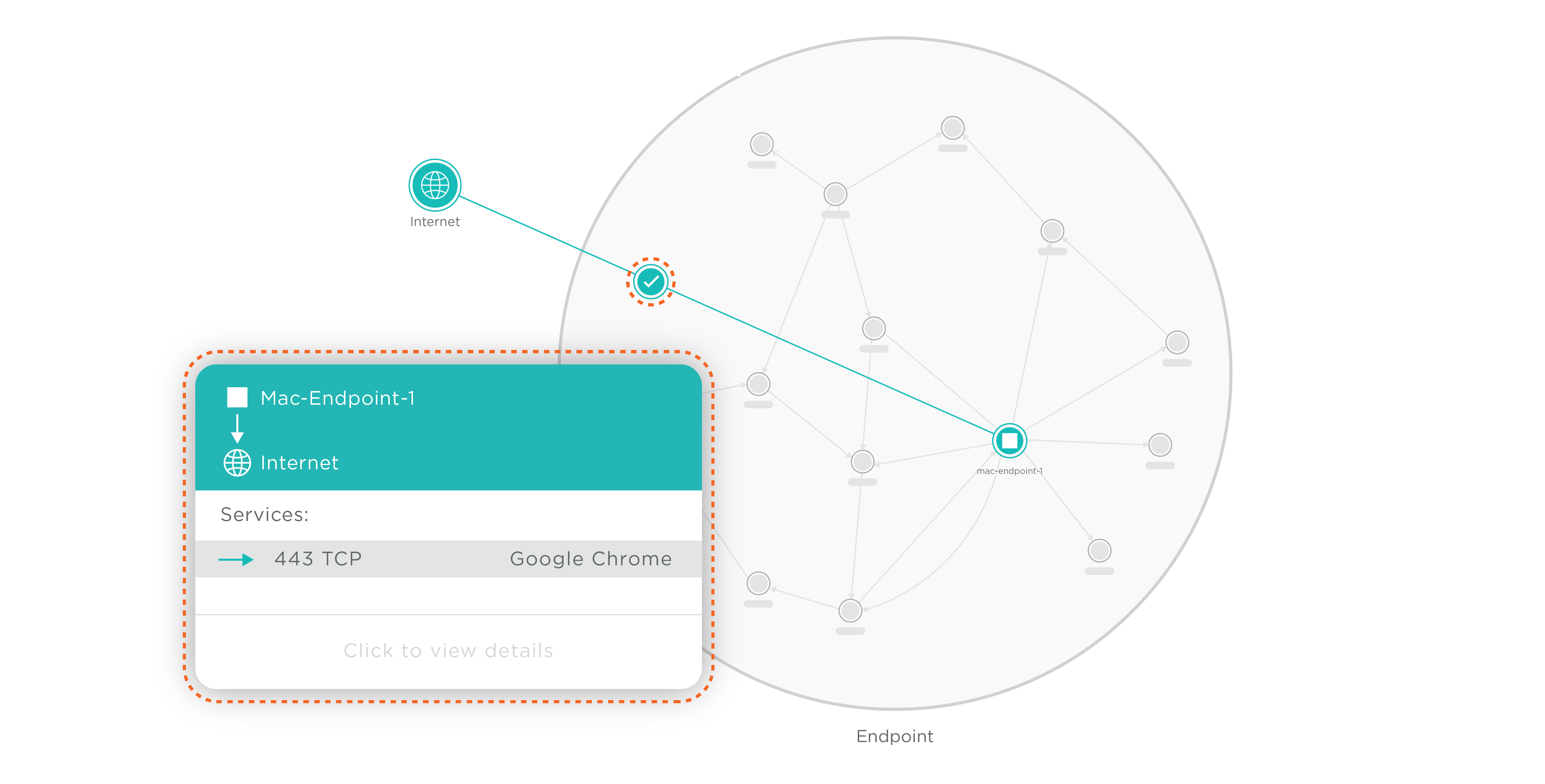

Visibilité du trafic des terminaux

Visualisez le trafic des terminaux pour un dépannage rapide et facile.

Refuser par défaut

Bloquez toutes les communications nécessaires vers et depuis les ordinateurs portables, les VDI et les postes de travail.

Limitez le risque « jour zéro »

Protégez votre environnement sans attendre qu'une attaque crée une signature et soit détectée par vos outils de sécurité.

Aucun contact avec le réseau

Utilisez une segmentation des terminaux qui n'est pas liée au réseau, contrairement au NAC ou au SD-WAN.

Accès basé sur l'utilisateur

Déployez des politiques de groupe basées sur l'identité pour limiter l'accès aux applications utilisateur en fonction de l'identité du groupe Active Directory et de l'appareil.

Application dynamique des politiques

Modifiez automatiquement les politiques de segmentation lorsque l'appareil est utilisé en dehors de l'environnement de l'entreprise.