Wie man LockBit Ransomware mit Illumio eindämmt

Das Risiko von Ransomware ist für viele Organisationen oberstes Gebot.

Da ständig neue Angriffe in den Schlagzeilen sind, ist es unmöglich, sie zu vermeiden. Derzeit gehen die meisten Unternehmen davon aus, dass sie irgendwann einmal angegriffen werden. Der beste Weg, eine Cyberkatastrophe zu verhindern, besteht darin, dies zu planen und Ihr Unternehmen entsprechend zu schützen.

Illumio hilft Unternehmen dabei, Cyberkatastrophen zu verhindern, indem es die laterale Ausbreitung von Ost nach West stoppt. Mit Illumio kann eine Sicherheitslücke, wenn sie auftritt, schnell eingedämmt werden. Illumio verhindert, dass der Angriff über den ersten Workload hinausgeht, den er kapert, und verhindert so den Verlust wertvoller Daten.

Heute führen wir Sie durch einen echten Anwendungsfall mit LockBit, um Folgendes zu veranschaulichen:

- Was ist Lockbit?

- Wie sieht das in der realen Welt aus?

- Schritt für Schritt, wie Sie dies mit Illumio lösen können

Sicherheitslücken sind beängstigend, aber Illumio kann Ihnen helfen, vorbereitet zu sein.

Erfahren Sie mehr über Illumio Zero Trust Segmentation hier.

Was ist Lockbit?

LockBit ist eine Gruppe, die seit 2019 Ransomware-as-a-Service betreibt und für Schlagzeilen sorgt. LockBit ist zwar allgemein als ABCD-Ransomware bekannt, hat sich aber inzwischen zu einer großen Bedrohung entwickelt, die folgende Faktoren berücksichtigt 48% der bekannten Angriffe im Jahr 2022.

LockBit ist eine bösartige Software, die Unternehmen durch E-Mail-Anhänge und kaskadierende Dateisysteminfektionen ins Visier nimmt. Im Gegensatz zu anderen Arten von Ransomware, die sich auf Unternehmen und Einzelpersonen konzentrieren, betrifft LockBit hauptsächlich Unternehmen und Regierungsorganisationen.

Einmal infiziert, verbreitet sich Lockbit über SMB und PowerShell auf anderen Geräten im Netzwerk. Der Schwerpunkt dieser Angriffe liegt auf Windows- und Linux-Geräten.

Schauen wir uns ein echtes Beispiel für diese Organisation in Aktion an.

Ein Beispiel aus der Praxis: Lockbit-Ransomware-Angriff

Dies wirkt sich auf Unternehmen und Agenturen auf der ganzen Welt aus. Erst im letzten Sommer wurde ein großes multinationales Unternehmen, das mehr als 150.000 Mitarbeiter beschäftigt, von Ransomware betroffen. LockBit hat die Verantwortung für diesen Angriff übernommen und erklärt, dass sie Daten stehlen konnten.

Das Unternehmen konnte die Kontrolle über seine IT-Systeme behalten und ergriff Abwehrmaßnahmen, um die volle Integrität seiner IT-Systeme wiederherzustellen. Sie begannen, mit einer dritten Partei zusammenzuarbeiten, um den Vorfall zu untersuchen. Im Spätherbst untersuchten sie das Problem immer noch.

Wenn diese Situationen auftreten, kann die Lösung unglaublich kostspielig und zeitaufwändig sein. Mehr als drei Monate später, und die Untersuchung war noch nicht abgeschlossen. Dies ist eine gängige Realität für Unternehmen, die von allen Arten von Angriffen betroffen sind.

Illumio hilft Unternehmen dabei, schnell auf diese Situationen zu reagieren, um die Auswirkungen eines unvermeidlichen Verstoßes zu begrenzen. Dies kann Zeit und Geld für eine kostspielige Untersuchung sparen.

So gehen Sie mit Illumio an dieses Ransomware-Szenario heran

Sichtbarkeit ist entscheidend

Ich werde über das Risiko informiert, dass Lockbit in einen unserer Windows 10-Computer gelangt ist. Der erste wichtige Schritt in dieser Situation besteht darin, ein Verständnis dafür zu entwickeln, wie viele potenzielle Geräte betroffen sein könnten.

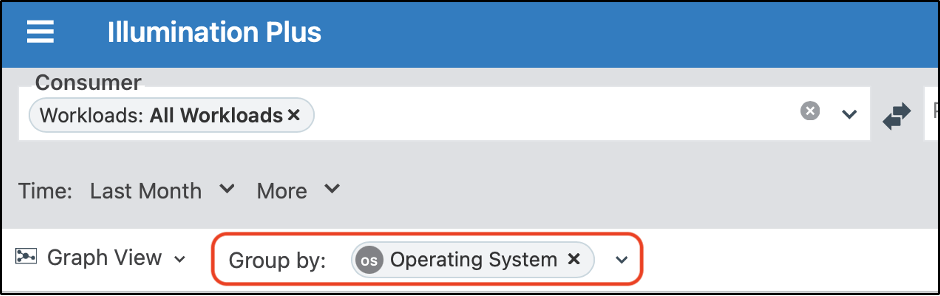

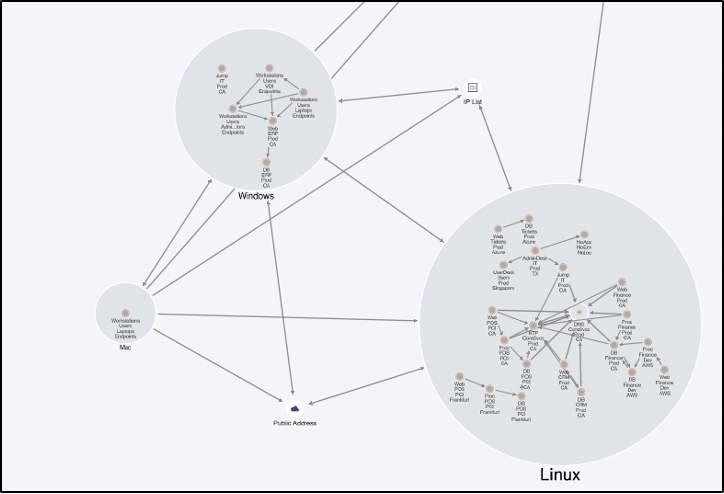

Verwenden Illumios Illumination Plus, Ich kann meinen Traffic nach OS (Betriebssystem) gruppieren:

Dadurch habe ich eine klare Sicht auf meine Geräte nach Betriebssystem. Ich kann sehen, ob in meinem Unternehmen ein aktiver Datenverkehr zwischen Windows 10-Geräten und anderen Geräten stattfindet, sodass ich fundierte Entscheidungen darüber treffen kann, was als Nächstes zu tun ist. Es ist wichtig zu beachten, dass dieser Verkehr in Echtzeit sichtbar ist, sodass Sie nicht warten oder sich Sorgen machen müssen, wenn es sich um eine alte Version handelt. Ich weiß, dass ich innerhalb meiner Organisation Zugriff auf die aktuellsten Informationen habe.

Jetzt, da ich weiß, dass derzeit Verkehr zwischen meinen Windows 10-Geräten und anderen Geräten in meinem Unternehmen stattfindet, muss ich schnell einen Plan ausarbeiten, um den Verkehr zwischen diesen Geräten zu unterbrechen. Ich weiß, dass LockBit häufig SMB und PowerShell verwendet, um sich in einem Netzwerk zu bewegen. Deshalb werde ich zunächst eine Bedrohungsanalyse durchführen.

Als Nächstes verschiebe ich die betroffenen Geräte in die Quarantäne und werde SMB und PowerShell überall herunterfahren, wo ich weiß, dass sie nicht benötigt werden.

Erstellen Sie schnell Ablehnungsregeln, um eine Ausbreitung zu verhindern

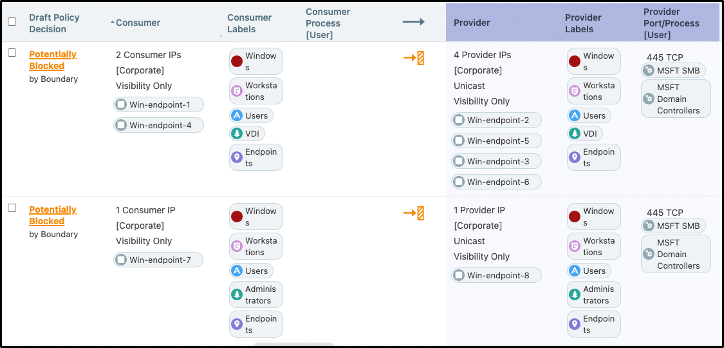

Dazu muss ich in Illumio eine Ablehnungsregel erstellen. Diese werden im Produkt wie folgt bezeichnet Grenzen der Durchsetzung. Zuerst erstelle ich eine neue Regel mit einem Namen wie Block SMB und PowerShell.

Wenn ich auf Speichern klicke, leitet mich Illumio sofort zu einer Seite weiter, auf der ich alle potenziell blockierten Verbindungen nach dieser neuen Regel sehen kann. Dies ist eine großartige Möglichkeit, um herauszufinden, wo die Auswirkungen liegen, und um zu verstehen, was davon betroffen sein könnte, bevor ich die Regel einrichte.

Nachdem ich überprüft habe, welcher Traffic betroffen sein wird, klicke ich auf Bereitstellung, um die neue Richtlinie anzuwenden. Wenn es Fälle gibt, in denen dieser Datenverkehr weitergehen muss, z. B. um Windows-Arbeitsstationen den Zugriff auf einen bestimmten Dateiserver über SMB zu ermöglichen, kann ich mit Zulassungsregeln Ausnahmen machen.

Schutz jetzt

Mit einem Klick auf eine Schaltfläche wendet Illumio die Änderungen sofort auf alle betroffenen Workloads an. Dies bietet meinem Unternehmen schnellen Schutz in einer geschäftskritischen Situation.

Jetzt, da ich die betroffenen Geräte unter Quarantäne gestellt und eine Regel eingeführt habe, um die Kommunikation mit dem Rest des Netzwerks einzuschränken, habe ich das Risiko einer weiteren Ausbreitung ausgeschlossen. Jetzt kann ich mit der Überprüfung der unter Quarantäne gestellten Geräte beginnen.

Lesen Sie die Bericht von Bishop Fox das beweist, dass Illumio Ransomware im Vergleich zu EDR-Lösungen (Endpoint Detection and Response) in weniger als 10 Minuten stoppt.

Seien Sie proaktiv gegen die Ausbreitung von Ransomware mit Illumio

Mit einer Lösung wie Illumio können Unternehmen die Ausbreitung unerwünschten Datenverkehrs zwischen Geräten proaktiv kontrollieren. Illumio begrenzt die seitliche Bewegung eines Angriffs von Ost nach West und gibt den Erkennungs- und Reaktionstools die Zeit, die sie benötigen, um Bedrohungen zu identifizieren.

Illumio arbeitet mit den traditionellen Sicherheitstools wie EDR, NDR, XDR und Perimeter-Firewalls zusammen, um Verbesserungen zu erzielen Cyber-Resilienz.

Kontakt Illumio wird heute eine schnelle Eindämmung von Sicherheitslücken wie nie zuvor erleben.

.png)