マイクロセグメンテーションの有効性を測定できますか?

「測定できなければ、制御することはできません。」 — ロード・ケルビン

定量的測定は、さまざまな製品の比較、プロジェクトの成功の判断、スポーツチームの成長状況の追跡など、私たちが行うすべてのことに反映されます。主観的な意見だけに頼るのではなく、現実的で客観的な「いいね対好き」の比較を行うことができます。しかし、企業向けのセキュリティ製品の多くに関しては、私たちを満足させてくれる製品に満足しているようです。 もっと 準拠、 改善する 当社のセキュリティ、または提供 より良い 脅威の検出方法 — 増える/改善する/改善する/改善するしかない 定性 対策 — これは奇妙なアプローチです。しかし、セキュリティに精通したバイヤーが、ベンダーの主張を裏付ける数字を求めているケースが増えています。彼らは、「その製品またはソリューションの成功はどのように測定されるのか」といった質問をしています。

過去数年にわたってセキュリティメディアに記事が殺到したことで、次のことが明らかになりました。 マイクロセグメンテーション は、今や組織にとって不可欠なセキュリティ管理であり、どのようなセキュリティ戦略においても「テーブルステークス」と言えるでしょう。特に、ゼロトラスト戦略におけるマイクロセグメンテーションの中心的な役割は、横方向の動きを制限し、攻撃者がネットワークをナビゲートして目的のターゲットを見つけるのを妨げることを考えると、驚くことではありません。マイクロセグメンテーションは「最小権限」の典型的な例です。つまり、通信を許可すべきものだけに通信を許可し、それ以上でもそれ以下でもありません。しかし、マイクロセグメンテーションを実装 (または導入を検討) している企業には、これまでその有効性を実証するための定量的手段が欠けていました。

イルミオでは、マイクロセグメンテーションのメリット、環境の規模が大きくなるにつれて影響がどのように変化するか、そしてこれらの結果を自社の環境で検証したい組織なら誰でも繰り返せる明確なテスト方法を定量的に実証することが重要だと感じました。これを実現するために、私たちはレッドチームの専門家と提携しました。 ビショップフォックス MITRE ATT&CK® フレームワークの主要コンポーネントに基づいてマイクロセグメンテーションの有効性を測定する方法について、業界初の設計図を実施し、文書化すること。

ビショップ・フォックスのチームは、一連のラウンドを経て、テスト環境で2つの「至宝」のアセットを見つけることを任されました。これは「キャプチャー・ザ・フラッグ」の練習のようなものですが、積極的に環境を守るブルーチームはいません。テストはコントロールテストを含めて全部で4ラウンド行われた。テストを重ねるごとに、マイクロセグメンテーションの方針はますます厳しくなっていきました。

- コントロールテスト — マイクロセグメンテーション制御は実施されていない(基本的に フラットネットワーク)

- ユースケース 1 — 環境の分離(つまり、マイクロセグメンテーションはかなりきめ細かく設定されており、本番環境、テスト環境、開発環境の異なる環境のワークロードは、同じ環境内の他のワークロードにのみ接続できます)

- ユースケース 2 — アプリケーションリングフェンシング(つまり、特定の環境の特定のアプリケーション(支払い処理アプリケーションやHRMアプリケーションなど)に関連するワークロードのみが相互に通信できる、次のレベルのマイクロセグメンテーションの細分化です。これは本当に窮屈な状況だと考えてください)

- ユースケース 3 — 階層セグメンテーション(つまり、これはマイクロセグメンテーションポリシーの最もきめ細かい形式の1つであり、特定の環境の特定のアプリケーションの特定の階層(Web層やDB層など)に関連するワークロードのみが相互に通信できるようにします)

Bishop Foxチームはテスト環境について事前に知らなかったため、テストごとに環境全体を破壊して再構築しました。つまり、テストの各ラウンドで、特にトポロジーと IP アドレスなど、何も引き継がれなかったということです。すべてのマイクロセグメンテーションポリシーは、ホワイトリストまたはデフォルトの拒否アプローチを使用して定義されました。つまり、許可されたトラフィックを明示的に許可するようにルールが記述されていたため、ルールのないものはデフォルトで許可されず、ブロックされました。最初のテストは100ワークロードの環境 (ほとんどの中規模組織の導入規模よりもかなり小さい) で行われ、ユースケース2は500ワークロードと1000ワークロードで繰り返されました。

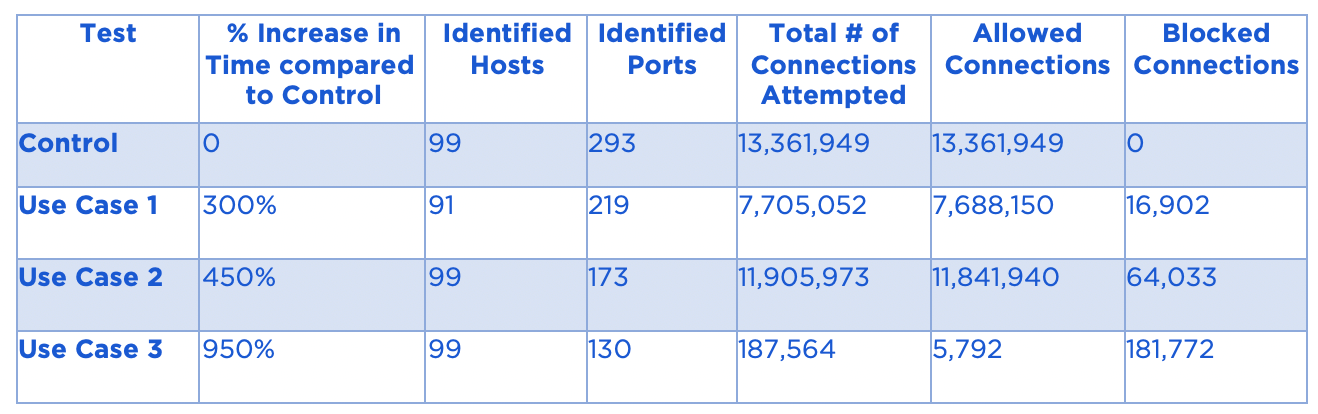

100 件のワークロードを含むテストの結果は次のとおりです。

このデータは、非常に単純な環境分離ポリシー(ユースケース1)でも、攻撃者がその標的を列挙して到達するのが少なくとも300%難しいことを示しています。 そして、漸進的な労力が比較的少ないのは アプリケーションリングフェンシングポリシー(ユースケース 2)を適用すると、攻撃者の難易度が 450% 増加する。しかし、マイクロセグメンテーションがセキュリティ管理を説得力のあるものにしているのは、明らかな努力の増加だけではありません。ブロックされた接続の数が増えていることに注目すると、不正な接続を試みる攻撃者を検出できる可能性があるため、その段階的な取り組みは防御側にとって魅力的な投資であることがわかります。これは、コントロール、ユースケース 1、ユースケース 2 の各テストで生成されたトラフィック量にも表れています。非常に長期間にわたって試行しない限り、このような接続量の急増は SOC でアラートをトリガーし、調査につながるはずです。

また、ユースケース3(階層セグメンテーションが適用された)で試行された接続のドロップオフも興味深いです。この低下は、環境がきわめて細分化されていたため (ランチタイムの Boa Constrictor を思い浮かべてください)、攻撃者は戦術を変更せざるを得なかったという事実 (ユースケース 2 とは対照的) によって説明できます。しかし、この戦術の変更は、最終的には攻撃者にとってより効率的な勝利にはつながりませんでした。実際、ディフェンダーがマイクロセグメンテーションポリシーを強化する労力は比較的少ないものの、成功までの合計時間は依然として増加し、コントロール実験よりも 950% 上回りました。これは tセキュリティポリシーの制限の強化により、攻撃者のアプローチに重大な変化が迫られています、以前のユースケースと比較して、そしてこの変更でも状況は大幅に悪化しました。

この最初のテストの見出しは、敵の仕事を3倍から10倍難しくしたいと思いませんか?もしそうなら、マイクロセグメンテーションを実装してください。

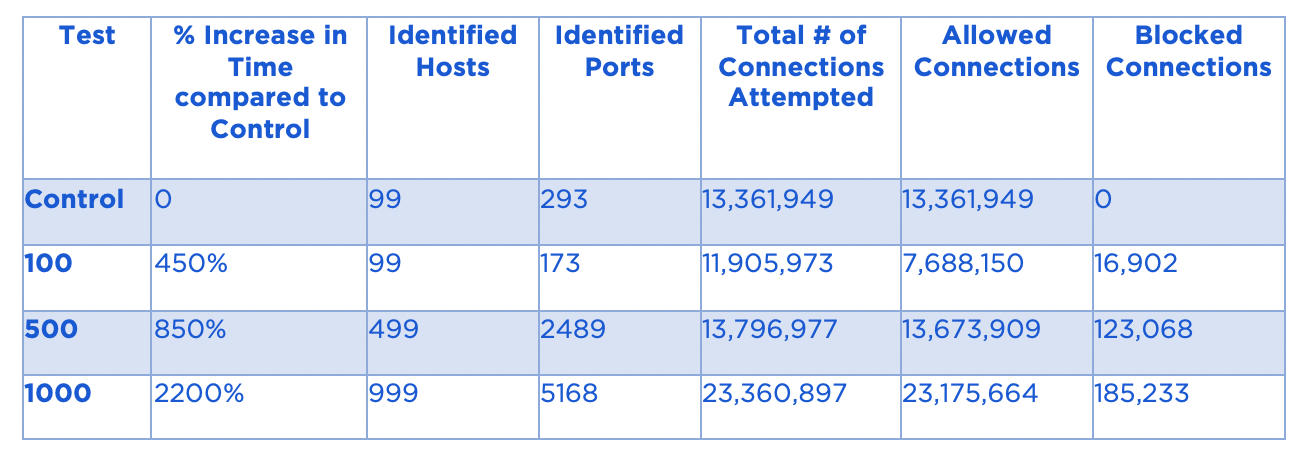

100、500、1000ワークロードでのユースケース2(アプリケーションリングフェンシング)のデータは次のとおりです。

ここでの重要なポイントは 保護対象資産のサイズが大きくなると、セグメンテーションポリシーの性質を変更しなくても、攻撃者の仕事は著しく困難になります(4.5倍から22倍)。 —高度に戦術的なセグメンテーション導入の先を見据え、メリットが現実のものであるため、この機能を不動産全体に拡張することを強くお勧めします。

では、これは何を意味するのでしょうか。私の最終的な考えは次のとおりです。

- マイクロセグメンテーションにはホワイトリストアプローチが必要です。承認された経路以外はすべて排除されるため、このアプローチをとることによってのみ、セキュリティ体制の改善を真に測定できます。

- マイクロセグメンテーションは、非常に単純な環境分離ポリシーを使用しても、攻撃者が結果を達成するのを少なくとも3倍難しくします。これは、この機能に投資する理由自体が非常に高いためです。

- ポリシー定義を変更せずにマイクロセグメンテーションの導入規模を拡大すること自体が、全体的なセキュリティ上のメリットにつながります。組織は、小さな戦術的なサブセットだけでなく、組織全体にセグメンテーションを拡大することを目指すべきです。

- マイクロセグメンテーションポリシーの高度化が進むと、攻撃者によるアプローチの変更が余儀なくされ、多くの場合時間がかかり、検出の可能性が高まります。

詳細については、のコピーをダウンロードしてください 報告書 今日私たちに参加してください ライブウェビナー 6月16日火曜日。

.png)

.webp)