Illumioがランサムウェアやその他のセキュリティ攻撃からOTネットワークを保護する方法

オペレーショナルテクノロジー(OT)ネットワークは、センサー、モーター、分散制御システム(DCS)、プログラマブルロジックコントローラー(PLC)、リモートターミナルユニット(RTU)、監視制御およびデータ収集(SCADA)システム、ヒストリアンアプリケーションとデータベース、エンジニアリングキオスク、その他の種類のサーバーなどの特殊用途デバイスを接続して、工場、発電所、ユーティリティグリッド、鉱業施設、医療施設、食品メーカーなどの業務を推進します。信頼性の高いリアルタイムの自動化を必要とするサイト

これらのデバイスはミッションクリティカルなサービスを提供します。そのため、サイバー犯罪者やその他の攻撃者にとって貴重な標的となっています。

もちろん、フィッシング攻撃、ブルートフォース攻撃、悪意のある内部関係者など、脅威はどこからでも発生する可能性があります。また、特定のモデルの OT デバイスを攻撃するために特別に設計されたマルウェアによって攻撃された OT デバイスからも攻撃を受ける可能性があります。

OTデバイスは、ITネットワークから「エアギャップ」されたネットワーク上で稼働することがあります。つまり、ITネットワークに対するセキュリティ攻撃がOT業務に及ばないように、ITネットワークに物理的に接続しなくても動作しているのです。しかし、1 つの施設内であっても、一部の OT デバイスとネットワークはエアギャップされている場合もあれば、そうでない場合もあります。また、工場の管理者でさえ、どのネットワークがエアギャップ状態で、どのネットワークがエアギャップされていないかを把握できるとは限りません。

デバイスをまったくエアギャップしない理由を見つける企業が増えています。たとえば、ある食品メーカーは、ウェブアプリケーションと消費者の選択を工場現場での特定の原料の製造に直接左右したいと思うかもしれません。このようなビジネスユースケースにより、サイバー攻撃に対する防御策としてのエアギャップの効果は日に日に薄れつつあります。

物理的なエアギャップがなければ、OT環境はITデバイスが稼働しているネットワークに接続できます。この接続にはリスクが伴います。突然、インターネットを媒介した攻撃が OT デバイスに届く可能性があります。

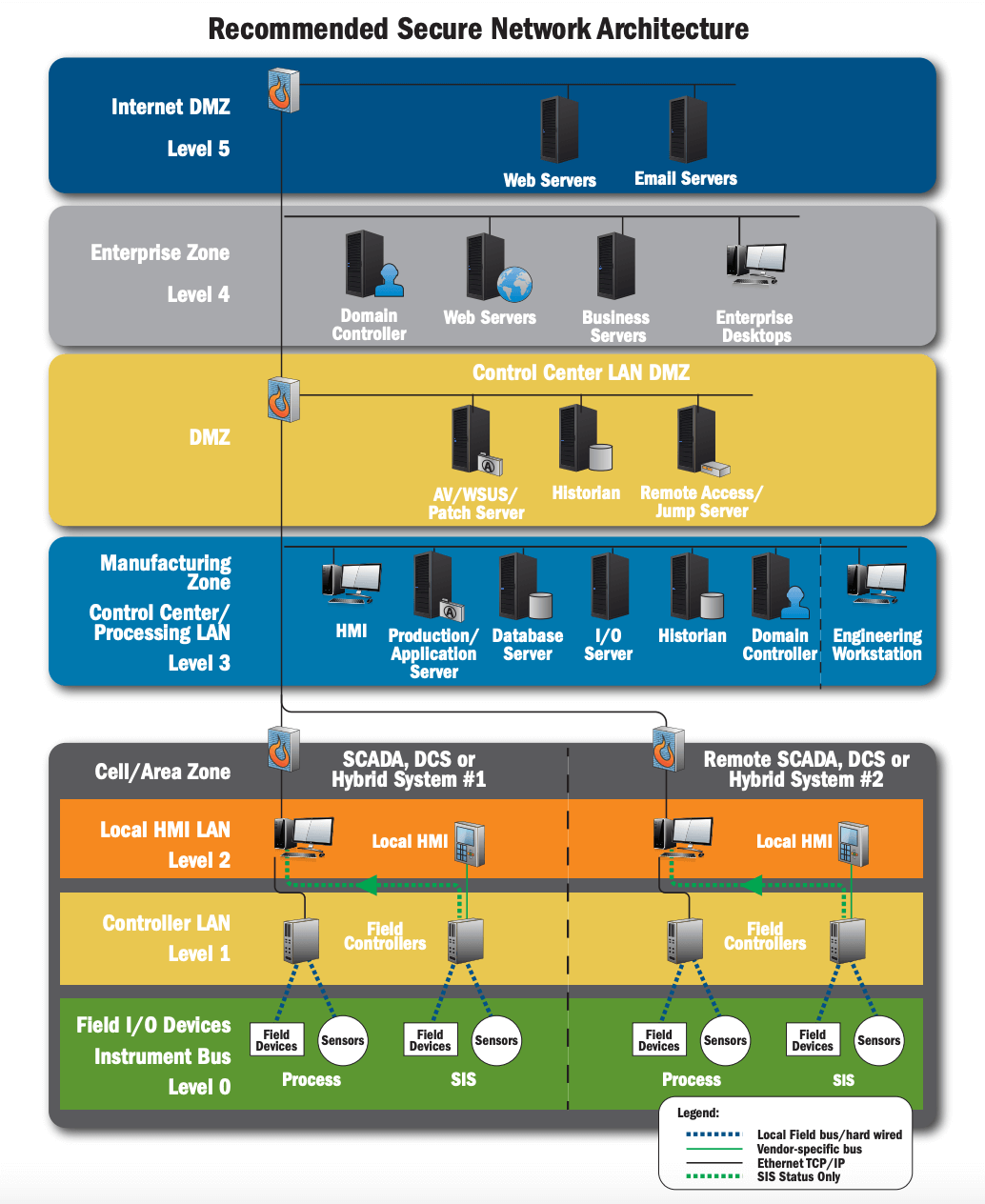

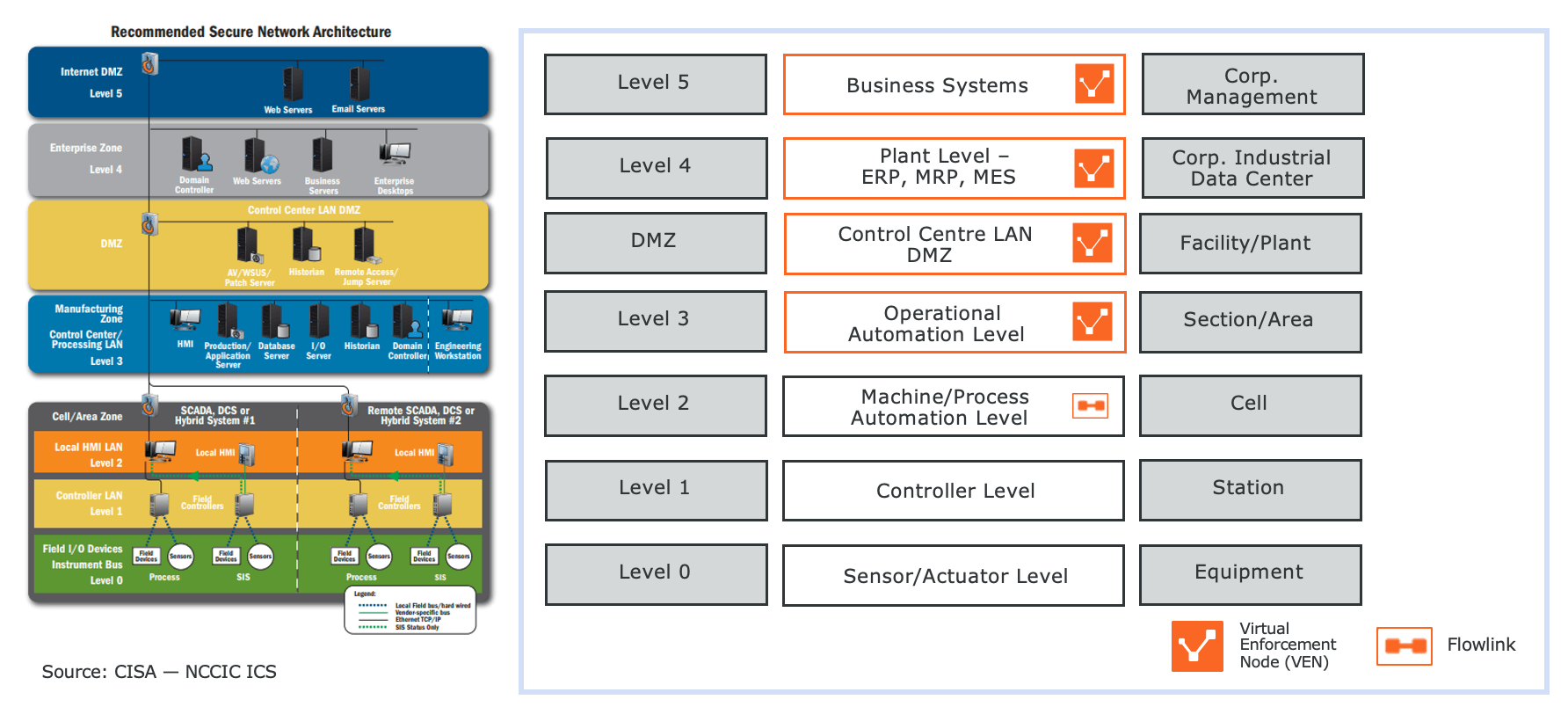

OT 環境でワークロードを分類する方法の 1 つは、OT ネットワークと IT ネットワーク間でワークロードを分離して分散するための信頼できるモデルである Purdue Reference Model に基づいています。米国政府の サイバーセキュリティ・インフラストラクチャー・セキュリティー機関 (CISA) が推奨しています OT環境を持つ企業は、Purdueモデルのさまざまなレベルにおける論理的な分類に基づいてネットワークをセグメント化しているということです。

しかし、この種のセグメンテーションは簡単な作業ではありません。OT ネットワークはフラットネットワークです。つまり、すべてのデバイスが同じコントロールプレーンとアドレス空間で稼働しています。それらをセグメント化するには、収益を生み出す環境にあるサービスやデバイスをシャットダウンして、セグメンテーションを実装するようにネットワークを再構成する必要があります。これはコストと時間のかかる作業です。多くの企業では、ビジネスクリティカルな OT デバイスをシャットダウンするというアイデアは、あからさまに拒否されたり、収益を生み出す活動を妨げずに OT サービスを停止する機会をITチームが待っている間、延々と延期されたりします。

ITデバイスとOTデバイスをある程度分離するために、一部の施設ではOTデバイス専用のVLAN(仮想LAN)を設定しています。しかし、このアプローチには欠点もあります。まず、VLAN を大規模に管理することは困難です。第二に、デバイスを VLAN に配置しても、攻撃者が同じ VLAN 上のデバイスからデバイスへと移動して、VLAN 構成によって変更されないポートやプロトコルを利用することを抑えることはできません。肝心なのは、攻撃者がデバイスにアクセスしたとしても、VLANの制御によって必ずしも他の標的への攻撃が阻止されるわけではないということです。

ビジネスリーダーや IT リーダーが、攻撃者が OT デバイスと IT デバイス間を自由に移動するのを防ぎたいのであれば、次の 3 つの重要な点が必要です。

- 可視性: リーダーは、ITデバイスとOTデバイスのアクティビティと構成の詳細を可視化する必要があります。そうすれば、どのコミュニケーションパスが開いているかを知ることができ、そのための手段が生まれます。 横方向の動き 攻撃者による。

- ポリシー定義: リーダーは、ネットワークをセグメント化し、ITかOTかを問わず、分離すべきすべてのデバイスを分離するための構成ポリシーを定義するためのマイクロセグメンテーションポリシーエンジンを必要としています。これらのセグメンテーションポリシーは、ファイアウォールのルールよりも高いレベルで機能します。これにより、リーダーは、ポリシーを適用する特定の製品の特定のファイアウォールルールにとらわれることなく、ベストプラクティスを定義できます。

- ポリシーの施行: また、リーダーは、ビジネスクリティカルなITネットワークやOTネットワークをシャットダウンしてITやOTデバイスを再構成して再起動することなく、これらのポリシーを実施する必要があります。さらに、期待どおりに動作している OT デバイスを交換しなくても、これらのポリシーを実施する方法も必要です。また、IT や OT デバイスのパフォーマンスを低下させる可能性がある特殊な用途のソフトウェアアプリケーションをインストールする必要もありません。

OTデバイスとITデバイスの両方をマルウェアやその他の種類のサイバー攻撃から保護するために、ビジネスリーダーとITリーダーは、ネットワークの可視性を高め、あらゆる種類のデバイスへの攻撃がネットワーク全体に広がるのを防ぐために、ネットワークを迅速かつ簡単にマイクロセグメント化する方法を必要としています。

ITとOTの世界を統合する正当なビジネス上の理由を見出す企業が増え、エアギャップのような古いデバイスは時代遅れになってきているため、このような可視性と制御の必要性はますます緊急になっています。

IT ネットワークと OT ネットワークが融合するとき

なぜこのような異なる種類のネットワークやデバイスを接続するのでしょうか?顧客やパートナーへのアジャイルな対応が求められる変化の速い市場では、ビジネスシステムを日常業務を支えるOTネットワークに接続することは理にかなっています。

販売、マーケティング、フルフィルメントのプロセスがITネットワークによって管理されている場合、それらのプロセスはOTネットワークによって制御される製造および物流システムからの最新情報から恩恵を受けることができます。また、ビジネスプロセスによって需要が高まる場合は、前述の食品製造の例のように、注文を直接 OT ネットワークに送って完了させることができます。

さらに、ITネットワーク経由でのみアクセスされるクラウドアプリケーションとクラウドストレージを利用することで、効率とコスト削減のメリットがあります。さらに、リモートワークが一般的になるにつれ、リモート社員が IT ネットワークとクラウドアプリケーションを使用して OT デバイスを監視、制御、保護できるようにしたいと考える企業もあります。

NSA(国家安全保障局)とCISAが指摘したように セキュリティアラート 2020年に発行された「企業がリモートでの運用と監視を増やし、分散した労働力に対応し、計装と制御、OT資産の管理/保守、場合によってはプロセスの運用と保守などの主要なスキル分野のアウトソーシングを拡大するにつれて、インターネットにアクセス可能なOT資産が米国の16のCIセクター全体で普及しつつあります。」

IT/OT コンバージェンスによる新たなリスク

これらのネットワークを接続することはビジネスには役立ちますが、セキュリティにはリスクが伴います。NSAとCISAは、次のようなサイバー犯罪者の戦術を観察してきました。

- スピアフィッシングとは、IT ネットワークにアクセスして OT ネットワークに到達させることです。

- コモディティランサムウェアを展開して、両方のネットワーク上のデータを暗号化します。

- 既知のポートとプロトコルを使用して、変更された制御ロジックをOTデバイスにダウンロードします。

残念ながら、攻撃者は OT ネットワークやデバイスに関する有益な情報を簡単に見つけることができます。また、次のような一般的なエクスプロイトフレームワークを使用することもできます。 コアインパクト ネットワークやデバイスを調査し、既知の脆弱性に対する侵入を行います。

場合によっては、次のような 2016年のウクライナ電力網への攻撃、攻撃者はSCADAシステムを制御するために明示的に設計されたマルウェアを使用することさえあります。セキュリティ研究者は、この攻撃に使用されたカスタマイズされたマルウェアは、他の標的に対して再利用されることを意図しているようだと指摘しました。

Illumio が IT ネットワークと OT ネットワークの両方を保護する方法

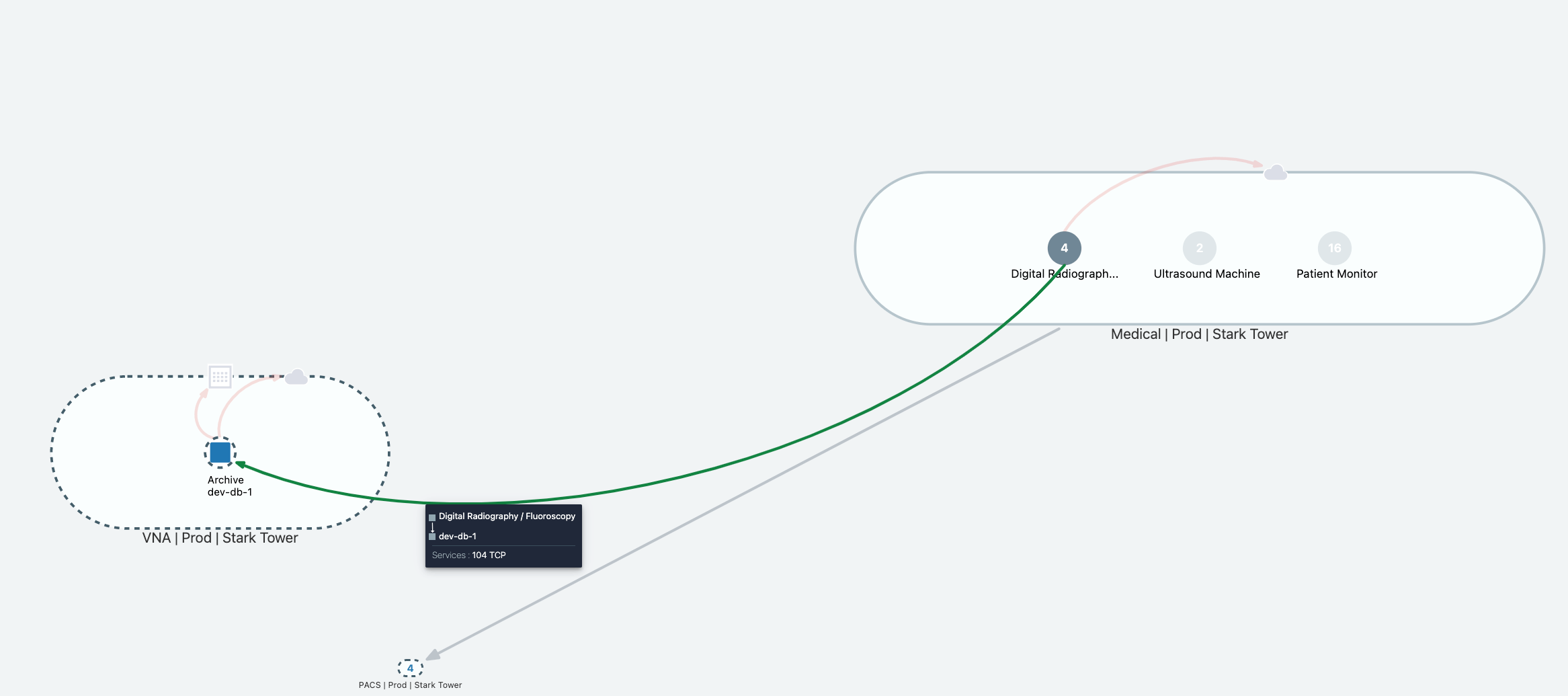

Illumioは、ITやOTネットワークのセキュリティチームが見逃していた可視性を提供し、ランサムウェアやその他のセキュリティ攻撃からネットワークを保護するのに役立ちます。特別なアプライアンスや時間のかかる再構成プロジェクトを必要とせずに、イルミオはアクティブなトラフィックパターンを迅速に発見して報告し、以前は見過ごされがちだった接続性を明らかにします。この可視性により、OT 環境は「ブラックボックス」から、理解、監視、保護が可能なネットワークへと変わります。

これらのネットワークを保護するために、Illumioはマイクロセグメンテーションを適用し、すでにデバイスに組み込まれているファイアウォールを使用して、ネットワーク間のラテラルムーブメントの可能性を最小限に抑えるトラフィックポリシーを適用します。ラテラルムーブメントとは、破壊的な攻撃に備えて、価値の高い資産を発見したり、ランサムウェアなどのマルウェアをインストールしたりするために、マルウェアや権限のないユーザーがネットワークを経由して移動することです。IT デバイスや OT デバイス上の不要なポートやアドレスを閉鎖することで、セキュリティチームはラテラルムーブメントが発生するのを防ぐことができます。1 台のデバイスまたは少数のデバイスが侵害されたとしても、攻撃者は行き詰まり、ネットワーク上をそれ以上移動できなくなります。

セキュリティチームがこれらのファイアウォールを手作業で手動で構成しようとすると、時間がかかることに気付くでしょう。さらに、ビジネスクリティカルな OT ネットワークをシャットダウンしなければならない可能性が高く、ネットワークのシャットダウンと再起動のプロセスの一環として IP アドレスとネットワークルーティング設定を変更する必要がある場合、これらのネットワークをシャットダウンするとさらに作業が増える可能性があります。

Illumioは、セキュリティチームとITリーダーがOTデバイスとITデバイスの両方のネットワーク通信のポリシーを定義するために使用できるツールを提供することで、この作業を合理化および自動化しています。ポリシーが定義されると、すぐにデバイスに配布して適用できます。1 日のうちに、大規模で複雑な企業ネットワークであっても、監視がはるかに容易になり、安全性も大幅に向上します。また、この作業は、ネットワークをシャットダウンしたり、ネットワークファイアウォールやルーティングテーブルを再構成したりすることなく実行できます。

Purdueモデルに関しては、IllumioはOT環境のレベル3、4、DMZ以上のマイクロセグメンテーションとセキュリティを提供します。イルミオは、これらの各レベル内での横方向の動きを防ぎます。また、攻撃者がこれらのレベルを OT 環境に移動するのを防ぎます。

Illumioは、OT環境を実行する企業を以下の方法で支援します。

IT ネットワークと OT ネットワークを瞬時に可視化

Illumioを使用すると、デバイス間でどのように通信しているのかを簡単に確認できます。どのユーザーがどのアプリケーションやサービスにアクセスしているのか?どのポートが開いていますか?どのプロトコルが使われているか?こうした詳細を収集することは、潜在的なラテラルムーブメントによるリスクを理解し、その動きの発生を抑えるための政策を策定するうえでの第一歩です。

IT および OT ネットワークのマイクロセグメンテーション

Illumioはネットワークをリスクベースで可視化できるため、企業はビジネスに必要な正当なトラフィックのみがネットワークを通過できるようにするポリシーを定義、作成、配布、および適用できます。セキュリティチームがホストベースのファイアウォールを使用して、ランサムウェアが依存するポートやプロトコルを簡単にブロックできるようにすることで、Illumio はこれを支援します。 ランサムウェアの拡散を防ぐ。さらに、Illumioは、感染したデバイスをネットワークの他のデバイスから迅速にセグメント化することで、ランサムウェア感染を封じ込めることができます。自動封じ込めにより、企業は影響を受けるデバイスが遠隔地にある場合でも、ランサムウェアの拡散を防ぐことができます。

OT ネットワークのマイクロセグメンテーション

Illumioは、これと同じリスクベースの可視性とセグメンテーションをOTネットワークにも提供しています。たとえば、OT チームは Purdue モデルで推奨されているように Illumio を使用して OT VLAN を分割し、IT 層と OT ネットワーク層の間に論理的な DMZ を確立し、特定の OT デバイスが他の特定の信頼できる OT デバイスとのみ通信できるようにすることができます。これにより、VLAN だけで可能な、よりきめ細かなセグメンテーションが可能になります。また、マイクロセグメンテーションポリシーでは、Illumioを通じて提供される継続的に更新される脅威インテリジェンスと脆弱性評価を活用できます。

イルミオがOTデバイスを標的とする新しいタイプの脅威を検出した場合、企業はポリシーを調整し、デバイスを迅速かつ簡単に更新して、この種の攻撃がネットワークに侵入するのを防ぐことができます。さらに、攻撃が検出されるとイルミオが自動的に封じ込められるため、組織は技術者をリモートサイトに派遣して、影響を受けるデバイスを手動で切断する手間を省くことができます。ランサムウェアの拡散に十分な時間を与える「トラックロール」対応の代わりに、イルミオの自動封じ込めは攻撃を数分以内にすばやく「ボックスイン」できるため、ランサムウェアやその他の種類のマルウェアによる被害を最小限に抑え、OTデバイスを正常に動作させることができます。

IT ネットワークと OT ネットワークをつなぐ架け橋の確保

ITネットワークを保護することで、Illumioはサイバー攻撃がITネットワークを利用してOTネットワークに到達するのを防ぎます。Illumio は、IT ネットワークを経由して OT の標的を見つけることを目的とした攻撃を阻止します。Illumio は OT ネットワークからの不審なトラフィックが IT デバイスに到達するのを防ぐこともできます。

さらに詳しく知るには:

.png)