Schützen Sie Ihre Cloud-Workload-Migration mit Illumio CloudSecure

In den letzten Jahren haben sich Unternehmen jeder Größe zunehmend für die Cloud entschieden, da sie von dem Versprechen von Skalierbarkeit, Kosteneffizienz und verbesserter Zusammenarbeit gelockt wurden. Doch mit dieser schnellen Einführung geht eine versteckte Bedrohung einher — Angreifer suchen ständig nach Schwachstellen, die sie ausnutzen können.

Schockierenderweise haben 47 Prozent aller Datenschutzverletzungen ihren Ursprung in der Cloud, was den betroffenen Unternehmen zufolge zu durchschnittlichen Kosten von 4,1 Millionen US-Dollar führt aktuelle Forschungen von Vanson Bourne.

Obwohl die Migration von Workloads in die Cloud viele Vorteile mit sich bringt, ist es wichtig, die Sicherheitsbedenken, die mit dieser Umstellung einhergehen, zu berücksichtigen und anzugehen.

In diesem Blogbeitrag werden wir uns damit befassen, wie Zero-Trust-Segmentierung Unternehmen dabei helfen kann, eine konsistente Sicherheit in allen Rechenzentren und Cloud-Umgebungen sicherzustellen.

Verschaffen Sie sich in diesem Video zunächst einen kurzen Überblick darüber, wie die Illumio ZTS-Plattform die Cloud-Workload-Migration sichert:

Sind Ihre kritischen Daten in der Cloud gefährdet?

Bei fast allen Organisationen Speicherung sensibler Daten in der Cloud, eines der Hauptanliegen bei der Migration von Workloads in die Cloud ist die Gewährleistung des Schutzes und der Vertraulichkeit sensibler Daten. Unternehmen vertrauen ihre wichtigen Informationen Cloud-Dienstanbietern (CSPs) an, wodurch das Risiko von unbefugtem Zugriff, Datenschutzverletzungen und Verstößen gegen gesetzliche Vorschriften steigt.

Unternehmen müssen der Implementierung robuster Verschlüsselungsmechanismen, Zugriffskontrollen und regelmäßiger Sicherheitsüberprüfungen Priorität einräumen, um ihre Daten bei der Übertragung und Speicherung zu schützen.

Das Modell der gemeinsamen Verantwortung

Viele Cloud-Anbieter folgen dem Shared Responsibility-Modell, bei dem Anbieter die Verantwortung für die Sicherung der Infrastruktur und der physischen Rechenzentren übernehmen. In einem „ungleichen Handschlag“ erwarten die Anbieter jedoch von den Kunden, dass sie ihre eigenen Cloud-Daten, -Anwendungen und -Konfigurationen sichern.

Leider führt diese Aufgabenteilung oft zu Missverständnissen und Sicherheitslücken.

Um dieses Risiko zu minimieren, müssen Unternehmen ihre Sicherheitsverantwortlichkeiten gegenüber dem Cloud-Anbieter klar abgrenzen, umfassende Sicherheitsrichtlinien festlegen und regelmäßige Bewertungen durchführen, um die Einhaltung der Vorschriften sicherzustellen.

3 Gründe, warum traditionelle Sicherheitsmethoden in der Cloud versagen

Cloud-Umgebungen ändern sich ständig und stellen einzigartige Herausforderungen dar, die zu Sicherheitslücken und Sicherheitslücken führen können. Aus diesem Grund bieten herkömmliche Sicherheitsansätze nicht das Maß an Transparenz, Flexibilität und Konsistenz, das eine speziell entwickelte Cloud-Sicherheitsplattform bieten kann.

Hier sind die wichtigsten Gründe, warum herkömmliche Sicherheitsmethoden in der Cloud nicht funktionieren:

- Hybride Multi-Cloud-Umgebungen werden immer komplexer: Da Netzwerke immer komplexer werden, ist es sehr schwierig, eine ältere IT-Infrastruktur der Cloud zuzuordnen, insbesondere wenn viele Unternehmen öffentliche und private Clouds in einer Hybrid-Cloud-Umgebung kombinieren.

- Fehlende vollständige Cloud-Sichtbarkeit: In der Cloud ist eine vollständige Sichtbarkeit unerlässlich — was Sie nicht sehen können, können Sie nicht schützen. Ohne vollständige Cloud-Transparenz können Risiken unbemerkt bleiben, insbesondere in Bezug auf die Art und Weise, wie Speicher, Anwendungen, Server und Datenbanken kommunizieren.

- Falsche Anwendungseinstellungen: Die integrierten Sicherheitseinstellungen in Cloud-Plattformen können falsch codiert oder falsch konfiguriert werden, wodurch Sicherheitslücken in der Cloud entstehen.

Wie Zero-Trust-Segmentierung die Migration von Cloud-Workloads sicherstellt

Wenn Ihr Unternehmen Cloud-Workloads migriert, sind Sie bereits einem erhöhten Risiko ausgesetzt. Es ist wichtig, die Cyber-Resilienz gegen den nächsten unvermeidlichen Cyberangriff aufzubauen. Der beste Weg, Cyber-Resilienz zu erreichen, ist die Einführung einer Zero-Trust-Sicherheitsstrategie, die auf der Denkweise „Niemals vertrauen, immer überprüfen“ basiert.

Die Zero-Trust-Segmentierung (ZTS) ist eine wichtige Säule von Zero Trust — ohne sie kann Zero Trust nicht erreicht werden. Im Gegensatz zu herkömmlichen perimeterbasierten Sicherheitslösungen arbeitet ZTS auf Anwendungs- oder Workload-Ebene, sodass Unternehmen einen konsistenten Ansatz zur Definition und Durchsetzung von Sicherheitsrichtlinien auf granularer Ebene für die gesamte hybride Angriffsfläche verfolgen können. ZTS ist im Vergleich zu Segmentierungsversuchen mit statischen, veralteten Firewalls einfach und unkompliziert.

Mit ZTS können Sie:

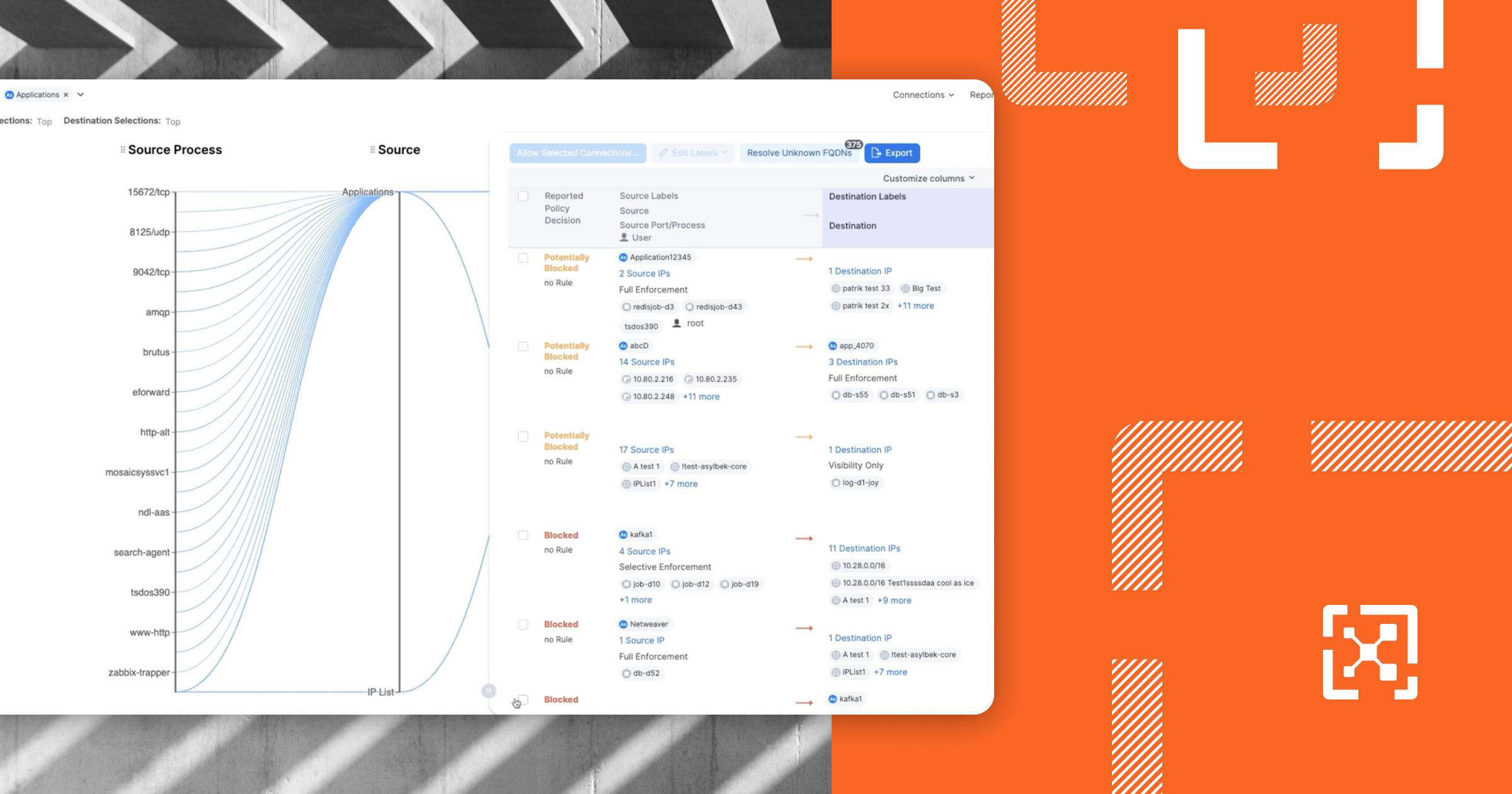

- Beseitigen Sie blinde Sicherheitslücken indem Sie sich in Echtzeit einen Überblick über die Verkehrsströme verschaffen. Dies trägt dazu bei, die Sicherheit konsistent zu halten, indem eine durchgängige Transparenz und Durchsetzung aller Workloads gewährleistet wird, unabhängig von der zugrunde liegenden Netzwerkinfrastruktur.

- Legen Sie detaillierte, flexible Sicherheitsrichtlinien fest die konsistenten Schutz für Anwendungen und Workloads bieten. Bereiten Sie sich proaktiv auf Angriffe vor und isolieren Sie Sicherheitslücken reaktiv.

- Sorgen Sie für einen sicheren Migrationsprozess ohne die Integrität sensibler Daten zu gefährden, indem konsistente Sicherheitsrichtlinien in lokalen und Cloud-Umgebungen eingehalten werden.

Illumio CloudSecure: Erweitern Sie ZTS auf jedes Rechenzentrum und jede Cloud

Illumio CloudSecure, Teil der Illumio Zero Trust Segmentation Platform, geht diese Herausforderungen direkt an und bietet durchgängige Transparenz und konsistente Sicherheit für alle Datenflüsse und Workloads von Cloud-Ressourcen. Starte dein kostenlose 30-Tage-Testversion von Illumio CloudSecure heute.

Migrieren Sie souverän in die Cloud, ohne Abstriche bei der Sicherheit machen zu müssen

Illumio CloudSecure gewährleistet einen nahtlosen und sicheren Übergang während der digitalen Transformation. Mit Illumio können Sicherheits- und Cloud-Betriebsteams Cyber-Resilienz aufbauen, indem sie eine einzige Lösung bereitstellen, die ZTS in jedem Rechenzentrum und jeder Cloud durchsetzt.

Der proaktive Ansatz von CloudSecure zur Visualisierung der Cloud-Workload-Konnektivität und zur Anwendung von Segmentierungskontrollen zur Eindämmung von Cloud-Angriffen stellt sicher, dass bereits vor Beginn des Migrationsprozesses Sicherheitsmaßnahmen getroffen werden. Dies vereitelt potenzielle Angreifer und schützt Ihr Unternehmen vor Datenschutzverletzungen.

Nutzen Sie Verkehrsflusstelemetrie für vollständige Transparenz und automatische Richtlinienaktualisierungen

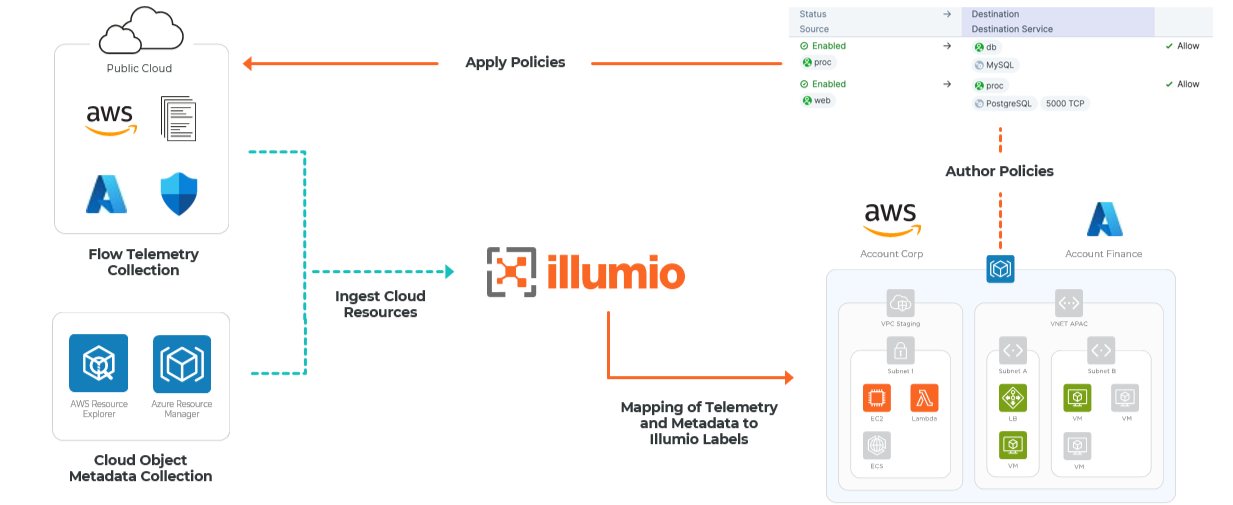

Illumio CloudSecure kann auch die Verkehrsflusstelemetrie aus AWS VPC- oder Azure NSG-Flussprotokollen erfassen, um die Metadaten, die den Netzwerkverkehr beschreiben, ständig zu aktualisieren. Diese Flow-Logs werden dann an den Cloud-Speicher gesendet, und Illumio ruft diese Daten zur Analyse ab.

Mithilfe von AWS Resource Explorer, Azure Resource Manager oder anderen nativen Tools erstellt CloudSecure Labels und fügt sie an Telemetriedaten an, indem Cloud-Ressourcen-Tags und andere Cloud-Metadaten (wie der Name der Region, der VPC-Name usw.) erfasst werden. Diese Bezeichnungen sind in einer einfachen, leicht verständlichen Sprache verfasst und geben den Sicherheitsteams ein besseres Verständnis dafür, welche Konnektivität eine Ressource haben sollte und welche sie derzeit hat.

CloudSecure kann dann all diese Informationen als Visualisierung darstellen und bietet so in Echtzeit einen Überblick über Anwendungsbereitstellungen und Verkehrstelemetrie. Mit diesen Erkenntnissen können Sicherheitsteams Richtlinien für strenge Zugriffskontrollen erstellen und anwenden.

Durch die Annahme, dass kein Element des Netzwerks standardmäßig vertrauenswürdig ist, verbessert der Ansatz von Illumio die Fähigkeit Ihres Unternehmens, seine Vermögenswerte und Daten zu schützen, erheblich. Es handelt sich um ein proaktives und dynamisches Sicherheitsframework, das sich an die sich ständig weiterentwickelnden Bedrohungen von heute anpasst.

Sehen Sie sich die Illumio CloudSecure-Demo an, um mehr zu erfahren:

Testen Sie Illumio CloudSecure 30 Tage kostenlos. Keine Software zur Installation oder Kreditkarte erforderlich.

.png)

.webp)