ゼロトラストコントロールの有効性を継続的にテスト

セキュリティ担当者、ベンダー、およびその顧客の話を聞くと ゼロトラスト フレームワークでは、デバイス、データ、ワークロード、ネットワーク、人という5つの中核的な柱に多くの愛が寄せられています。これらはすべて、保護が必要な非常に具体的な「資産」であり、保護を実現するためのさまざまな機能が存在します。

ゼロトラストの「ベルトとブレース」

総合的なゼロトラスト戦略では、これら5つの柱のそれぞれを考慮し、網羅する必要があります。しかし、「自動化とオーケストレーション」と「可視性と分析」に関するストーリーがなければ、戦略は完全ではなく、軌道に乗ることすらできないかもしれません。これらは比喩的なものです(上の図を見れば文字通り!)。ゼロトラストの5つの柱をまとめる「ベルトとブレース」。悲しいことに、これらは現実世界のゼロトラストジャーニーで最も軽視されがちです。

なぜ?自動化と可視化は、ベンダーが自社のセキュリティ製品を提供する上で最もコストがかかる複雑な分野であり、顧客は多くの場合、適切な自動化や分析を行うための専門知識が不足しています。

見えないものはセグメント化できない

イルミオでは、これら2つの領域(自動化と可視性)を、後から考えるのではなく、それ自体が中核的な柱であると考えています。私たちは、お客様がマイクロセグメンテーションの成果を達成するために着手するお手伝いをさせていただく機会に恵まれています。その道のりは、「可視性と分析」から始まります。詳細なデータを構築します。 アプリケーション依存関係マップは、ワークロードのテレメトリとCMDBのメタデータを活用して、実用的なトラフィックレポートを提供します。このレポートから、お客様はセグメンテーションポリシーの構築を開始して、アプリケーションの周囲にマイクロペリメーターを確立できます。この場合、可視化が目的ではありません。ケーキだよ。

お客様を「ゼロトラスト」にできるベンダーは存在しません

一見単純な企業であっても、すべての企業は同じように複雑で多様なテクノロジースタックを持つ複雑な組織であるという事実を認識した結果、「自動化とオーケストレーション」は当初から当社製品の「なくてはならないもの」であり、中核的な役割を果たしてきました。当社の製品は、以下のように設計されています。 統合されています 他のシステムに接続したり、ドキュメント化されたオープンAPIを介してプログラムからアクセスしたりできます。実際、プロダクト UI は REST API の上にあるスキンです。自動化とオーケストレーションなくしてゼロトラストはあり得ないと言っても過言ではありません。

これが機能するかどうかはどうすればわかりますか?

一般的なカスタマージャーニーは以下のステップです。

- テレメトリとメタデータを取得してマップを作成

- マップを使用してマイクロセグメンテーションポリシーを作成

- 適用前にポリシーをテストする

- ポリシーを強制

また、全体を通して監視が行われているため、定義したポリシーへの違反がいつ発生したかがわかり、ユーザーは必要な是正措置を講じることができます。

では、このすべての意味は何でしょうか?特定のゼロトラスト統制がどのように機能するか(例えば、マイクロセグメンテーションのポリシーの一致/違反)を理解できることは非常に有益ですが、組織の全体的なゼロトラスト戦略というより大きな文脈における統制の有効性についてはどうでしょうか?

この時代に」違反を想定、」セキュリティインシデントが発生した場合、組織はどのくらい迅速に対応できますか帽子、いつ、誰、どうやって と wなぜ 質問?そして最も重要なのは、これらの質問に自動的かつ正確に答えを出すために、現在使用しているシステムのうち、どのシステムが連携して機能できるかということです。

MITRE ちょっと脱線させてください?

ちょっと脇に置いて、について話しましょう マイターAT&CK フレームワーク ちょっと待って

MITRE ATT&CKフレームワークは、攻撃者が攻撃を仕掛けるために利用する敵対的な戦術、手法、手順(TTP)をマップします。たとえば、標的への高度な持続的脅威(APT)ベースの攻撃などです。この情報と、攻撃者がこれらの TTP を利用する際の行動に関する共通の常識を活用することで、組織はこれらの悪質な活動の悪影響を制限する (理想的には防止する) 防御戦略を立てることができます。さらに、このフレームワークは Assuse Breach という立場から始まり、したがって完全に侵害後の防御を中心としています。つまり、「侵害されると想定して、攻撃を受けることを本当に困難にすることに集中する」ということです。ブルーチームの観点から見ると、ATT&CKフレームワークは、関連するソースからのイベントデータにできるだけ多くアクセスできるようにすることに重点を置いており、このデータを集約して相関させるプロセスに情報を提供し、悪質な行動を適切に特定し、必要な対応を促します。MITRE自身のものです AT&CK 101 ブログ記事 ATT&CK のすべてを始めるのに最適な場所です。

マイクロセグメンテーションの有効性の測定

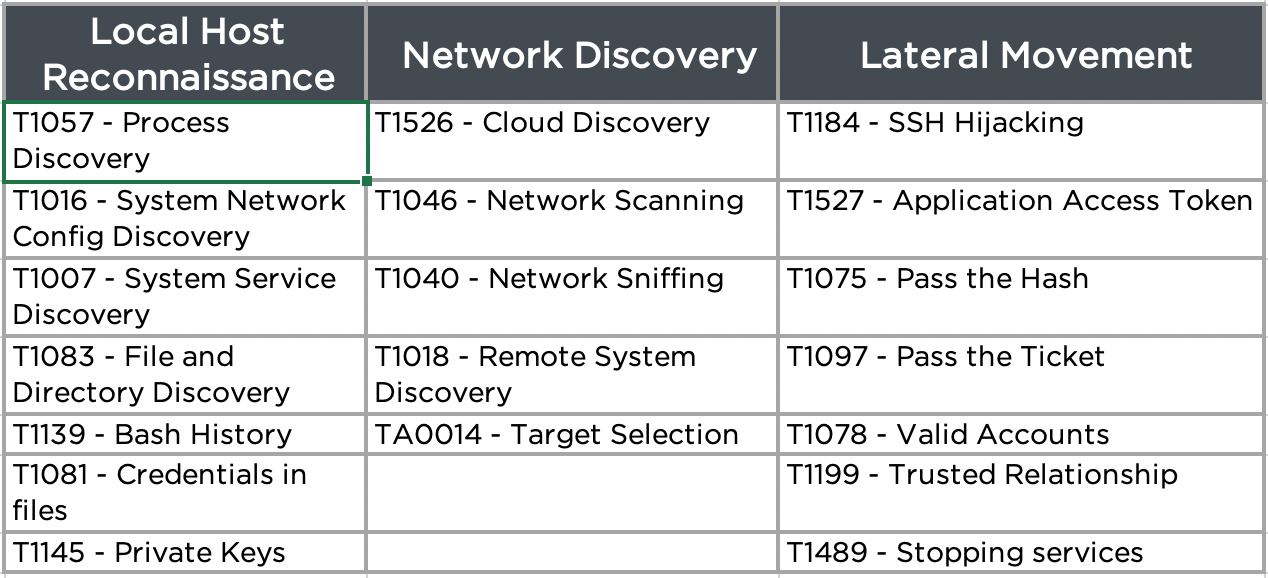

最近の作業中 マイクロセグメンテーションの有効性のテスト、レッドチームスペシャリスト ビショップフォックス まず、MITRE ATT&CKフレームワークの関連部分を、彼らが「旗をつかまえる」ために活用したいと考えているテクニックにマッピングすることから始めました。

このように敵対的な手法を特定することで、イルミオがどれほど効果的かを判断することができました。 適応型セキュリティプラットフォーム これらの攻撃を検出して打ち負かすのに役立ちました。MITREには素晴らしいものがあります 書き上げる ATT&CKフレームワークを使用してサイバー脅威を効果的に発見する方法について。

そのため、忠実度の高い可視性、APIによるフルアクセス、MITRE ATT&CKなどのモデリングフレームワークを提供するセキュリティツールセットがあれば、組織はゼロトラストコントロールを監視し、テレメトリを分析し、自動的に対応して適切なアクションを取ることができるツールを構築できます。しかし、このツールの有効性を監視するにはどうすればよいのでしょうか。

継続的テストをゼロトラストDNAの一部に

1つの選択肢は、もちろん、攻撃者の役割を果たす独立したレッドチームのスペシャリストを雇い、組織のブルーチームは慎重に構築された分析とセキュリティコントロールを活用して監視と対応を行うことです。これは非常に価値があり、定期的に推奨されます。レッドチームのアクティビティとブルーチームの対応の両方を自動化できる方法があったらどうでしょうか。組織はモデリングと統制の有効性を継続的にテストし、継続的に改善するアプローチをとることができます。そして、これはまさにベンダーが好むものです。 アタック IQ 現在可能になっています。顧客は自社のテクノロジーを通じて、特定のセキュリティ統制の有効性を検証できるだけでなく、さらに興味深いことに、巧妙な攻撃者に対して自社の防御がどのように機能するかを判断できます。

イルミオでは、AttackIQの立ち上げで提携できることを嬉しく思います プリアクティブ・セキュリティ・エクスチェンジ これは、お客様がゼロトラストへの投資の価値を測定して確認できる必要があることを理解しているためです。AttackIQが提供する高度に構成可能で、自動化され、繰り返し可能なテストプラットフォームにより、ゼロトラスト統制の有効性を測定することは、組織にとって達成可能な目標となります。そして、ご存知のとおり、何かを測定できれば、その改善を始めることができます。

私たちのものをチェックしてください ゼロトラストセキュリティ Illumioがゼロトラストの旅にどのように役立つかについて詳しくは、こちらのページをご覧ください。

.png)