2022 ワークロードとネットワークセキュリティに関するガートナーの誇大広告サイクル:マイクロセグメンテーションが利益の高いテクノロジーである理由

セキュリティチームは、これまで以上に多くの環境とリソースを保護することが期待されています。

あなたの組織が使用しているセキュリティ技術は使える? 続けて?また、組織が必要とするビジネス上のメリットは得られていますか?

多くの組織は、ハイブリッドワークフォースの増加、クラウド利用の増加、ワークロードの多様化に直面しています。また、セキュリティチームは、クラウドとデータセンターの両方で、サーバーレスワークロード、コンテナ、マネージドデータベース、仮想マシン、その他多数のマネージドサービスを管理しています。

従来のワークロードとネットワークセキュリティツール 今日のデジタルトランスフォーメーションのペースを維持することはできません。

Gartnerによると、「使用されるセキュリティの種類を左右するのは、もはや、ワークロードや労働力がどこにあるか(または必ずしもどのように接続されているか)ではありません。むしろ、テクノロジーがますます多様化する企業環境をどのように実現し、サポートするかによって、製品の選択を形作る必要があります。」

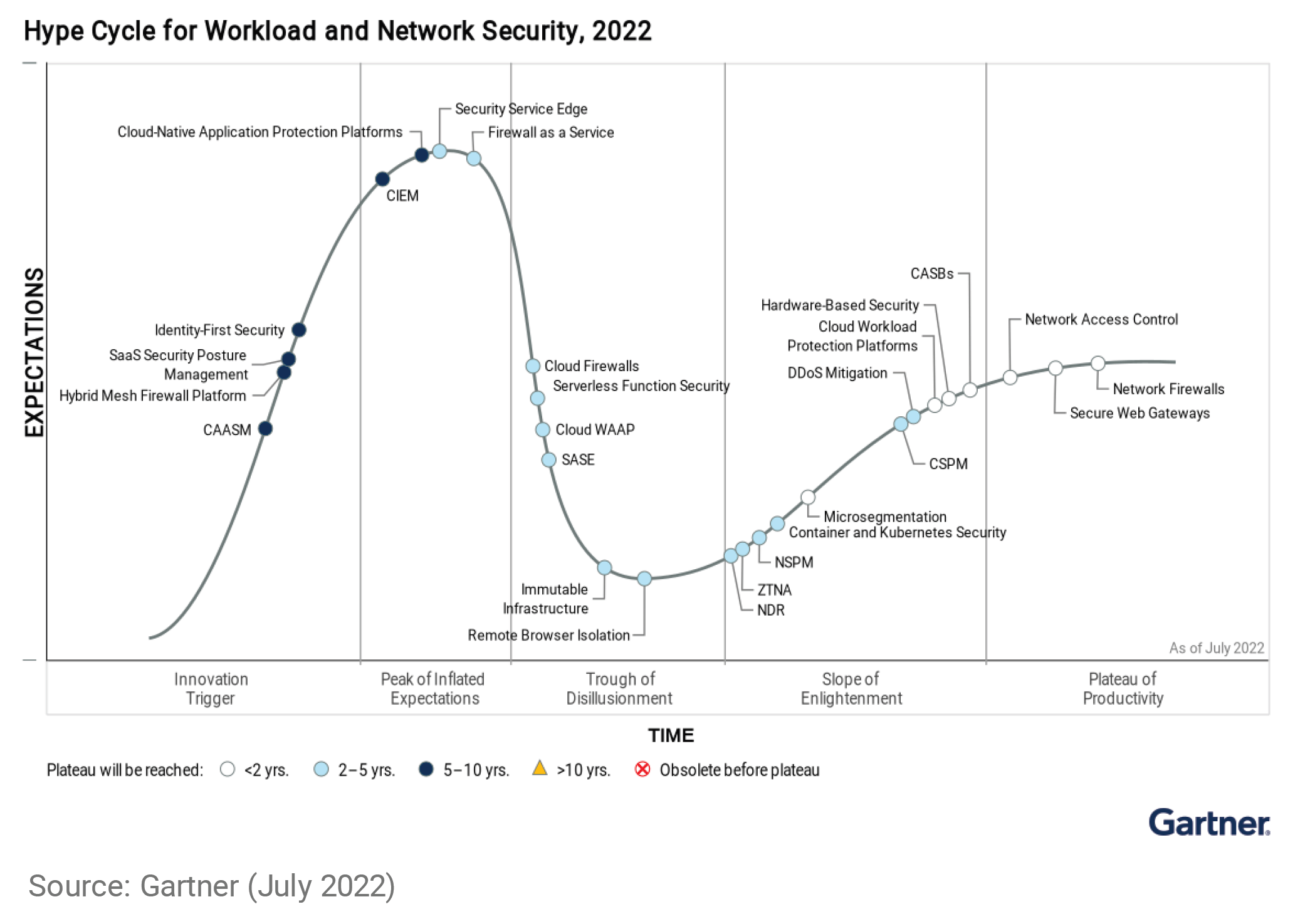

今年のガートナー® ハイプサイクル™ フォーワークロードでは ネットワークセキュリティ、ガートナーはマイクロセグメンテーションをアップグレードしました。 ゼロトラストセグメンテーション (ZTS)、「中程度」から「高利益」のテクノロジーまで。これは、マイクロセグメンテーションが「水平または垂直のプロセスを実行する新しい方法を可能にし、企業の収益の大幅な増加またはコスト削減につながる」ことを示しています。

ガートナーはIllumioをサンプルベンダーとして選びました マイクロセグメンテーション レポートにあります。

2022年のガートナー® レポートはZTSに侵害とランサムウェアの拡散を阻止するよう推奨しています

ガートナーが認識しているように、組織は増加の一途をたどっています ゼロトラストの採用 今日のハイパーコネクテッドハイブリッドネットワークのセキュリティニーズに対応できるからです。

「ゼロトラストは、政府の指導と絶え間ない攻撃と攻撃の効果を受けて、多くの組織のアーキテクチャアプローチを形作っています。ゼロトラストは強固で統一されたアイデンティティの基盤の上に構築されており、この中で特定されたいくつかのテクノロジーによって支えられています。 ハイプサイクル、新しい ID 優先セキュリティカテゴリであるゼロトラストネットワークアクセスを含む (ズトナ) と マイクロセグメンテーション」とガートナーは言います。

そして 基本柱 ゼロトラスト戦略の中でも、ゼロトラストセグメンテーションがあります。

「これが重要な理由:システムが侵害されると、ほとんどの攻撃者は横方向に移動し(ランサムウェア攻撃を含む)、深刻な被害を引き起こす可能性があります。マイクロセグメンテーションは、このような攻撃の伝播を制限することを目的としています」と Gartner は説明します。

ZTS セキュリティチームが従来よりも「よりきめ細かく動的なポリシーを作成」できるようにすることで、侵害がネットワーク全体に広がるのを防ぎます ネットワークセグメンテーション アプローチ。

これは、保護すべき「途方もない数のワークロード」を抱える今日のネットワークにとって不可欠です。

「サーバーが仮想化、コンテナ化、またはサービスとしてのインフラストラクチャ(IaaS)に移行されるにつれて、従来のファイアウォール、侵入防止、ウイルス対策などの既存の保護手段が、新しい資産の迅速な導入ペースに追いつくことはほとんどありません。これにより、攻撃者が足掛かりを得て企業ネットワーク内を横方向に移動する攻撃に対して、企業は脆弱なままになります。これにより、現代のデータセンターのアプリケーション、サーバー、サービス間の東西トラフィックの可視化ときめ細かなセグメンテーションへの関心が高まっています」と Gartner 氏は説明します。

境界のセキュリティはもはや十分ではありません。今日のワークロードは動的な性質を持っているため、「従来のネットワーク中心のセグメンテーション戦略」を大規模に適用して管理することは困難です。

特に Gartner は、「アプリケーション向けのマイクロサービスコンテナアーキテクチャへの移行により、東西のトラフィック量も増加し、このようなセグメンテーションを提供するネットワーク中心のファイアウォールの能力がさらに制限された」と述べています。

Gartnerはまた、Illumioなどの一部のZTSソリューションが包括的なZTSプラットフォームの一部として提供する「豊富なアプリケーション通信マッピング」の価値を強調しています。Gartner によると、これらのマップにより「データセンターのチームは、どのコミュニケーションパスが有効で安全かを特定できる」とのことです。これらのマップは、ネットワークの脆弱性を確認し、その脆弱性を理解するために不可欠です。 アタックサーフェス、およびきめ細かなセグメンテーションポリシーを設定します。

ガートナーによると、ビジネスにとっての結論は、「攻撃者が企業ネットワークに侵入した場合に、マイクロセグメンテーションによってサイバー攻撃のリスクと影響を軽減できる」ということです。

これが、ガートナーがマイクロセグメンテーションを高利益テクノロジーとして分類し、「啓発の傾き」を登っているテクノロジーとして分類している理由です。

組織がまだマイクロセグメンテーションを採用していない場合は、今がその時です。

侵害を完全に防止することは不可能です。侵害が発生すると、ZTS はその拡散を阻止します。

ゼロトラストセグメンテーションにイルミオを選ぶ理由

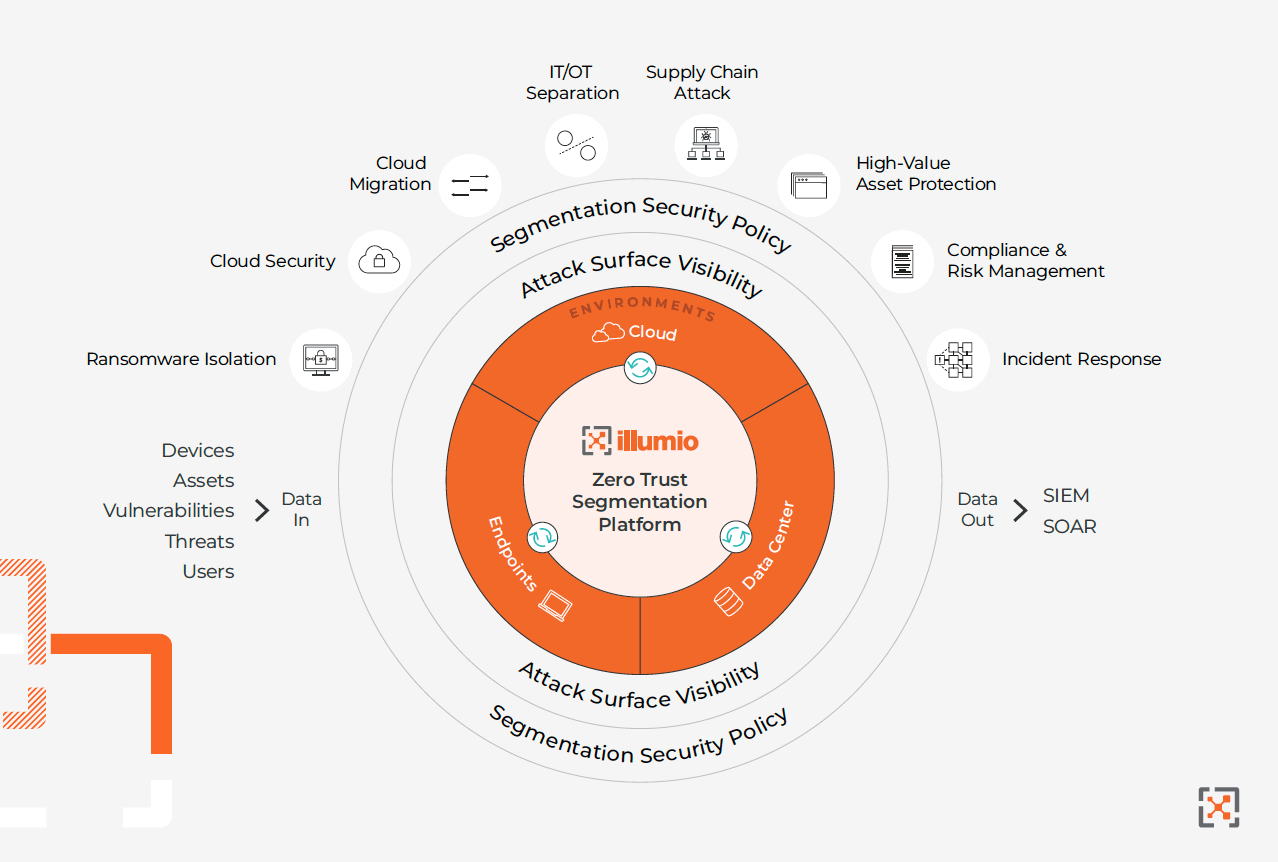

イルミオ 侵害やランサムウェアがハイブリッドアタックサーフェスに広がるのを防ぎます。

Illumio ZTSは業界初の侵害抑制プラットフォームです。スケーラブルでありながら使いやすいIllumio ZTSは、ハイブリッドアタックサーフェス全体にわたるマイクロセグメンテーションへの一貫したアプローチを提供します。

と イルミオ ZTS、すばやく簡単に次のことができます。

- リスクを確認:ワークフロー、デバイス、インターネット間の既知および未知のすべての通信とトラフィックを視覚化してリスクを把握します。

- ポリシーの設定:変更のたびに、細分化されたセグメンテーションポリシーを自動的に設定して、不要な通信や不要な通信を制御します。

- 拡散の阻止:侵害されたシステムや価値の高い資産を数分で自動的に隔離することで、侵害の拡大を事前に阻止したり、攻撃が活発に発生したときに事後対応したりできます。

イルミオのリアルタイムから始める アプリケーション依存関係マップ ワークロードとアプリケーション間の通信とトラフィックを視覚化します。Illumio は基盤となるネットワークインフラストラクチャーには依存しないため、最大限の可視性が得られます。これは、ガートナー社がレポートで言及している「豊富なアプリケーション通信マッピング」です。

そして、この知見を活用して、侵害やランサムウェアがネットワーク内を横方向に移動する際に利用するリスクのある経路やポートを検出して積極的にロックダウンし、重要な資産を隔離することができます。これは、「最も重要な資産をターゲットにして最初にセグメント化する」というガートナーの提言に従ったものです。

Illumioでは、基本ポリシーを設定し、自分のペースで詳細なポリシーに拡張できます。これは、ガートナー社が推奨しているアプローチです。「小規模から始めて、基本的なポリシーを繰り返す」というものです。

きめ細かなセグメンテーションポリシーの作成は、混乱を招いたり、多大な労力を要したりする必要はありません。 イルミオのポリシージェネレーター コンテナ、仮想マシン、ベアメタルなど、あらゆる種類のワークロードに最適なセグメンテーションポリシーを自動的に提案することで、プロセス全体を簡素化します。

Illumioのセグメンテーションポリシーは、IPアドレスやネットワークロケーションではなく、わかりやすいラベルシステムに基づいています。これは、セグメンテーションポリシーの基礎として「アプリケーション、ワークロード、サービスのアイデンティティを使用する」というガートナーの推奨と一致しています。イルミオのポリシーは、さまざまなハイブリッド環境やマルチクラウド環境にわたって、どこに行ってもワークロードを追跡します。

をダウンロードする Gartner の「ワークロードとネットワークセキュリティに関するハイプサイクル 2022」レポート マイクロセグメンテーションの価値とプロジェクトを成功させるための推奨事項についてのより深い洞察が得られます。

ゼロトラストセグメンテーション企業であるイルミオについて詳しく知りたいですか?

- イルミオがどのように役立ったかについてのケーススタディを読んでください グローバル法律事務所 ランサムウェアに感染したシステムを 1 分以内に隔離します。

- 方法の詳細はこちら ビショップ・フォックスのエミュレート攻撃 Illumio ZTSプラットフォームがサイバー攻撃を10分以内に阻止できることを証明してください。

- 理由を見る フォレスターがイルミオをリーダーに選出 ゼロトラストとマイクロセグメンテーションの両方で。

Gartnerの免責事項:Gartnerは、そのリサーチ出版物に掲載されているベンダー、製品、サービスを推奨するものではなく、また、最も高い評価やその他の評価を受けたベンダーのみを選択するようテクノロジーユーザーに助言するものでもありません。ガートナーのリサーチ出版物は、ガートナーのリサーチ組織の意見で構成されており、事実の記述と解釈されるべきではありません。ガートナーは、商品性または特定目的への適合性の保証を含め、明示または黙示を問わず、この調査に関する一切の保証を否認します。

GartnerおよびHype Cycleは、米国および海外におけるGartner, Inc. および/またはその関連会社の登録商標であり、ここでは許可を得て使用しています。すべての著作権は留保されています。

* この図は Gartner, Inc. が大規模な調査文書の一部として公開したものであり、文書全体の文脈で評価する必要があります。ガートナー社の文書は、Illumioからのリクエストがあれば入手可能です。

.png)