Comment l'utilisation d'étiquettes et de balises peut simplifier la migration vers le cloud et la segmentation Zero Trust

La migration des applications vers le cloud présente de nombreux avantages, tels que le coût, la flexibilité et, surtout, la possibilité de retrouver votre placard à balais pour les produits de nettoyage.

Le passage au cloud entraîne également une discussion importante au sein de votre organisation sur la manière de baliser les actifs de manière cohérente. Ces balises permettent de regrouper les charges de travail dans des catégories adaptées aux besoins de votre entreprise, notamment la production de rapports, l'audit de conformité ou la facturation des unités commerciales internes. Donc, si vous êtes en train de faire table rase et qu'aucune stratégie de balisage n'a déjà été mise en œuvre à moitié, félicitez-vous d'avoir eu la chance ! Mais par où commencer ?

Ce billet de blog ne vise pas à fournir les meilleures pratiques en matière de stratégies de balisage. Il existe de nombreux articles bien écrits sur les stratégies de balisage provenant de AWS, CloudChecker, Cloud Zero et Microsoft mérite d'être lu. Mais ce qui mérite d'être discuté ici, c'est un thème commun entre eux : s'ils recommandent tous une utilisation libérale des balises, ils reconnaissent également que les balises sont organisées en catégories qui correspondent à l'objectif pour lequel elles ont été écrites. Ce regroupement de balises associées rend la mise en œuvre de la politique de segmentation réalisable et simple à comprendre.

Gardez les catégories d'étiquettes pratiques

Voici une analogie pour vous aider :

Si vous avez déjà essayé de créer un budget personnel pour contrôler vos finances, la plupart des experts en la matière vous expliqueront comment procéder en trois étapes simples : créez des catégories pour les activités pour lesquelles vous dépensez de l'argent, attribuez-leur des dollars, puis essayez désespérément de rester en dessous de ce montant avant la moitié du mois. (C'est généralement le chemin que je gagne avant de voler de l'argent dans mon panier « Noble Causes » pour payer des billets de cinéma...)

Supposons maintenant que je commence par créer des catégories pour les factures mensuelles, les courses et les économies. Je pourrais devenir folle et créer des sous-catégories dans les produits d'épicerie pour les « produits de première nécessité » comme le lait et le pain et les « produits sucrés » comme les beignets et les moka lattes. Ces sous-catégories peuvent être utiles pour suivre la quantité de calories que j'ai gaspillée en calories vides. Mais en fin de compte, c'est la catégorie « Épicerie » que j'essaie de ne pas dépasser. Je n'affecte pas de dollars aux beignets mais à l'épicerie. Ainsi, dans le contexte de l'application d'un budget comme objectif principal, le nombre limité de catégories m'aide à ne jamais dépasser les dollars affectés à cette catégorie. Je pourrais créer des dizaines de balises pratiques pour analyser ce que j'ai mangé, mais en ce qui concerne ma comptable (c'est-à-dire mon conjoint), c'est cette catégorie « Épicerie » qu'elle surveille.

Maintenant que vous êtes sur la voie de la liberté financière, appliquons ce concept à une conversation sur la microsegmentation.

Cartographiez et catégorisez les charges de travail dès le départ

Le passage au cloud peut rendre les flux de trafic difficiles à cartographier. Et si vous ne pouvez pas cartographier et classer ce qui parle à quoi, il est difficile d'appliquer des politiques de sécurité cohérentes. C'est cet exercice initial de catégorisation qui portera ses fruits à terme et aidera à mettre en œuvre des politiques de sécurité qui n'exposent pas les charges de travail. Ou tout aussi dangereux : des charges de travail que vous penser sont protégés, mais vous rendent vulnérable en raison de règles contradictoires et d'une confusion dans l'ordre des règles. C'est le danger que représente l'utilisation de balises discrètes comme base pour les mappages de sécurité un à un.

Qu'est-ce que tout cela a à voir avec Illumio ?

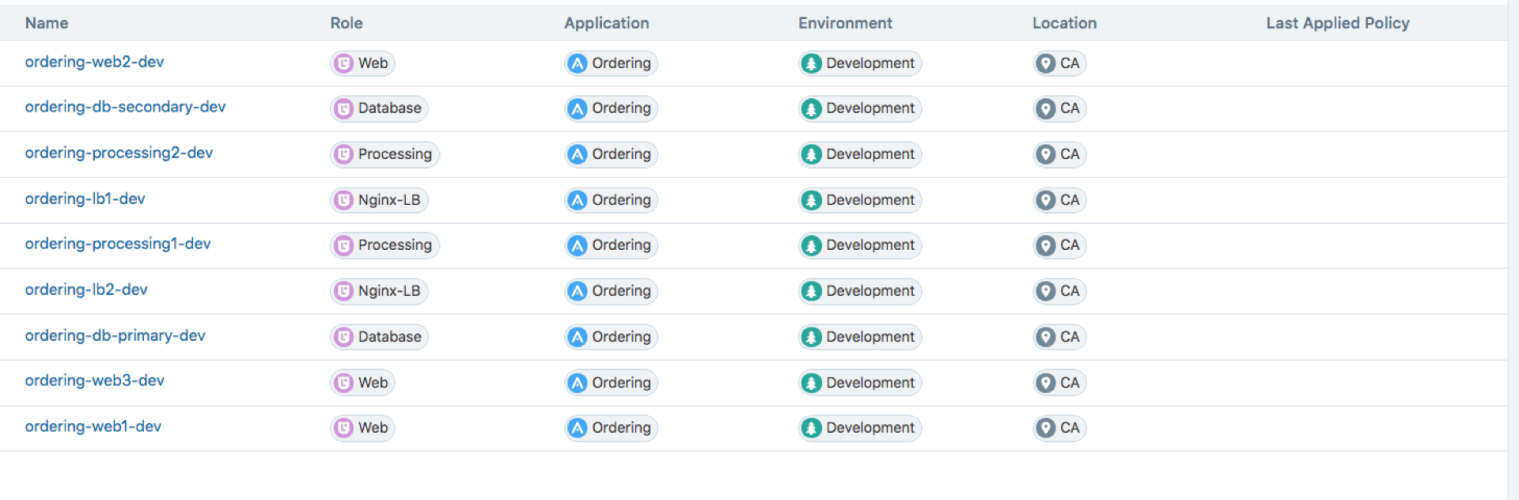

Chez Illumio, notre objectif est d'aider les entreprises à atteindre Confiance zéro grâce à des stratégies simples pour lancer votre déploiement de microsegmentation. La conception d'étiquetage multidimensionnelle d'Illumio aide à guider les clients tout au long du processus d'inventaire de l'utilisation de leurs étiquettes. Nous vous aidons à développer des catégories d'étiquettes pratiques pour mettre en œuvre des politiques de segmentation.

Ces étiquettes permettent de développer facilement un modèle déclaratif « lisible par l'homme » pour décrire que vous voulez vous protéger au lieu de vous inquiéter comment. Laissez le comment à Illumio.

Utilisez l'outil de mappage d'étiquettes d'Illumio CloudSecure

Nous sommes conscients que l'hygiène en matière d'étiquetage est difficile à maintenir. Chaque unité commerciale peut avoir commencé avec ses propres conventions de balisage. Au fur et à mesure que votre entreprise grandit, migre et fusionne, ces anciens îlots de balises se transforment en une véritable soupe alphabétique composée de noms qui se chevauchent, d'une syntaxe incohérente et de conventions dépassées.

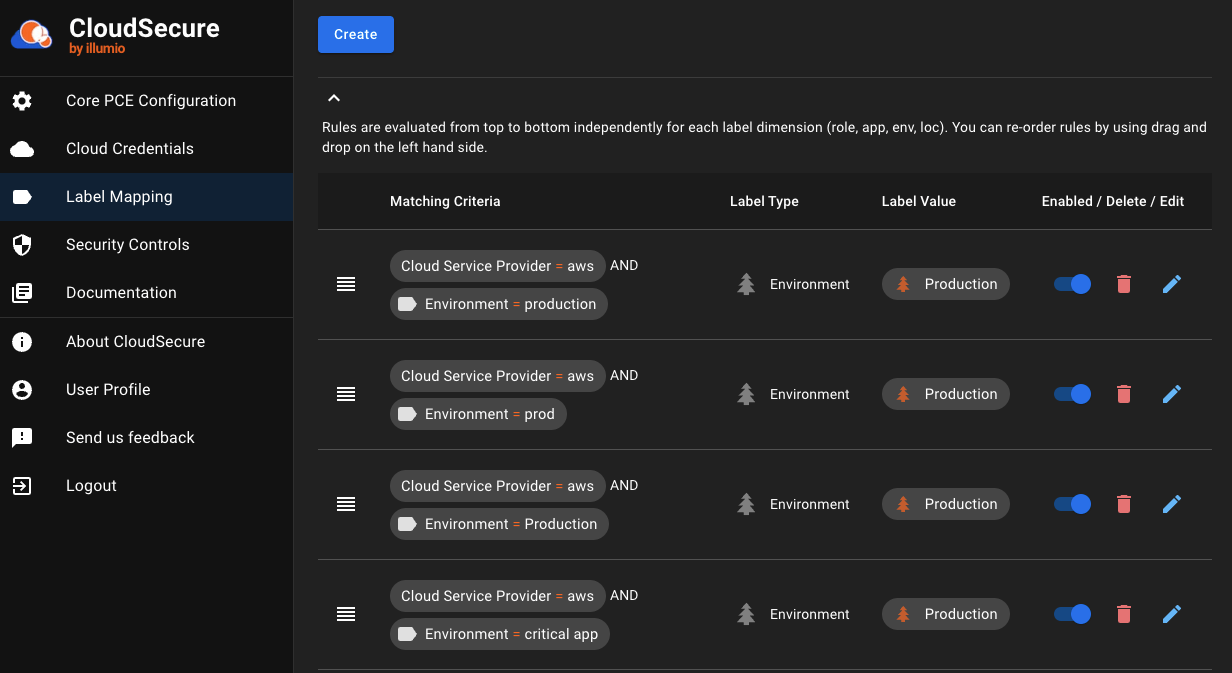

C'est ici Illumio CloudSecure peut vous aider. CloudSecure dispose d'un outil de mappage d'étiquettes intégré qui vous permet de commencer à organiser les balises en étiquettes utiles pour vos applications cloud natives.

Cela vous aidera à rédiger des règles de sécurité afin que des balises telles que « Production », « prod » et « Hands off ! Il s'agit d'une application essentielle ! » peuvent être fusionnés en une étiquette commune de « Production » sur notre carte de visibilité.

Votre entreprise travaille peut-être avec plusieurs fournisseurs de cloud tels qu'AWS et Azure. Illumio peut unifier des stratégies de balisage disparates sur l'ensemble de vos clouds en :

- Collecte des métadonnées des objets et télémétrie des flux.

- Appliquer un schéma d'étiquette commun.

- Fournir un visualisation de toutes vos charges de travail et leurs interactions sur une seule fenêtre de visualisation.

Maintenant, si seulement la budgétisation personnelle était aussi simple.

Nous contacter dès aujourd'hui pour démarrer votre migration sécurisée vers le cloud avec Illumio CloudSecure.

.png)

.webp)