Malware-Payloads und Beacons: Techniken zur Schadensbegrenzung

Das erster Artikel In dieser Serie wurde aufgezeigt, wie bösartige Kommunikation beginnt, unterstützt durch die Infrastruktur des Angreifers und die zugehörigen Beacons und Payloads. In der zweiter Artikel, wir haben die Kategorien und Typen von Nutzlasten zusammen mit den In-Memory-Manipulationstechniken untersucht. Im letzten Teil dieser Serie werden wir uns auf einige der Techniken konzentrieren, die zur Tarnung von Nutzlasten eingesetzt werden, und die Abwehrtechniken untersuchen, die Verteidiger einsetzen können.

Eine wichtige Kennzahl im Bereich Cybersicherheit ist die Mean Time to Detect (MTTD), auch bekannt als „Time to Detect“. Dabei handelt es sich um die Zeitspanne zwischen dem ersten Zutritt eines Angreifers und dem Zeitpunkt, zu dem der Angriff von der Zielorganisation erkannt wird. Ein erfolgreicher Angriff oder Exploit ist in der Regel nur der Anfang. Bedrohungsakteure setzen häufig unterschiedliche Verschleierungstechniken ein, um in kompromittierten Netzwerken unentdeckt zu bleiben.

Es ist sinnvoll, die folgenden umfassenden Minderungsansätze in Betracht zu ziehen, die reaktive und präventive Techniken beinhalten:

1. Reaktiver First-Ansatz

- Nur Erkennung

- Erkennung und Reaktion

2. Präventiver Ansatz

- Nur präventiv

- Prävention und Reaktion

Beim reaktiven First-Ansatz fallen Technologien wie alte Intrusion Detection Systems (IDS) unter die ausschließliche Erkennung. Solche Systeme verwendeten in der Regel eine Reihe bekannter Signaturen von bösartigem Code oder Payloads, um Bedrohungen zu erkennen. Diese können leicht umgangen werden, indem die Hashes oder Signaturen geändert werden. Die Bedrohungserkennung hat sich seitdem erheblich weiterentwickelt. Zu den modernen Erkennungstechniken gehören Verhalten und Heuristik, maschinelles Lernen, Selbstlernen und Funktionen für künstliche Intelligenz.

Basierend auf dem Reactive-First-Ansatz umfasst Erkennung und Reaktion die Fähigkeit, eine Bedrohung zu stoppen, nachdem sie erkannt wurde. Dies basiert auf der Fähigkeit, die Erkennung zu blockieren oder zuzulassen.

Hier sollte das Konfidenzniveau der Erkennungsengine extrem hoch sein, um Fehlalarme (Blockieren legitimer Dateien, die fälschlicherweise mit Bedrohungen verwechselt werden) oder falsch negative Ergebnisse (Bedrohungen, die fälschlicherweise mit legitimen Dateien oder Code verwechselt werden, zuzulassen) zu vermeiden. Bei beiden Ansätzen, bei denen zuerst reaktiv gehandelt wird, muss zuerst eine als verdächtig eingestufte Aktion ausgeführt werden, bevor diese Systeme eine reaktive Aktion auslösen.

Andererseits beruht der Ansatz, bei dem die Prävention an erster Stelle steht, insbesondere bei der reinen Prävention, nicht darauf, dass zuerst etwas passiert, um zu handeln. Es gibt eine Reihe ständig verfügbarer Regeln dafür, was unabhängig davon erlaubt oder blockiert werden muss. Es ist auch der Ansatz von Zero-Trust-Segmentierung (auch als Mikrosegmentierung bezeichnet).

Dieser Ansatz kann auch adaptiv sein, abhängig von der Technologie, mit der in Fällen reagiert werden soll, in denen eine reaktive Reaktion erforderlich ist. Wir werden diese beiden Ansätze in diesem Artikel untersuchen.

Schauen wir uns zunächst einige Techniken an, die Bedrohungsakteure einsetzen, um ihre Aktivitäten zu verschleiern oder vor der Entdeckung zu verbergen. Anschließend untersuchen wir Beispiele sowohl für reaktive („Erkennung“ und „Erkennung und Reaktion“) als auch für präventive („nur präventive“ und „Prävention und Reaktion“) Ansätze zur Minderung der Auswirkungen von Malware-Angriffen.

Techniken zur Verschleierung

Techniken wie benutzerdefinierter Code, Codepacken (z. B. mit UPX-Packer), Steganographie, verzögerte Ausführung, Backdooring, Codierung (Base64) und Verschlüsselung können von Bedrohungsakteuren eingesetzt werden, um bösartige Nutzlasten zu verbergen oder zu verschleiern.

Bedrohungsakteure können auch Techniken einsetzen, um bereits vertrauenswürdige System- und Binärdateien wie Powershell oder WMI zu nutzen, oder sie können versuchen, bereits vertrauenswürdige Binärdateien und ausführbare Dateien von Drittanbietern zu nutzen.

Ausführbare Hintertüren

Es gibt verschiedene Techniken, die ein Angreifer verwenden kann, um sicherzustellen, dass seine Payloads ausgeführt werden.

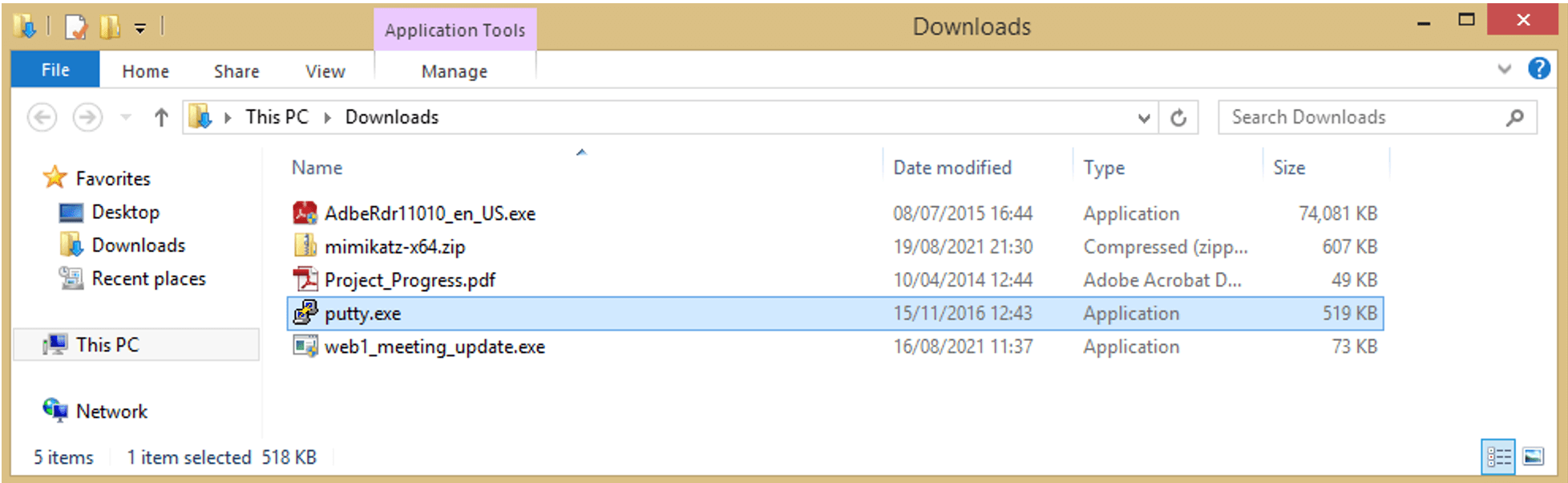

Eine Möglichkeit besteht darin, ihren Schadcode in einer legitimen ausführbaren Datei zu verstecken. Rückblick auf den Computer des kompromittierten Opfers in der vorheriger Blog, wir haben eine bemerkt putty.exe ausführbar in der des Benutzers herunterladbare Mappe. Putty.exe ist ein weit verbreiteter Telnet- und SSH-Client.

Mit dem Ziel, die bösartige Nutzlast als Hintertür in Putty einzufügen, lädt der Angreifer zunächst die legitime ausführbare Datei putty.exe des Benutzers herunter.

.webp)

Als Nächstes generiert der Angreifer eine neue Nutzlast, verwendet aber die legitime putty.exe Datei als ausführbare Vorlage für ihre Nutzlast. Sie benennen die resultierende ausführbare Datei putty_new.exe.

Sie können diese neue ausführbare Backdoor-Datei jetzt wie unten gezeigt in das System des Benutzers hochladen.

Als seitliche Bewegung Mit dieser Technik kann der Angreifer diese ausführbare Datei auf andere Systeme innerhalb des kompromittierten Netzwerks übertragen, um noch mehr Benutzer dazu zu bringen, die bösartige Payload unwissentlich auszuführen.

Nachdem der Benutzer die trojanisierte Datei putty.exe ausgeführt hat, kann er das Programm normal verwenden. Aber im Hintergrund wird die bösartige Nutzlast ausgeführt und ruft den Command-and-Control-Listener des Angriffs zurück, wie hier zu sehen ist.

Auf den laufenden Prozessen der kompromittierten Maschine können wir sehen putty_new.exe Prozess hat eine TCP-Verbindung hergestellt (Port 443)) zurück zum Angreifer am app12.webcoms-meeting.com.

Kodierung der Nutzdaten

Beim Rechnen ist Kodierung der Prozess, bei dem ein Algorithmus auf einige Daten angewendet wird, um ihr Format zu ändern. Die Kodierung kann nützlich sein, um das Format eines Datentyps in einen anderen zu ändern, um die Übertragung, Speicherung oder Verwendung auf einem Zielsystem zu vereinfachen.

Hier ist ein Beispiel für ASCII-Text (normaler englischer Text) auf der linken Seite, der rechts in Base64 kodiert ist. Obwohl die Daten identisch sind, ist das Format völlig anders. Wenn man nur den unbekannten Base64-kodierten Text empfängt, benötigt man einen Base64-Decoder, um ihn in den bekannteren ASCII-Text umzukehren.

Diese Funktion ist auch für Bedrohungsakteure äußerst nützlich, um ihren bösartigen Code und ihre Payloads effektiv zu verbergen, um zu versuchen, sich der Entdeckung zu entziehen. Die Kodierung erschwert die Durchführung einer statischen Analyse einer Nutzlast, da eine Technik wie das Packen es schwierig macht, dieselbe Analyse durchzuführen, insbesondere bei der Erkennung von Zeichenketten.

Das folgende Beispiel zeigt, wie die Verschlüsselung als Teil der Generierung einer bösartigen Nutzlast durch den Angreifer verwendet werden kann.

Hier ist der Encoder-Algorithmus shikata_ga_nai. Die Nutzlast wird codiert, indem dieser Algorithmus in sechs Iterationen gegen sie ausgeführt wird, wie in der Abbildung unten gezeigt. Dies hilft dabei, Aspekte der Nutzlast zu verschleiern und erschwert deren Erkennung, insbesondere bei der Signaturanalyse mithilfe von Hashing oder sogar einer statischen Analyse des Payload-Codes und der Zeichenketten.

Bedrohungsakteure können auch Microsoft Office-Dokumentmakros verwenden, Powershell Skripte und andere native und legitime Binärdateien und Tools, mit denen versucht wird, bösartige Aktivitäten zu verbergen. Der Einsatz nativer Tools und Binärdateien auf einem kompromittierten System oder in einer kompromittierten Umgebung wird als „Leben auf der Erde“ bezeichnet. Als Nächstes werden wir einige Möglichkeiten zur Schadensbegrenzung untersuchen.

Reaktiver First-Ansatz: Erkennungstechniken

Reactive-First-Ansätze hängen von der anfänglichen Fähigkeit ab, verdächtige oder böswillige Aktivitäten zu erkennen. Schauen wir uns einige davon an.

Statische Analyse: Codeanalyse

Statische Analyse ist der Prozess der Analyse eines Codeabschnittes einer ausführbaren Datei auf der Festplatte. Erweiterung dieser Art der Analyse aus dem erster Artikel, weitere statische Analysen zeigen einige zusätzliche nützliche Indikatoren. Diese Payload-Datei verweist auf bestimmte riskante Zeichenketten und Bibliotheken und ruft einige Systemfunktionen auf, die für die Untersuchung verdächtiger Aktivitäten von Interesse wären.

Signaturanalyse: Antivirus

Bei der Signaturanalyse auf der Basisebene wird ein Hash oder eine Signatur der interessierenden Datei oder Nutzlast entnommen und mit einer großen Datenbank zuvor erkannter, bekannter Signaturen verglichen. Dies ist der Ansatz, den herkömmliche Antiviren-Lösungen verfolgen. Das folgende Beispiel zeigt die böswillige, in Szene gesetzte Nutzlast von erster Artikel mit einer Gruppe von Antivirus-Scan-Engines gescannt.

Dynamische Analyse: Sandboxing

Bei der dynamischen Analyse wird das Verhalten überwacht, um böswillige Aktionen zu erkennen. Dabei wird die betreffende Nutzlast oder Datei in einer Sandbox-Umgebung ausgeführt, um ihr Verhalten zu untersuchen und es mit einer Reihe guter oder schlechter Kriterien zu vergleichen. Jedes schlechte Verhalten wird anhand einer Gewichtung bewertet, um eine endgültige Entscheidung zu treffen, ob es bösartig oder nicht bösartig erkannt wird.

Eine Sandbox kann eine Anwendung wie ein Browser sein, der in einem geschützten Bereich läuft und überwacht wird, ein Betriebssystem, das in einer virtuellen Maschine läuft, oder eine vollständige Emulation von Computersoftware und Hardwarekomponenten wie Festplatte, Speicher und CPU — letztere ist für Malware am schwierigsten zu umgehen.

Das folgende Beispiel zeigt eine Teilmenge der verdächtigen Aktivitäten, an denen eine ausführbare Datei oder Payload nach dem Sandboxing oder der Emulation gemessen wird.

Reactive-First-Ansätze sind wichtig, und fast alle Organisationen haben in ihren Netzwerken irgendeine Form davon. Aber wie alles andere im Bereich der Sicherheit muss dieser Ansatz für eine effektive Sicherheitsstrategie durch andere Schutzebenen ergänzt werden — und zwar unter Anwendung der Security-In-Depth-Philosophie. Da die Erkennung manchmal fehlschlägt oder umgangen werden kann, sind präventive Ansätze erforderlich.

Präventiver Ansatz

Wie bereits beschrieben, fällt der präventive Ansatz in der Regel unter „Nur präventive“ und „Prävention und Reaktion“. In den nächsten Schritten gehen wir zunächst auf die ersten Erkennungsmaßnahmen ein, die ein Bedrohungsakteur ergreifen könnte, um andere Computer ausfindig zu machen, auf die der Computer, den er kompromittiert hat, zugreifen kann. Anschließend untersuchen wir die Maßnahmen, die Verteidiger ergreifen können, um Systeme im Netzwerk zu segmentieren, selbst wenn sie sich im selben Subnetz befinden, um das Risiko lateraler Bewegungen zu minimieren.

Präventive Zero-Trust-Segmentierung

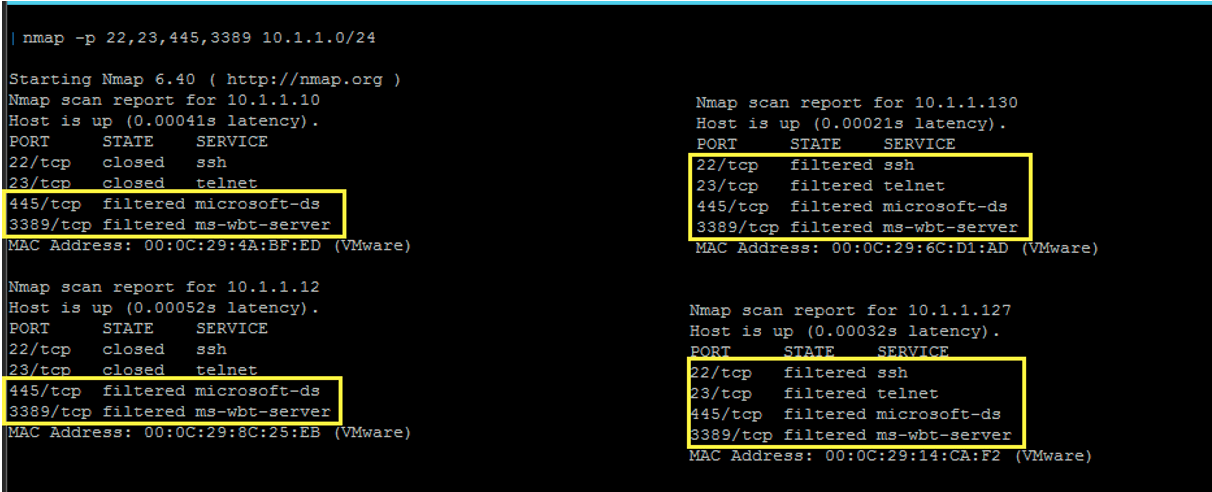

Im Anschluss an das verschleierte putty.exe Payload, ein Bedrohungsakteur kann einen Angriff fortsetzen, indem er mithilfe des kompromittierten Pivot-Point-Computers einen weiteren Discovery-Scan im Netzwerk durchführt. Bedrohungsakteure interessieren sich besonders für die üblichen Kommunikationswege, die außerhalb des Landes leben, wie z. B. Telnet, SSH, SMB und RDP um im Netzwerk nicht aufzufallen.

Wir können sehen, dass einige dieser Kommunikationspfade in dem Subnetz geöffnet sind, in dem der Angreifer erfolgreich eine Maschine kompromittiert hat. Dieser einfache Scan ist ein guter Hinweis darauf, dass sich sowohl Windows- als auch Linux-Systeme im Netzwerk befinden. Bei Windows-Systemen sind in der Regel SMB-Ports geöffnet, und bei Linux-Systemen ist SSH in der Regel geöffnet.

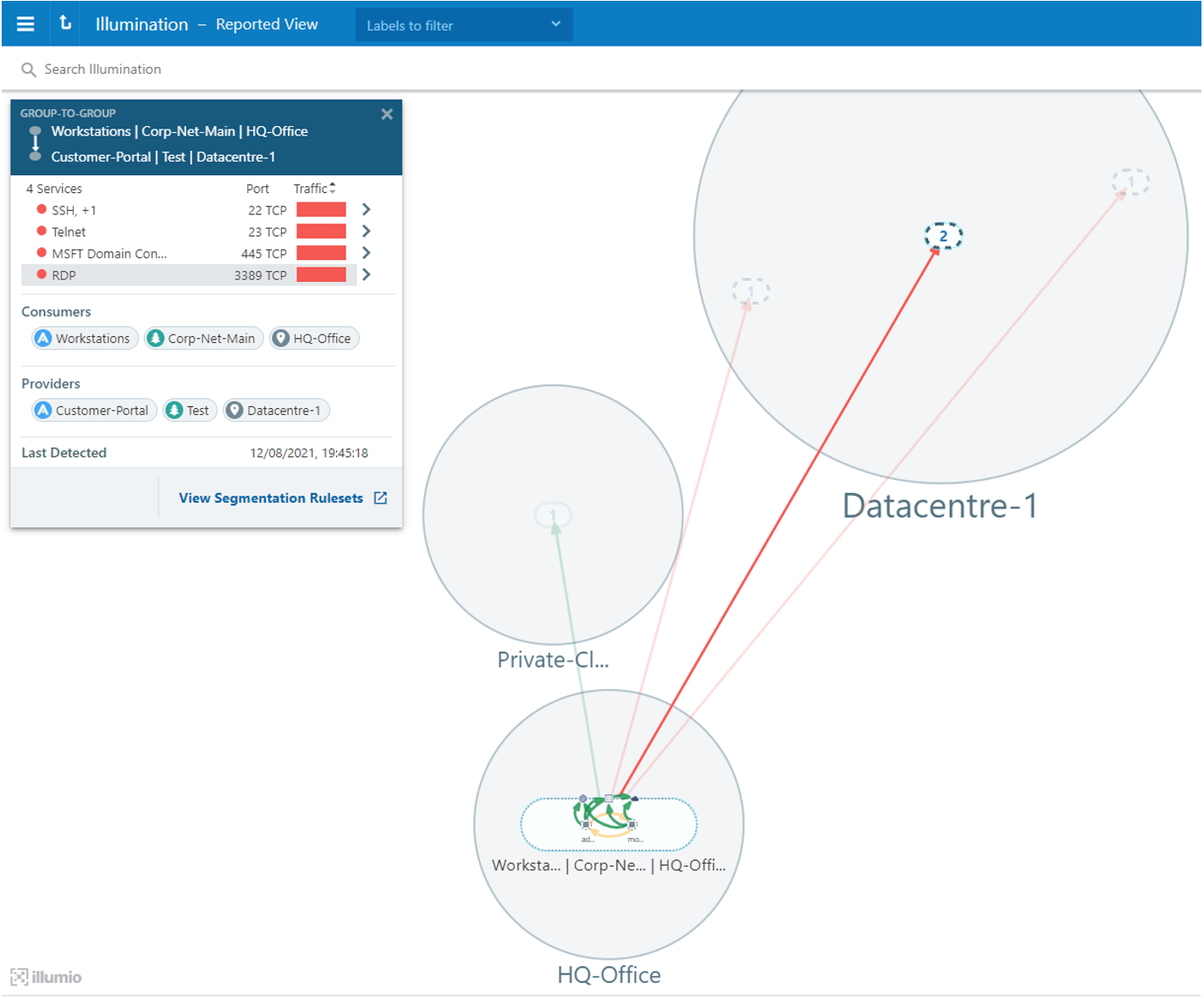

Erwägen Sie einen proaktiven, präventiven Ansatz zur Schadensbegrenzung, eine Technologie wie Illumio Core bietet eine äußerst nützliche Sichtbarkeit. Illumio Core kann die Aktionen des Angreifers auch im Modus „Nur Monitor“ deutlich anzeigen — im folgenden Fall ein One-to-Many-Scan von der Pivot-Maschine zu den übrigen Systemen im Zielsubnetz. Die Sichtbarkeitskarte von Illumio Core, bekannt als Illumination, zeigt eine Unternehmensansicht des Unternehmensnetzwerks. Wir können auch sehen, dass diese Systeme auf mehrere Standorte verteilt sind.

Auf dem Illumio karte, aus der Mitteilung des Scans geht hervor, dass sie von der HQ-Büro Arbeitsplätze bestimmt für Rechenzentrum-1. Das Identifizieren nützlicher und verwertbarer Informationen ist einfach, da alle Systeme mit Illumio-Labels (Tags oder Metadaten) verknüpft sind, um die Karte zu bereichern. Dieselben Informationen werden später verwendet, um Richtlinien zu definieren, ohne sich auf Netzwerkkonstrukte wie IP-Adressen, VLANs (virtuelle LANs) oder Zonen zu verlassen. So wird sichergestellt, dass sich Sicherheitsrichtlinien automatisch an Änderungen anpassen.

Eine weitere nützliche Funktion besteht darin, mithilfe des Risikoanalyse- und Ermittlungswerkzeugs von Illumio proaktiv ein Audit des Netzwerks durchzuführen. Dies kann uns die Risikopfade aufzeigen, für die dieses Netzwerk anfällig ist, z. B. die Pfade, die häufig von Malware und Ransomware genutzt werden, um sich in einem kompromittierten Netzwerk zu verbreiten. Wir müssen eigentlich nicht auf einen Cybervorfall warten, bevor wir handeln. Eine empfohlene präventive Risikoanalyse liefert uns diese Informationen klar und einfach, wie unten dargestellt.

In dieser obigen investigativen Sichtweise ist die Verbraucher Seite zeigt die Quelle und Anbieter Die Seite zeigt das Ziel der Kommunikation. Wir können auch die verwendeten Ports und ganz rechts die Prozesse sehen, die mit dieser Kommunikation verbunden sind. Bei Bedarf können wir die Namen der einzelnen Maschinen genauer untersuchen.

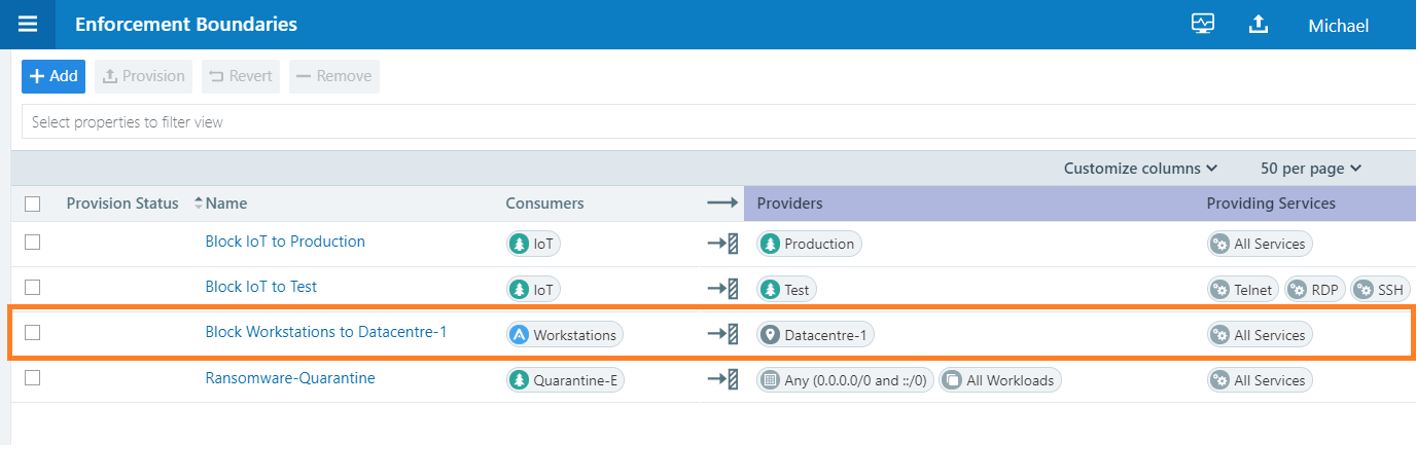

Zum Beispiel können wir beschließen, eine ausschließlich präventive Maßnahme zu ergreifen, indem wir standortbezogene Kontrollen zwischen unseren HQ-Büro Arbeitsplätze und unsere Rechenzentrum-1 Arbeitslasten. Dies ist bekannt als Grenze der Durchsetzung. Es blockiert einfach die gesamte Kommunikation zwischen den Workstations und den Workloads oder Servern wie definiert.

Ein anderer Ansatz wird darin bestehen, den Ansatz der Zero-Trust-Zulassungsliste (Standardverweigerung) zu verwenden. Für welchen Ansatz wir uns auch entscheiden, nachdem wir diese präventive Maßnahme durchgesetzt haben, zeigt ein weiterer Discovery-Scan, dass die Kommunikationspfade, die innerhalb des Netzwerks geöffnet wurden, nun alle als gefiltert angezeigt werden.

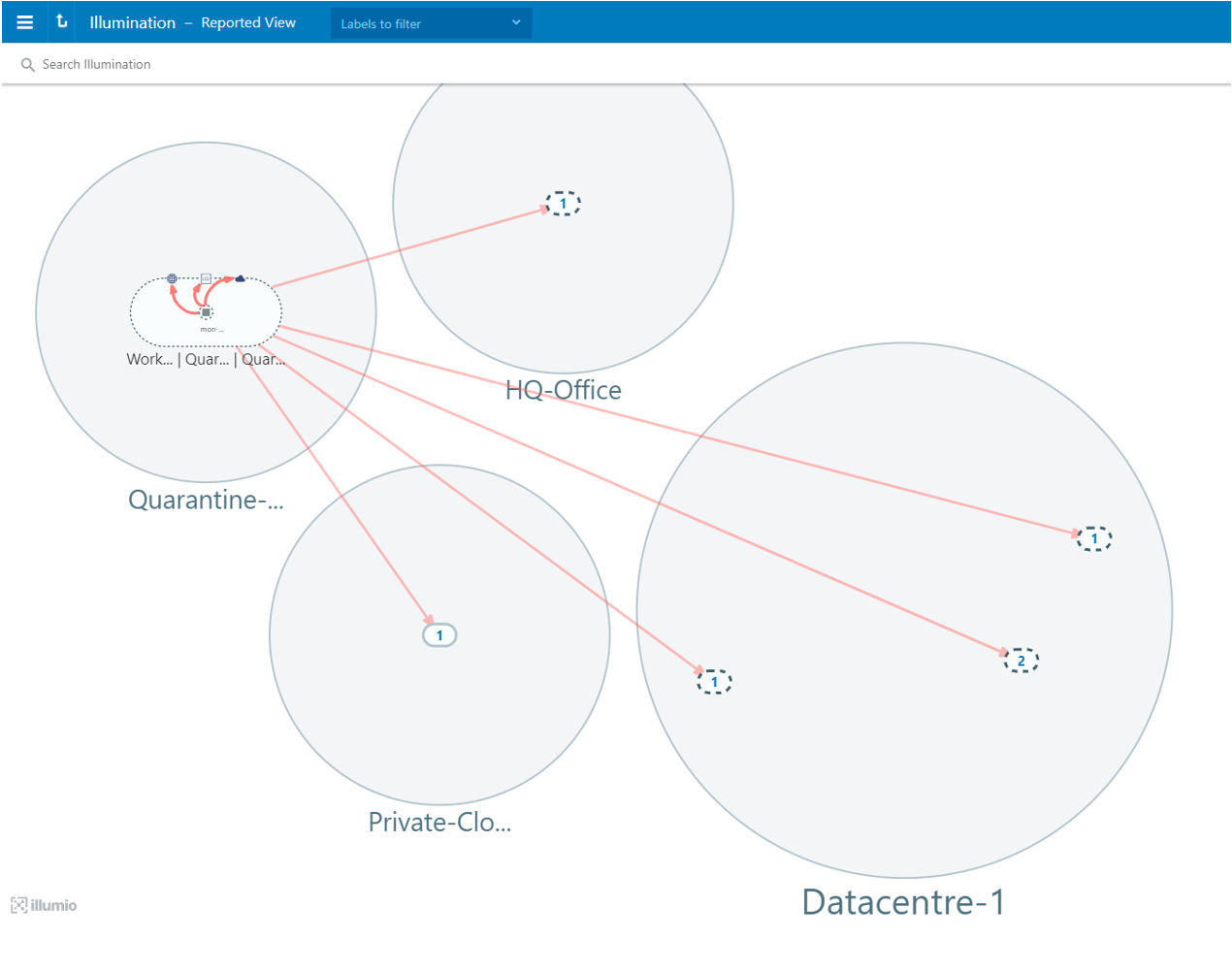

Zurück zum Illumio Sichtbarkeitskarte, diese Kommunikationsleitungen sind jetzt rot, was darauf hindeutet, dass der Scan dieses Mal nicht nur überwacht, sondern blockiert wurde.

Das bedeutet, dass wir unser Risiko für laterale Bewegungen auf mehreren Systemen, die gleichzeitig auf verschiedenen Plattformen laufen, proaktiv gemindert haben — und das alles von einem zentralen Managementpunkt aus. Wir können mit diesem speziellen System noch weiter gehen, indem wir den rein präventiven Ansatz um Prävention und Reaktion erweitern, um dieses System für weitere Untersuchungen zu isolieren.

Prävention und Reaktion: Adaptive Zero-Trust-Segmentierung

Wir haben gerade gesehen, wie ein präventiver Ansatz, wie im Fall der Zero-Trust-Segmentierung, eine ständig aktive Sicherheitsrichtlinie gewährleisten kann, um die Ausbreitung von Malware und anderen Angriffen zu verhindern.

Möglicherweise gab es jedoch bereits einen Vorfall, auf den wir in einigen Fällen reagieren müssen. Möglicherweise hatten wir unsere präventive Sicherheitspolitik noch nicht aktiviert. Hier kann dieselbe Illumio Core-Technologie verwendet werden, um zu reagieren und zu reagieren, wobei immer noch ein präventiver Ansatz verwendet wird, jedoch mit einer zusätzlichen Anpassungsfähigkeit.

In den Beispielen, die wir bisher gezeigt haben, werden Sie feststellen, dass die Richtlinien alle durch Metadaten oder Labels definiert wurden, nicht durch Netzwerkkonstrukte oder IP-Informationen. Diese Labels werden auch verwendet, um die Workloads, Server und Workstations logisch zu gruppieren.

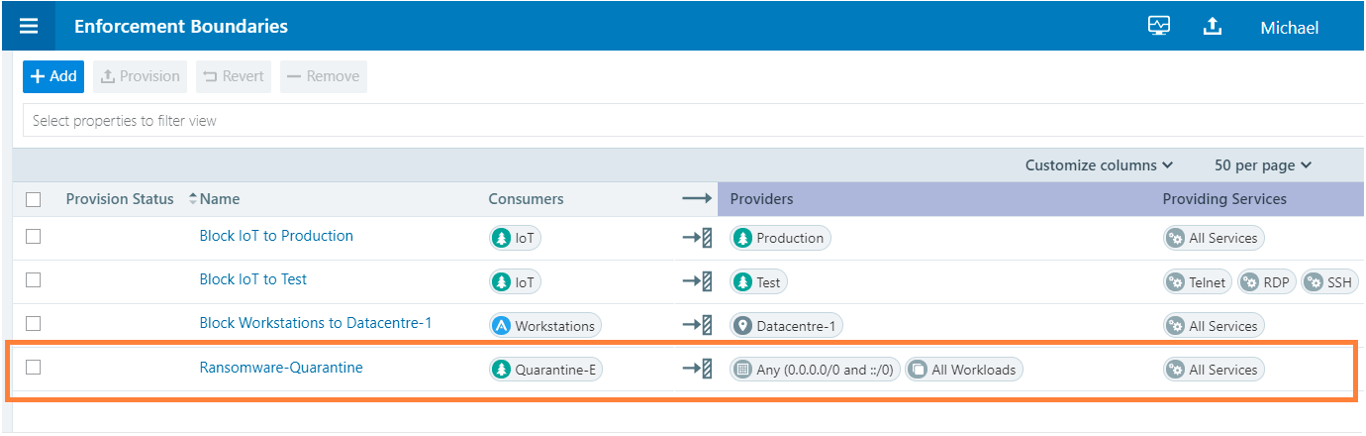

In der Abbildung unten können wir sehen, dass wir bereits eine Richtlinie mit dem Namen „Ransomware-Quarantäne“ definiert haben.

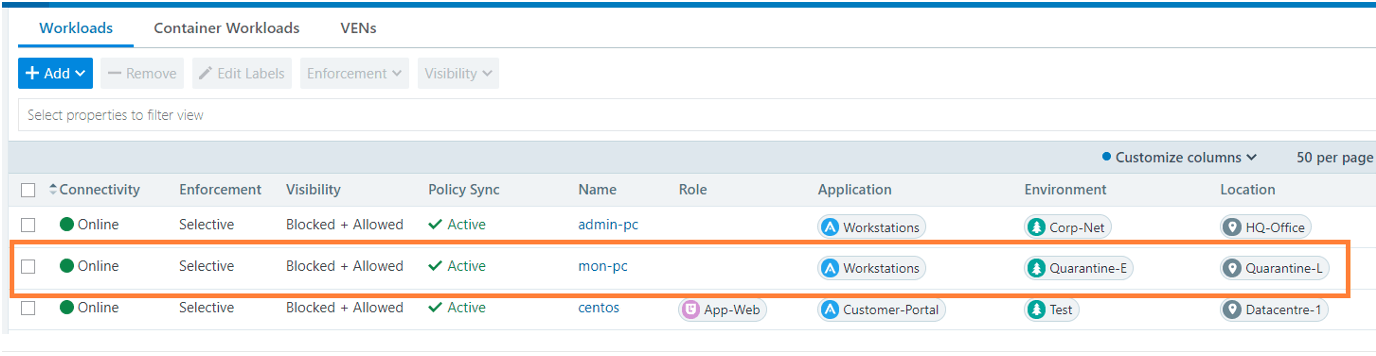

Jetzt müssen wir eines oder mehrere der 4-dimensionalen Labels des betreffenden Systems auf das Quarantäne-Label umstellen, das auf der Workload-Inventarseite unten angezeigt wird.

Dies kann manuell oder automatisch erfolgen. Es kann je nach Bedarf auch über ein SoC (Security Operations Center) oder ein SOAR-Playbook ausgelöst werden. Als Ergebnis dieser Aktion isolieren wir das jeweilige System automatisch und unterbrechen die gesamte Kommunikation von diesem System zum Rest des Netzwerks. Wir werden jedoch weiterhin zulassen, dass das Management Communications die Maßnahmen überwacht und untersucht.

Aus dem folgenden Beispiel geht hervor, dass das infizierte System nun in einer eigenen Quarantäneblase isoliert wurde, die vom Original entfernt ist. HQ-Büro Standort und zugehörige Anwendungsgruppen. Es ist effektiv vom Rest unserer Systeme und sogar vom Internet abgeschnitten, was durch die roten Kommunikationslinien angedeutet wird.

Wir können jedoch weiterhin alle Aktionen dieses Systems sicher überwachen und alle Untersuchungen fortsetzen, die wir möglicherweise an diesem System durchführen müssen.

Darüber hinaus können wir für die kritischen Server und Workloads oder „Kronjuwelen“ andere bewährte Sicherheitskonfigurationen anwenden, wie z. B.:

- Einschränken ausgehende Kommunikation nur zu einer Liste zugelassener Ziele

- Intern verwenden DNS Server, die stark überwacht und segmentiert werden

- Regulär Verletzlichkeit Scans als Teil eines Gesamtbildes Verletzlichkeit Haltung des Managements

All diese Funktionen können in dieselbe Illumio Core-Lösung integriert werden, um Ihre allgemeine Sicherheitslage zu verbessern und bestehende Investitionen in Erkennungs- und Abwehrsicherheit zu stärken.

Fazit

Bei allen in dieser Serie beschriebenen Bedrohungstechniken und selbst bei den noch zu entdeckenden Techniken besteht das Ziel des Angreifers darin, sich seitlich durch die Umgebung zu bewegen, ohne entdeckt zu werden. Da die meisten Unternehmen bereits über irgendeine Form von reaktiver First-Technologie wie Virenschutz, Endpoint Detection and Response oder Sandboxing verfügen, ist es von entscheidender Bedeutung, die Türen auch mit einer ständig aktiven präventiven First-Technologie zu verriegeln, die über adaptive Reaktionsfähigkeiten verfügt.

Um mehr über die Funktionen von Illumio zur Eindämmung und Sichtbarkeit von Malware und Ransomware zu erfahren:

- Lesen“Bekämpfen Sie Ransomware schnell mit Durchsetzungsgrenzen.“

- Schauen Sie sich unsere dreiteilige Webinar-Reihe an,“Ransomware passiert. Wir verhindern, dass es sich ausbreitet.“

- Testen Sie Illumio selbst — melden Sie sich für kostenlose Hands-on Labs an, Das Illumio Erlebnis.

.png)