マルウェアペイロードとビーコン:影響を軽減する手法

ザの 最初の記事 このシリーズでは、攻撃者のインフラストラクチャとそれに関連するビーコンとペイロードを利用して、悪意のある通信がどのように始まるかを明らかにしました。では2 番目の記事、ペイロードのカテゴリとタイプをメモリ内操作手法とともに調査しました。このシリーズの最後のパートでは、ペイロードを偽装するために使用される難読化手法の一部に焦点を当て、防御側が採用できる緩和手法を検討します。

サイバーセキュリティにおける重要な指標は、「検出時間」とも呼ばれる平均検出時間(MTTD)です。これは、攻撃者が最初に侵入してから標的組織によって攻撃が検出されるまでの時間です。侵入や悪用の成功は、通常は始まりに過ぎません。攻撃者は、侵害されたネットワークで検出されないようにするために、さまざまな難読化手法を採用することがよくあります。

事後対応的手法と予防的手法を含む以下の広範な緩和アプローチを検討することは有用です。

1。 リアクティブ・ファーストのアプローチ

- 検出のみ

- 検出と対応

2。予防第一のアプローチ

- 予防のみ

- 予防と対応

従来の侵入検知システム(IDS)などのテクノロジーは、リアクティブファーストのアプローチでは、検知のみに該当します。このようなシステムは通常、悪意のあるコードやペイロードの既知のシグネチャを使用して脅威を検出していました。これらはハッシュやシグネチャを変更することで簡単に回避できます。それ以来、脅威検出はかなり進化してきました。最新の検出技術には、行動とヒューリスティック、機械学習、自己学習、人工知能の機能などがあります。

検知と対応というリアクティブファーストのアプローチをベースに、検知後に脅威を阻止する機能も組み込まれています。これは、ブロックまたは許可する検出機能を基盤としています。

この場合、誤検知 (脅威と間違えられた正当なファイルをブロックする) や偽陰性 (脅威が正当なファイルまたはコードと間違われることを許す) を回避するために、検出エンジンの信頼レベルをきわめて高くする必要があります。いずれのリアクティブ・ファーストのアプローチでも、システムが何らかの事後対応アクションをトリガーする前に、疑わしいと思われるアクションをまず実行する必要があります。

一方、予防優先のアプローチ、特に予防のみのアプローチでは、最初に起こったことに頼って行動を起こすことはありません。何を許可すべきか、ブロックすべきかに関わらず、常に有効なルールが定められています。これが採用しているアプローチでもあります。 ゼロトラストセグメンテーション(マイクロセグメンテーションとも呼ばれます)。

このアプローチは、事後対応が必要な場合に対応するテクノロジーによっては適応的である場合もあります。この記事では、これら両方のアプローチについて検討します。

まず、脅威アクターが自分の活動をわかりにくくしたり、検出されないようにしたりするために採用している手法をいくつか見てみましょう。次に、マルウェア攻撃の影響を軽減するための事後優先 (「検知」と「検出と対応」) と予防優先 (「予防のみ」と「予防と対応」) の両方のアプローチの例を調べます。

難読化テクニック

カスタムコード、コードパッキング(UPX packerの使用など)、ステガノグラフィー、遅延実行、バックドアリング、エンコーディング(Base64)、暗号化などの手法はすべて、悪意のあるペイロードを隠したり難読化したりするために脅威アクターによって使用される可能性があります。

脅威アクターは、すでに信頼されているシステムファイルやPowershellやWMIなどのバイナリ(PowershellやWMIなど)を利用するために「土地を離れた」手法を採用したり、すでに信頼されているサードパーティのバイナリや実行ファイルを利用しようとしたりすることもあります。

実行可能なバックドア

攻撃者がペイロードを確実に実行するために使用できる手法はいくつかあります。

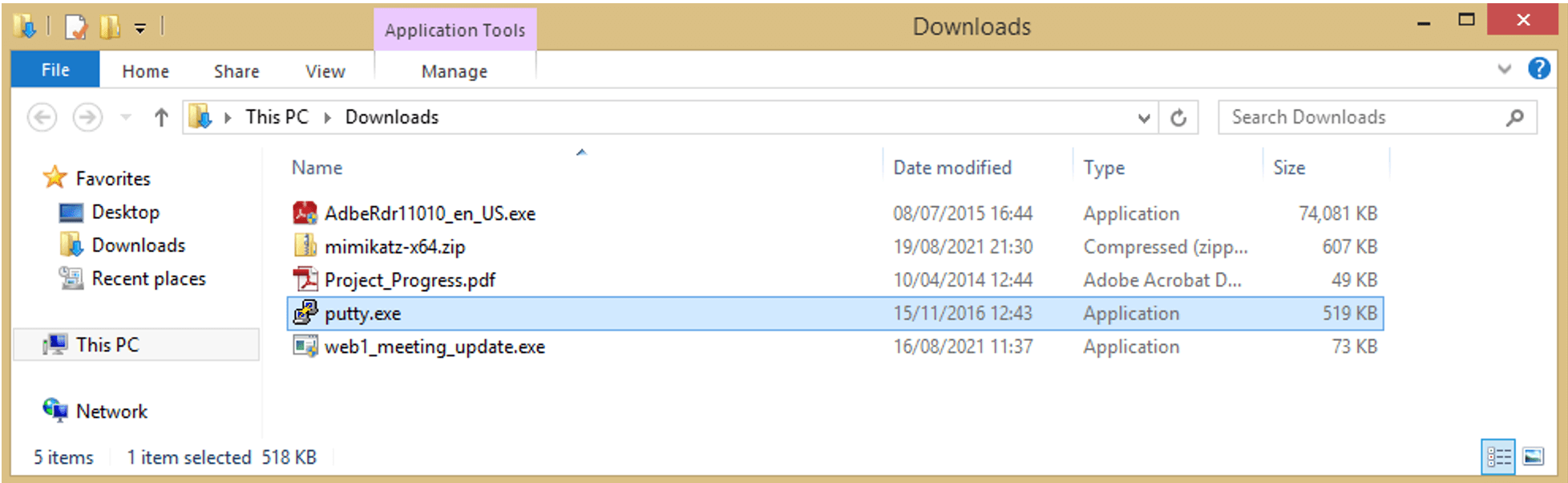

1 つの方法は、悪質なコードを正規の実行ファイル内に隠すことです。被害を受けた被害者のマシンを振り返ると 以前のブログ、私たちは気づきました putty.exe ユーザーで実行可能 ダウンロード フォルダ。 Putty.exe は、広く使用されている Telnet および SSH クライアントです。

攻撃者は、悪意のあるペイロードをバックドアとしてPuttyに挿入しようとして、まずユーザーの正規の putty.exe 実行ファイルをダウンロードします。

.webp)

次に、攻撃者は新しいペイロードを生成しますが、正規のペイロードを使用します putty.exeペイロードの実行可能テンプレートとしてファイル。生成された実行ファイルに名前を付けます。 putty_new.exe。

これで、以下に示すように、この新しいバックドア実行ファイルをユーザーのシステムにアップロードできます。

として 横方向の動き テクニックを使うと、攻撃者はこの実行ファイルを侵害されたネットワーク内の他のシステムにプッシュアウトして、さらに多くのユーザーに無意識のうちに悪質なペイロードを実行させることができます。

ユーザーがトロイの木馬化された putty.exe を実行すると、プログラムを通常どおり使用できます。しかしバックグラウンドでは、次に示すように、悪意のあるペイロードが実行され、攻撃コマンドアンドコントロールリスナーにコールバックされます。

侵害されたマシンの実行中のプロセスでは、 putty_new.exe プロセスが TCP 接続 (ポート 443) を確立しました) アタッカーに戻る app12.webcoms-meeting.com。

ペイロードエンコーディング

コンピューティングでは、エンコーディングはデータに何らかのアルゴリズムを適用して形式を変更するプロセスです。エンコーディングは、ターゲットシステムでの転送、保存、使用を容易にするために、あるデータ型の形式を別のデータ型に変更する場合に便利です。

左が ASCII テキスト (通常の英語テキスト) で、右側が Base64 にエンコードされた例です。データは同じでも、形式は全く異なります。見慣れないBase64でエンコードされたテキストだけを受け取った場合は、Base64デコーダーを使ってより馴染みのあるASCIIテキストに戻す必要があります。

この機能は、脅威アクターが悪意のあるコードやペイロードを効果的に隠し、検出を逃れようとする場合にも非常に役立ちます。エンコーディングでは、パッキングなどの手法によって同じ分析、特に文字列の検出が困難になるのと同じくらい、ペイロードの静的分析を行うことが難しくなります。

次の例は、攻撃者による悪意のあるペイロードの生成の一部としてエンコーディングを使用する方法を示しています。

ここで、エンコーダアルゴリズムは しかた_が_ない。ペイロードは、以下の図に示すように、このアルゴリズムを 6 回繰り返してエンコードされます。これにより、特にハッシュを使ったシグネチャ分析や、ペイロードのコードや文字列の静的解析では、ペイロードの側面がわかりにくくなり、検出が難しくなります。

脅威アクターは Microsoft Office ドキュメントマクロを使用することもありますが、 パワーシェル 悪意のある活動を隠そうとするスクリプトやその他のネイティブかつ正規のバイナリやツール。侵害されたシステムや侵害された環境でネイティブツールやバイナリを使用することを、「土地を離れて暮らす」ことと呼ばれます。次に、いくつかの緩和機能について見ていきます。

リアクティブファーストアプローチ:検出手法

リアクティブファーストのアプローチは、疑わしいアクティビティや悪意のあるアクティビティを最初に検出できるかどうかにかかっています。これらの中からいくつか見ていきましょう。

静的解析:コード解析

静的解析は、ディスク上の実行ファイルのコードの一部を解析するプロセスです。この種の分析は、以下からさらに発展させています。 最初の記事、さらに静的分析を行うと、さらにいくつかの有用な指標が示されます。このペイロードファイルは特定の危険な文字列やライブラリを参照し、疑わしいアクティビティの調査に役立つシステム関数を呼び出します。

シグネチャ分析:ウイルス対策

基本レベルの署名分析では、対象のファイルまたはペイロードのハッシュまたは署名を取得し、それを以前に検出された既知の署名の大規模なデータベースと比較します。これは従来のウイルス対策ソリューションが採用しているアプローチです。以下の例は、からの悪意のあるステージングされたペイロードを示しています。 最初の記事 アンチウイルス検索エンジンのグループに対してスキャンされました。

動的解析:サンドボックス

動的分析には、行動を監視して悪意のあるアクションを検出することが含まれます。ここでは、対象のペイロードまたはファイルをサンドボックス環境で実行してその動作を調査し、それを一連の良い基準または悪い基準と比較します。悪質な挙動はそれぞれ重みと照らし合わせて採点され、最終的に悪質か悪質でないかを判断します。

サンドボックスには、保護された領域で実行および監視されるブラウザなどのアプリケーション、仮想マシン内で実行されるオペレーティングシステム、またはコンピュータソフトウェアとディスク、メモリ、CPUなどのハードウェアコンポーネントの両方を完全にエミュレートしたものがあり、後者はマルウェアにとって最も回避が困難です。

以下の例は、サンドボックス化またはエミュレーション後に実行ファイルまたはペイロードが測定される疑わしいアクティビティのサブセットを示しています。

リアクティブファーストのアプローチは重要であり、ほとんどすべての組織のネットワークに何らかの形のアプローチがあります。しかし、セキュリティの他のあらゆる分野と同様に、このアプローチを他の保護層と補完して、効果的なセキュリティ戦略、つまり多層セキュリティの理念を適用する必要があります。検出が失敗する場合や回避できる場合があるため、予防を優先したアプローチが必要です。

予防優先アプローチ

前述のように、予防優先のアプローチは、一般的に「予防のみ」と「予防と対応」に分類されます。次のステップでは、まず、攻撃者が侵入したマシンからアクセス可能な他のマシンを見つけるために実行する可能性のある初期検出アクションについて説明します。次に、同じサブネット上にあるシステムも含め、防御側がネットワーク上のシステムをセグメント化して、ラテラルムーブメントのリスクを軽減するために実行できる対策を検討します。

予防的ゼロトラストセグメンテーション

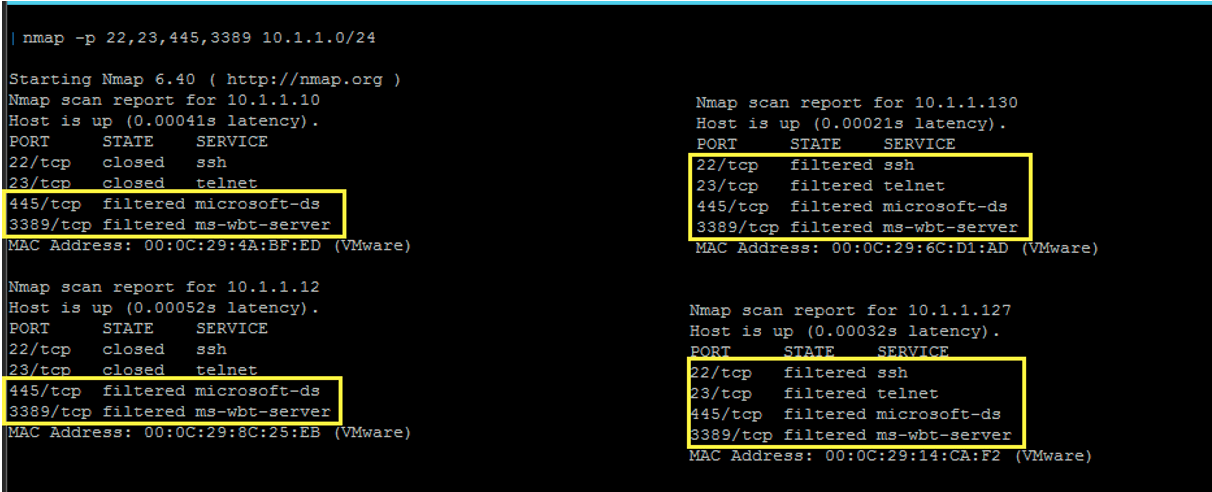

難読化されたものからの続き putty.exe ペイロードでは、脅威アクターは、侵害されたピボットポイントマシンを使用してネットワーク上で別の検出スキャンを実行することで攻撃を続ける可能性があります。脅威アクターが特に興味を持っているのは、陸地を離れて暮らす一般的な横方向移動の通信経路です。たとえば、次のような経路です。 テルネット、 SSH、 SMB そして RDP ネットワークで目立たないように。

攻撃者がマシンへの侵入に成功したサブネットでは、これらの通信パスの一部が開いていることがわかります。この基本スキャンは、Windows システムと Linux システムの両方がネットワーク上にあることを示す良い指標となります。Windows システムでは通常 SMB ポートが開いており、Linux システムでは通常 SSH が開いています。

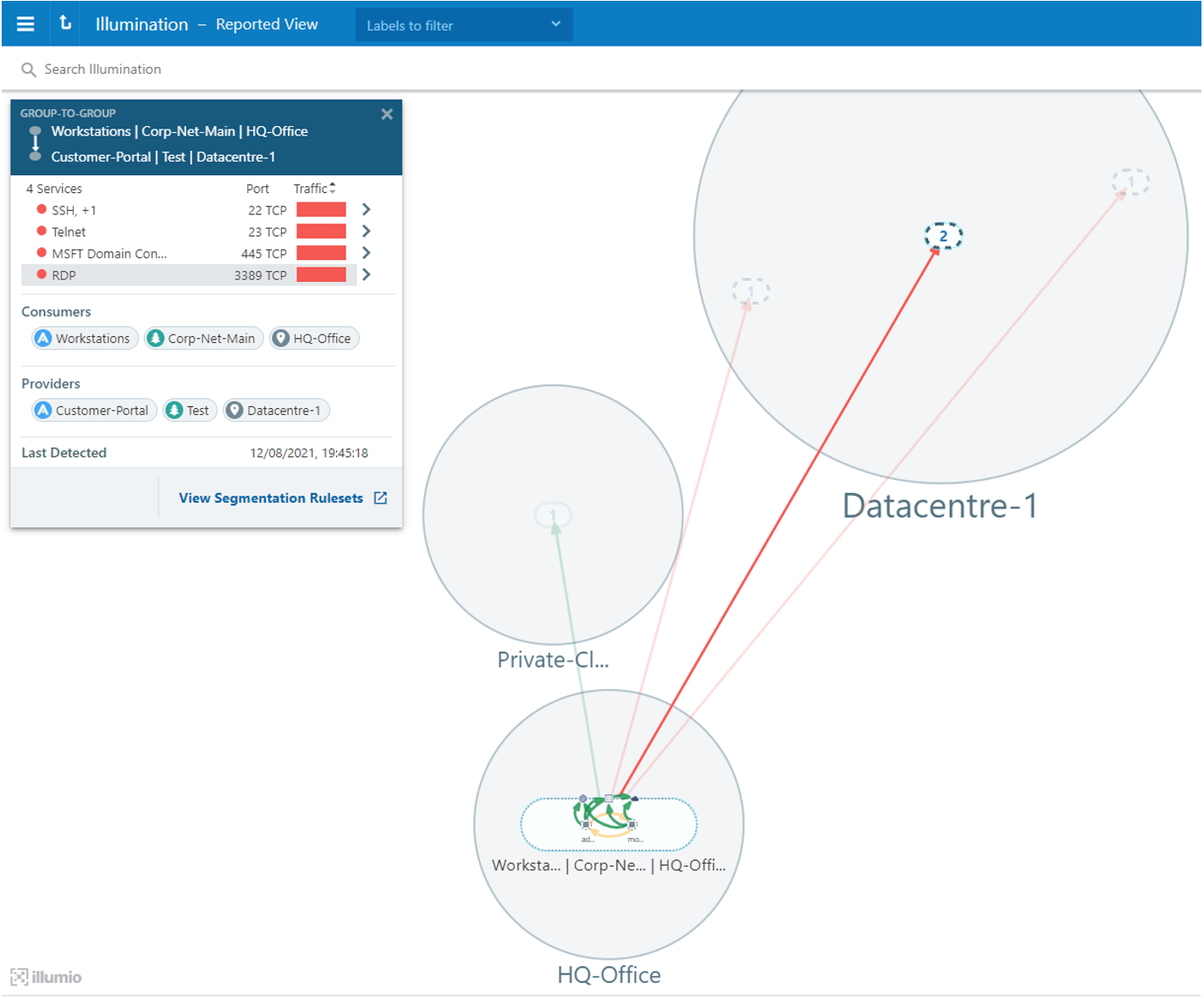

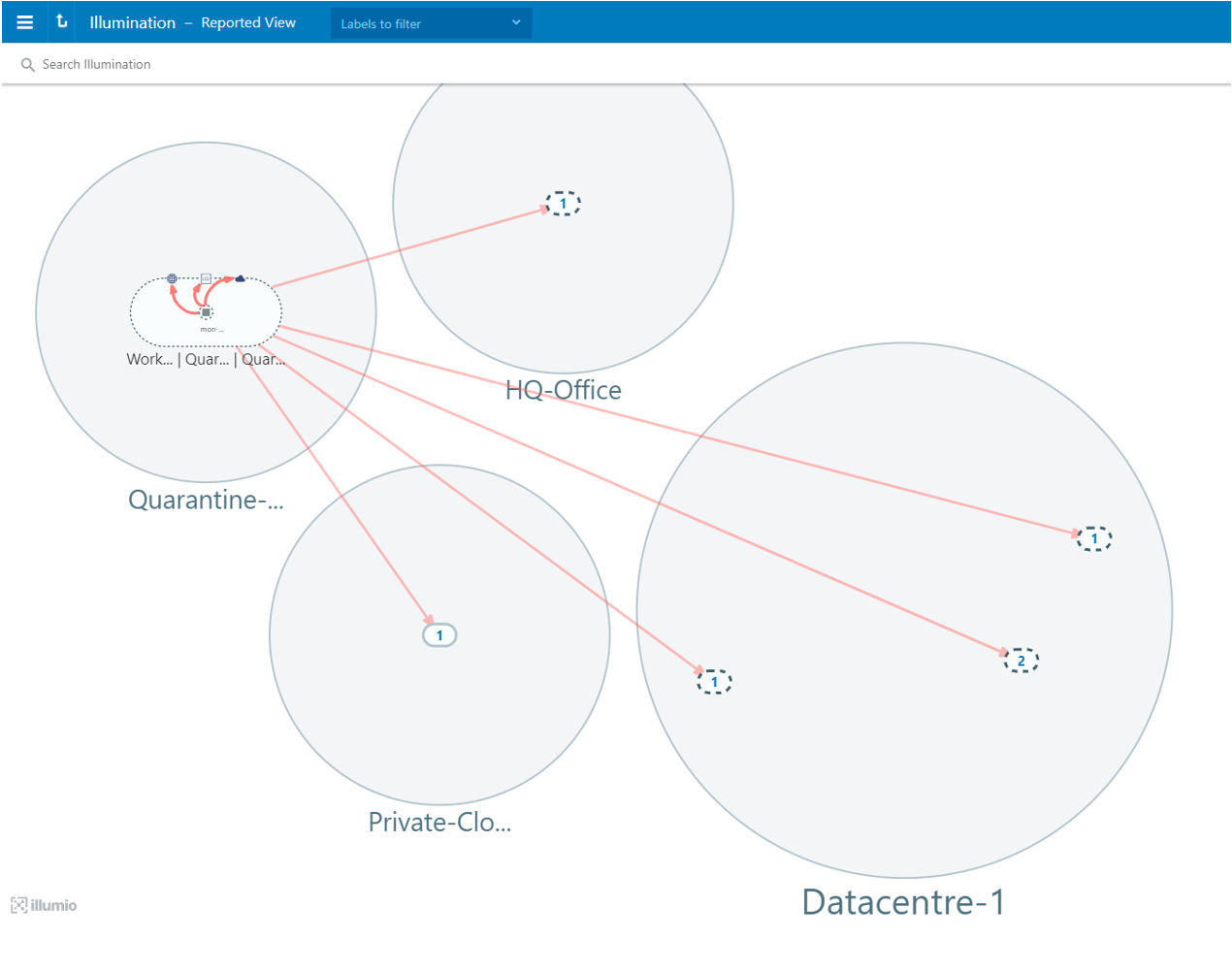

予防的な予防優先型の緩和アプローチを検討すると、次のようなテクノロジーが考えられる イルミオコア 非常に便利な可視性を提供します。Illumio Coreは、「監視のみ」モードでも攻撃者の行動を明確に表示できます。以下の例では、ピボットマシンからターゲットサブネット上の他のシステムへの1対多のスキャンです。イルミネーションと呼ばれるイルミオコアの可視性マップは、組織のネットワークのビジネスビューを示しています。また、これらのシステムが複数の場所に分散していることもわかります。

で イルミオのマップ、スキャンからの通信は、スキャンからの送信元であることを示しています 本社オフィス 対象ワークステーション データセンター 1。すべてのシステムが Illumio ラベル (タグまたはメタデータ) に関連付けられ、マップを充実させるため、有用で実用的な情報を簡単に特定できます。IP アドレス、VLAN (仮想 LAN)、ゾーンなどのネットワーク構成に頼らずに、これと同じ情報を使用してポリシーを定義し、セキュリティポリシーが変化に自動的に適応するようにします。

もう1つの便利な機能は、イルミオのリスク分析および調査ツールを使用してネットワークの監査を積極的に実施することです。これにより、マルウェアやランサムウェアが侵害されたネットワークに拡散するために一般的に使用する経路など、このネットワークが影響を受けやすいリスク経路がわかります。実際に行動に移す前にサイバーインシデントを待つ必要はありません。プリエンプティブ・リスク分析が推奨されれば、以下に示すような情報が明確かつ容易に提供されます。

上記のこの調査ビューでは、 コンシューマー 側面にはソースと プロバイダー サイドには通信の宛先が表示されます。また、使用されているポートと、右端にはこの通信に関連するプロセスも表示されます。必要に応じて、個々のマシンの名前をさらに掘り下げることができます。

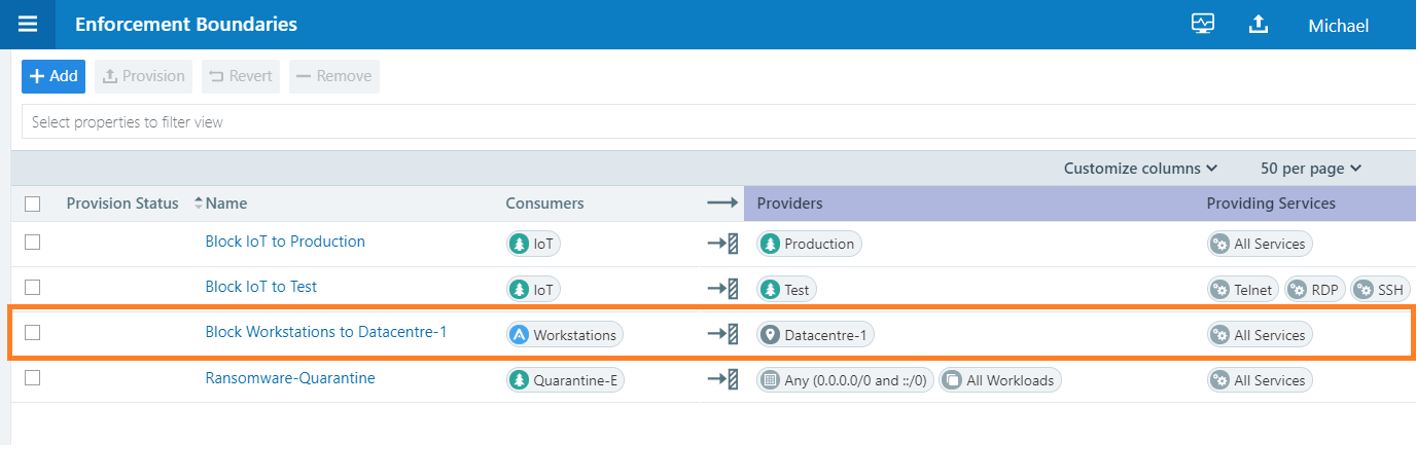

一例として、両者の間に位置情報ベースのコントロールを導入することで、常時稼働の予防のみのアクションを取ることを決定できます。 本社オフィス ワークステーションと私たち データセンター 1 ワークロード。これは、と呼ばれます。 執行境界線。ワークステーションとワークロードまたはサーバー間のすべての通信を定義どおりにブロックするだけです。

別のアプローチは、ゼロトラスト許可リスト (デフォルト拒否) ポリシーアプローチを使用することです。どちらのアプローチをとるにしても、この予防措置を実施したあと、別の検出スキャンでは、ネットワーク内で開かれた通信パスがすべてフィルタリングされた状態で表示されていることが分かります。

イルミオに戻る 可視性マップ、これらの通信回線が赤くなっているのは、今度はスキャンが監視されただけでなくブロックされたことを示しています。

つまり、異なるプラットフォームで同時に稼働している複数のシステム間で、ラテラルムーブメントのリスクを、すべて単一の管理ポイントからプロアクティブに軽減できたということです。予防と対応を含む予防のみのアプローチを強化し、このシステムをさらなる調査のために切り離すことで、この特定のシステムをさらに進めることができます。

予防と対応:適応型ゼロトラストセグメンテーション

ゼロトラストセグメンテーションのような予防的アプローチによって、マルウェアやその他の攻撃の拡散を防ぐための常時稼働のセキュリティポリシーがどのように確保されるかを見てきました。

ただし、場合によっては、対応が必要なインシデントがすでに発生している場合があります。予防的セキュリティポリシーをまだ有効にしていなかったのかもしれません。そこで、同じイルミオコアテクノロジーを使用して対応と対応を行うことができますが、それでも予防的アプローチは採用していますが、適応能力も追加されています。

これまでに説明した例では、ポリシーはすべてネットワーク構成やIP情報ではなく、メタデータまたはラベルによって定義されていることに気付くでしょう。これらのラベルは、ワークロード、サーバー、ワークステーションを論理的にグループ化するためにも使用されます。

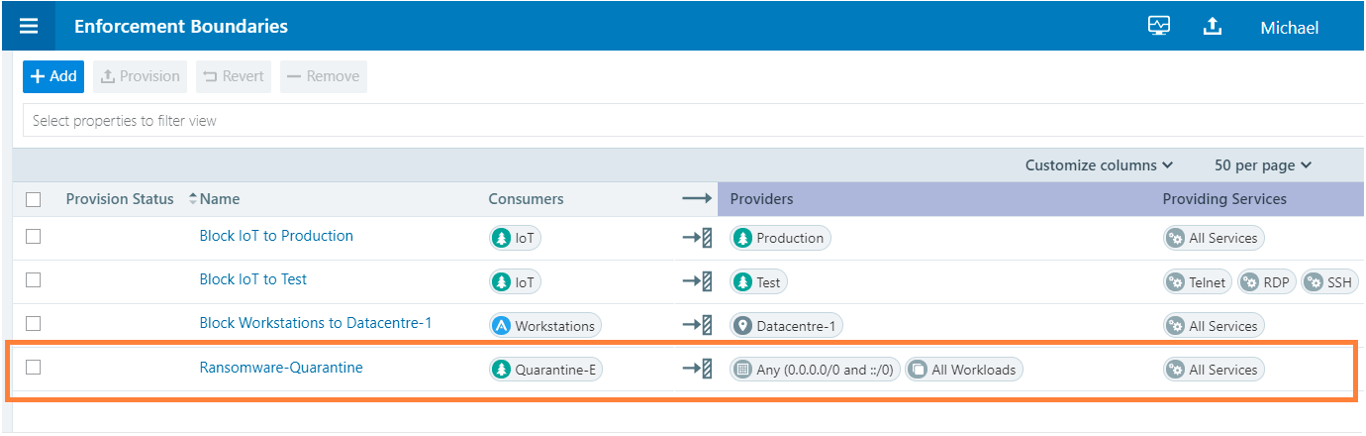

下のスクリーンショットでは、「ランサムウェア検疫」という名前のポリシーがすでに定義されていることがわかります。

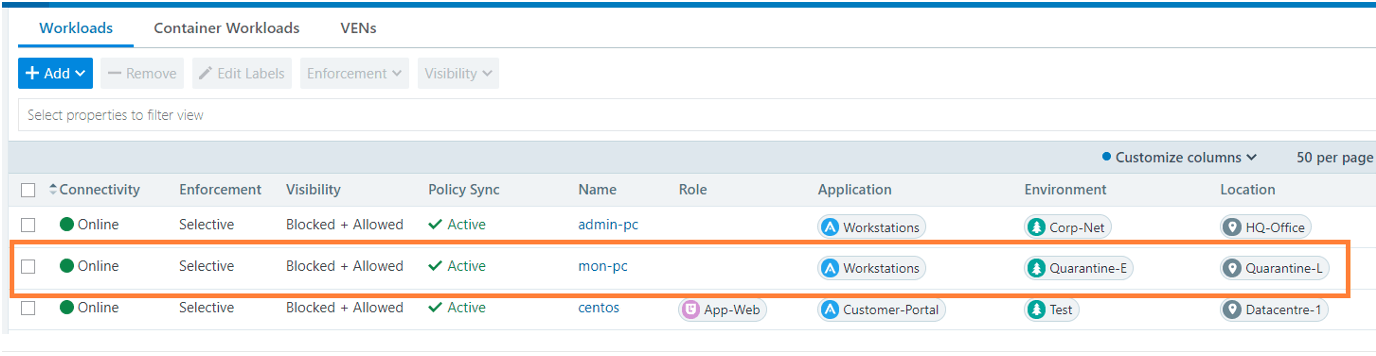

ここで、対象システムの1つまたは複数の4次元ラベルを、以下のワークロードインベントリページに表示されている隔離ラベルに切り替える必要があります。

これは手動でも自動でも実行できます。また、必要に応じて SoC (セキュリティオペレーションセンター) や SOAR プレイブックからトリガーすることもできます。この措置の結果、特定のシステムを自動的に隔離し、そのシステムからネットワークの他の部分への通信をすべて遮断します。ただし、管理者のコミュニケーションによるアクションの監視と調査は引き続き許可されます。

以下の例から、感染したシステムは、元のシステムから離れた独自の隔離バブルに分離されました。 本社オフィス 場所と関連するアプリケーショングループ通信の赤い線で示されているように、他のシステムやインターネットからさえも事実上遮断されています。

ただし、このシステムのすべての動作を安全に明確に監視し、このシステムで実行する必要のある調査を継続することはできます。

さらに、重要な、つまり「至宝」のサーバーとワークロードには、次のような他のセキュリティベストプラクティス構成を適用できます。

- 制限しています アウトバウンド通信 承認された目的地のリストのみへ

- 内部を使用する DNS 厳重に監視されセグメント化されているサーバー

- レギュラー 脆弱性 全体の一部としてスキャン 脆弱性 管理姿勢

これらすべての機能を同じIllumio Coreソリューションに組み込むことで、全体的なセキュリティ体制を強化し、既存の検知および対応セキュリティ投資を強化できます。

結論

このシリーズで説明した脅威手法はどれも、まだ発見されていないものも含めて、攻撃者の目的は検出されずに環境内を横方向に移動することです。ほとんどの組織では、ウイルス対策、エンドポイントの検出と対応、サンドボックス化など、何らかの事後対応型のテクノロジーがすでに導入されているため、適応型対応機能を備えた常時稼働の予防優先テクノロジーで「ドアを閉める」ことも重要です。

Illumioのマルウェアとランサムウェアの封じ込めと可視化機能の詳細については、以下をご覧ください。

- 読む」エンフォースメント境界線によるランサムウェアの迅速な対処。」

- 3 部構成のウェビナーシリーズをご覧ください。」ランサムウェアが発生する。拡散を阻止します。」

- Illumioを自分で試してみてください。無料のハンズオンラボにサインアップしてください。 イルミオエクスペリエンス。

.png)