Qu'est-ce que

Microsegmentation

?

Pourquoi nous avons besoin de la microsegmentation

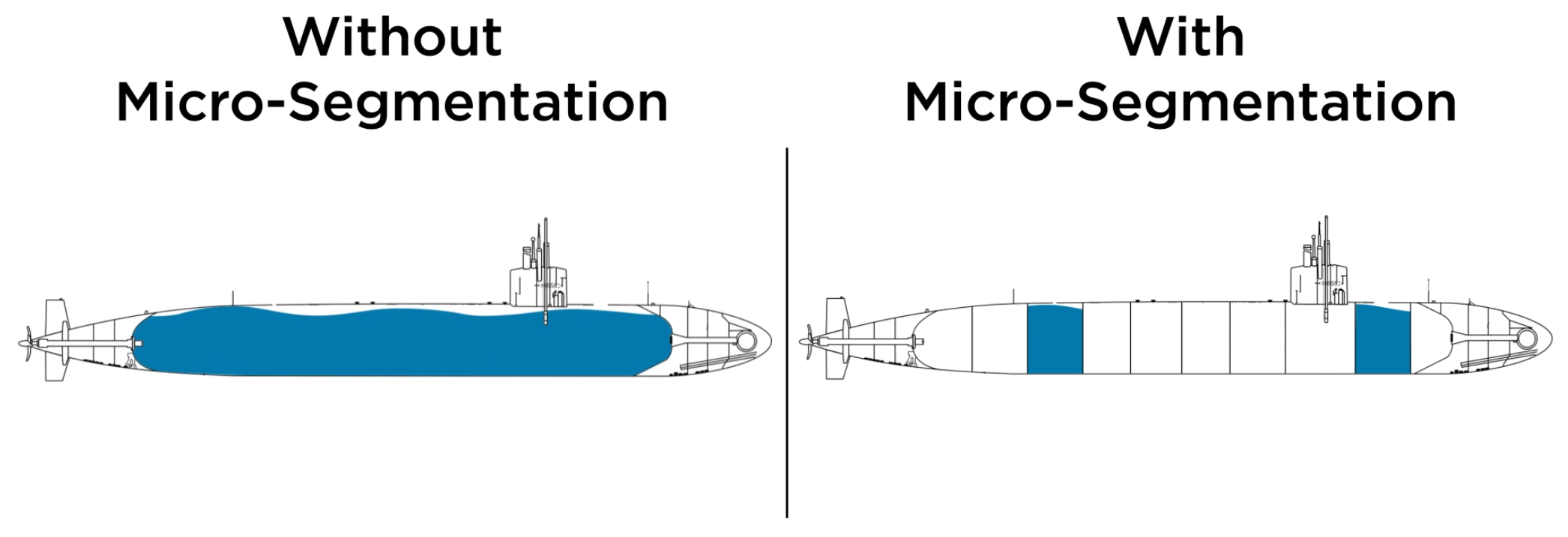

Prenons cet exemple courant : un sous-marin utilise une structure compartimentée pour rester en état de navigabilité en cas de brèche. En cas de brèche, elle restera confinée dans le compartiment unique où elle s'est produite. En termes simples, le sous-marin ne coule pas grâce au compartimentage (ou segmentation) du navire.

Dans le contexte de vos environnements informatiques, la microsegmentation empêche les attaquants ou les menaces liées à la propagation ou au déplacement latéral dans les centres de données, les clouds ou les réseaux des campus. Une menace sera contenue par la politique de microsegmentation qui a été mise en place, afin que les attaquants ne puissent pas se déplacer vers d'autres parties d'un environnement. Les petits incidents de sécurité sont maîtrisés. Cela permet de mieux protéger les organisations contre les violations.

Avantages de la microsegmentation

- Réduire la surface d'attaque : Bénéficiez d'une visibilité complète de l'environnement réseau et contrôlez l'accès aux communications latérales afin de réduire les vulnérabilités aux attaques.

- Respectez la réglementation : Isolez les systèmes soumis à des obligations réglementaires afin de fournir des contrôles de politique granulaires en matière de conformité.

- Améliorez le confinement des brèches : Surveillez le trafic en fonction de politiques et de contrôles sécurisés mouvement latéral pour réduire l'ampleur des violations et le temps de réponse.

Comment fonctionne la microsegmentation

La microsegmentation utilise la charge de travail de l'hôte au lieu de sous-réseaux ou coupe-feu. Chaque système d'exploitation de charge de travail du centre de données ou du cloud contient un pare-feu dynamique natif, tel que iptables sous Linux ou Windows Filtering Platform sous Windows.

Cette segmentation basée sur l'hôte utilise la télémétrie de la charge de travail pour créer une carte des environnements et des applications informatiques dans le cloud et sur site. La carte est utilisée pour visualiser ce qui doit être protégé et pour mettre en place des politiques de segmentation automatisées avec des étiquettes lisibles par l'homme, et non des règles d'adresse IP ou de pare-feu.

La microsegmentation va au-delà de la segmentation traditionnelle

Les autres approches traditionnelles de la segmentation consistent à s'appuyer sur le réseau lui-même en créant des VLAN ou des sous-réseaux, en déployant des dispositifs de pare-feu matériels ou en tentant segmentation du réseau en utilisant un réseau défini par logiciel. Ces solutions sont limitées par les structures de réseau et les règles basées sur IP, qui sont fastidieuses, manuelles et sujettes aux erreurs. Dans l'ensemble, les solutions existantes sont fondamentalement inadéquates pour ce qui est de garantir la granularité et l'agilité nécessaires pour répondre aux exigences en matière de prévention des activités malveillantes et mouvement latéral dans le paysage dynamique des menaces d'aujourd'hui. Améliorant les méthodes traditionnelles, la microsegmentation étend la segmentation aux charges de travail et aux conteneurs cloud, en plus des charges de travail des centres de données sur site pour tenir compte de l'informatique hybride d'aujourd'hui.

Qui doit segmenter les réseaux ou les environnements ?

Les entreprises doivent mettre en place une microsegmentation pour protéger leurs environnements contre les violations en limitant les mouvements latéraux des attaquants. Les deux meilleurs exemples de la nécessité de la microsegmentation sont les suivants :

Organisations soucieuses de la conformité : Par exemple, organisations de santé doit protéger les données PHI, conformément aux cadres de conformité en matière de cybersécurité des soins de santé. Des cadres de sécurité communs existent pour aider les établissements de santé et leurs prestataires à démontrer leur sécurité et leur conformité de manière cohérente et rationalisée. Les principaux contrôles de sécurité qui doivent être mis en œuvre incluent la segmentation ou la ségrégation des réseaux, l'isolation des systèmes sensibles, la cartographie précise et le contrôle des connexions réseau.

Les organisations soucieuses de la sécurité : Par exemple, Conformité à la norme PCI les normes obligent les commerçants et autres entreprises à traiter les informations relatives aux cartes de crédit de manière sécurisée afin de réduire le risque de violations de données concernant les informations sensibles des comptes financiers des titulaires de cartes. Norme de sécurité des données de l'industrie des cartes de paiement (PCI Les efforts de conformité DSS (DSS) incluent la segmentation du réseau pour isoler les composants du système au sein d'un environnement de données des titulaires de cartes (CDE).

Caractéristiques de la microsegmentation

Visibilité : La microsegmentation commence par un carte de dépendance des applications en temps réel qui visualise les communications entre toutes les charges de travail du cloud et des centres de données, ainsi que les applications et les processus qui les composent. Cette visibilité sert de référence pour la connectivité d'une application et constitue la base pour élaborer et tester des politiques de microsegmentation.

Étiquettes faciles à utiliser : La segmentation reposait traditionnellement sur les règles relatives aux adresses IP ou aux pare-feux, mais pour gagner en efficacité, la microsegmentation repose plutôt sur des étiquettes. Les étiquettes sont destinées à simplifier la segmentation en utilisant le langage informatique normal (alias « étiquettes lisibles par l'homme »), comme l'utilisation du nom de l'application, de son stade dans le cycle de développement, de son emplacement et du rôle de la charge de travail. Ces étiquettes multidimensionnelles sont attachées aux charges de travail pour créer le contexte carte des dépendances des applications, regroupant les charges de travail en fonction de leurs ensembles d'étiquettes. Cette carte visuelle avec des étiquettes faciles à comprendre facilite la collaboration entre les propriétaires d'applications, la sécurité, les opérations informatiques et la conformité. Les étiquettes sont généralement importées à partir de bases de données de gestion de configuration (CMDB), d'outils de gestion des adresses IP (IPAM) et d'outils d'orchestration.

Segmentation automatique : La microsegmentation utilise la carte et les étiquettes pour créer automatiquement des politiques de segmentation granulaires en liste blanche pour le trafic au niveau de l'environnement, de l'application et du rôle/niveau. Il fait correspondre les connexions historiques, les processus avec lesquels ces flux communiquent et les étiquettes de charge de travail pour créer automatiquement des politiques de contrôle du trafic intra- et interapplicatif. Les utilisateurs sélectionnent simplement la granularité (ou le niveau de restriction) de la politique de microsegmentation organisationnelle qu'ils souhaitent.

Atténuation des risques de vulnérabilité : Une certaine microsegmentation peut réduire le risque de vulnérabilités logicielles. Le trafic entre charges de travail et charges de travail d'est en ouest au sein de votre centre de données et de vos environnements cloud représente une surface d'attaque massive. Microsegmentation qui s'intègre aux plateformes de gestion des vulnérabilités pour visualiser charges de travail des applications et leurs vulnérabilités logicielles associées par le biais d'un carte des vulnérabilités. Cette cartographie montre les voies latérales potentielles d'un attaquant. Les vulnérabilités détectées ne peuvent pas toutes être corrigées immédiatement par l'application de correctifs. La microsegmentation, la visibilité du trafic et les données de vulnérabilité provenant de tiers sont utilisées pour élaborer des politiques de microsegmentation dynamiques qui agissent comme des contrôles compensatoires pour les charges de travail non corrigées.

Types de microsegmentation

Segmentation des applications : Ce type de segmentation protège les applications de grande valeur en les clôturant pour contrôler les communications sensibles est-ouest entre les applications exécutées sur du matériel nu, des hyperviseurs ou des charges de travail conteneurisées au sein ou entre des centres de données privés, des clouds publics et des clouds hybrides à l'aide de la microsegmentation.

Les entreprises doivent protéger les applications de grande valeur qui fournissent des services critiques, contiennent des données sensibles ou PII, ou sont réglementés par des obligations de conformité telles que PCI DSS, HIPAA et SOX. La segmentation des applications est un moyen efficace d'y parvenir.

Segmentation environnementale : Ce type de microsegmentation sépare les environnements de déploiement de logiciels tels que le développement, la mise en scène, les tests et la production de la communication entre eux. Les solutions réseau traditionnelles de segmentation compliquent cette tâche, car les actifs sont répartis de manière dynamique dans des centres de données hétérogènes ainsi que dans des environnements cloud publics et hybrides.

Segmentation au niveau des applications : Nous voyons souvent des applications de niveau N avec des niveaux Web, d'applications et de bases de données que les entreprises souhaitent protéger les unes des autres grâce à la segmentation. La microsegmentation au niveau des applications divise les charges de travail par rôle afin d'empêcher tout mouvement latéral entre elles, sauf dans les cas explicitement autorisés. Par exemple, les politiques de segmentation permettraient au niveau de traitement de communiquer uniquement avec le niveau de base de données, et non avec l'équilibreur de charge ou le niveau Web, réduisant ainsi la surface d'attaque.

Nano-segmentation basée sur les processus : Il s'agit de la segmentation la plus granulaire qui existe. Elle étend la segmentation au niveau des applications jusqu'au processus ou au service exécuté sur les charges de travail. Non seulement les niveaux de charge de travail sont limités, mais seul un service ou un processus particulier est autorisé à communiquer entre les charges de travail. En suivant l'exemple ci-dessus, le niveau de traitement ne peut communiquer qu'avec le niveau de base de données, et seul MySQL peut communiquer sur 3306 entre les charges de travail. Tout le reste est bloqué.

Segmentation des utilisateurs : Ce type de segmentation limite la visibilité des applications par le biais de l'appartenance à des groupes dans Microsoft Active Directory. La segmentation des utilisateurs est appliquée en fonction de leur identité et de leur appartenance à un groupe, sans aucune modification de l'infrastructure. Les utilisateurs d'un réseau peuvent tenter de se connecter à n'importe quelle application interne, violant ainsi les charges de travail des centres de données contenant des données sensibles en utilisant des informations d'identification volées, en saisissant par force brute des mots de passe faibles ou en exploitant une vulnérabilité. Par exemple, deux utilisateurs du même VLAN peuvent avoir des politiques différentes et ne pourront se connecter qu'aux applications auxquelles ils sont autorisés à accéder.

En savoir plus

Découvrez comment Illumio La segmentation Zero Trust fournit une approche cohérente de la microsegmentation sur l'ensemble de la surface d'attaque hybride, du multicloud au datacenter en passant par les terminaux distants, et de l'informatique à l'OT.

.png)