ゼロトラストの運用 — ステップ 1: 保護すべきものの特定

このブログシリーズは、私の最近の投稿で紹介したアイデアに基づいています。」ゼロトラストは難しくありません... 現実的であれば」。

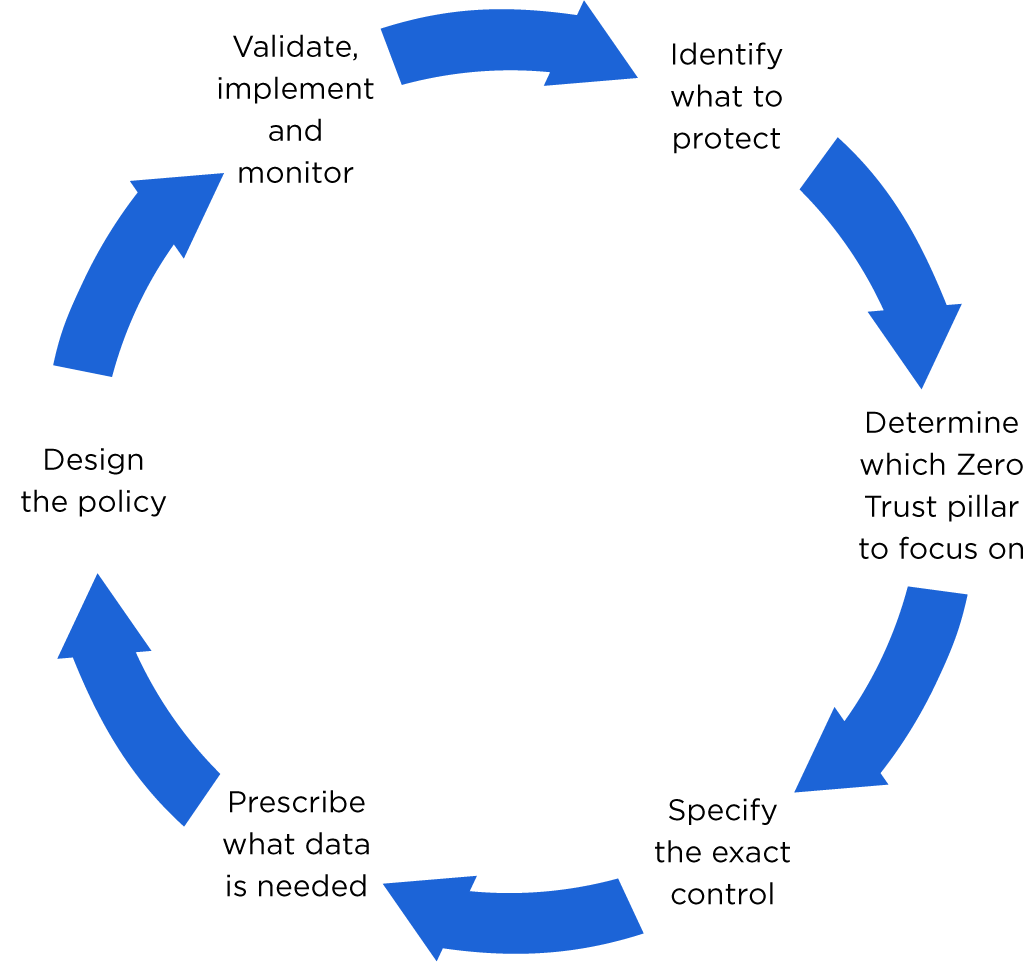

前回の投稿では、ゼロトラストを実現するための6つのステップについて概説しました。このシリーズでは、大小さまざまな組織のマイクロセグメンテーション実践者がプロジェクトをより成功させるために使用できる強固なフレームワークを提供するために、前に概説した6つのステップをそれぞれ検討します。始める前に、各ステップを視覚的に表現しておきましょう。

ステップ 1: 保護すべき対象を特定する

ワークプレイステクノロジーがまだ始まったばかりの頃、ユビキタスになる前は、組織はまさに「コースの勝手」的なアプローチをとっていました。企業用語で言えば、これは新しい機能を採用するための戦術的なアプローチを意味していました。新しいハードウェア、オペレーティングシステム、ソフトウェアのいずれであっても、一般的なユースケースを解決しようとするのではなく、常に目の前の仕事に最も適したものが対象でした。

テクノロジーが小規模に導入されたため、アドホックソリューションは管理しやすく、規模の経済性を追求したり、全体的に関連性のある戦略的ソリューションを設計したりするよりも生産性が高まりました。

しかし、組織が成長するにつれ、あらゆる場所で効果的なソリューションを構築するために使用できる汎用コンポーネントを活用できて、アドホックソリューションを実行することのコストと有効性が覆される転換点があることがわかりました。

セキュリティ技術の採用と展開も例外ではありません。そのため、まったく新しいセキュリティ機能の導入は、特にその機能が予防を目的としている場合、非常に複雑で長期にわたる取り組みです。

では、なぜ私は上記のすべてを述べているのでしょうか?この背景から、戦略的な (つまり、包括的な、長期的かつ複雑な) イニシアティブを採用するような取り組みで、いかに迅速かつ早期に進展を遂げることができるかがわかります。 ゼロトラスト・マインドセット 戦術的な(つまり、非常に具体的で、短期的で、比較的単純な)ステップから始めます。

最終的には、ゼロトラストのフレームワークを組織全体に導入することが目標であるべきです。この長期目標を持つことは、その進捗状況を検証するために不可欠であり、各ステップでその目標に近づいていきます。しかし、完全なゼロトラストを達成するには、このような多くのステップを、長い期間にわたって行う必要があります。また、「全部かゼロか」のアプローチでは、ROIを示すのは難しい場合があります。短期 (前月比ほど積極的ではないにしても、四半期ごと) に目に見える進展を示せなければ、他の優先事項が中心になるにつれて、イニシアチブに対する支持や関心が薄れてしまう可能性があります。

代わりに、次のようなアプリケーションまたはアプリケーションの集まりをターゲットにして、長期的な目標であるゼロトラストを全社的に採用することを目指してください。

- ゼロトラストのセキュリティ原則を採用する強い意欲を持ってください。 これは、コンプライアンスや規制上の義務、または是正が必要な監査結果であることが理想的です。ゼロトラストを採用するもう1つの強力な要因は、「インシデント」にあります。誰にでもインシデントが発生し、古いことわざにあるように、「危機を無駄にすることはない」ということです。これにより、変化を受け入れる意欲 (および必要性) が確保されます。

- クリティカルアプリケーションとしてマークされています。 プロセスの早い段階でクラウンジュエルの用途に焦点を当てることが学習の最良の機会になりますが、成功すれば、企業のそれほど重要ではない他の部門にもその技術がもたらすメリットに自信を持つことができます。また、これらは主要な意思決定者が最もよく知っているアプリケーションでもあるため、進歩によってゼロトラスト構想から得られるROIの見通しが明確になります。

- モルモットになりたいという意欲を持ってください。 これは実験であり、それに伴うリスクが伴うことは間違いありません。ゼロトラストを採用すると、通常のアクセスモデルをひっくり返すことになり、その結果、成長が困難になる可能性があります。採用リスクを承知しているアプリケーションチームと協力することは非常に有益です。採用範囲を広げようとする中で、彼らはあなたの将来のチャンピオンとなるでしょう。

私はそれがSWIFTだとか PCI-DSS システム、本番ネットワーク上の開発ワークロード、重要なセキュリティサービス、パッチが適用されていないアプリケーション、および/または製造終了コンポーネントはすべて、上記の要件のうち少なくとも2つを満たしているため、ゼロトラストセグメンテーションを最初に採用する候補として最適です。これらのカテゴリに当てはまるアプリケーションはありますか?

保護する対象を特定したら、どのゼロトラストの柱に焦点を当てるべきか、より具体的にはどのような統制を実施するかを決定する作業に進むことができます。これについては、このシリーズの次回の記事で説明します。

次の記事で詳細を確認するのが待ちきれませんか? 私たちのページをご覧ください ゼロトラスト戦略をマイクロセグメンテーションで運用化し、内部情報を把握する方法について説明します。

.png)