Mise en œuvre du Zero Trust — Étape 1 : Identifier les éléments à protéger

Cette série de blogues s'appuie sur des idées présentées dans mon récent billet, »Zero Trust n'est pas difficile... Si vous êtes pragmatique».

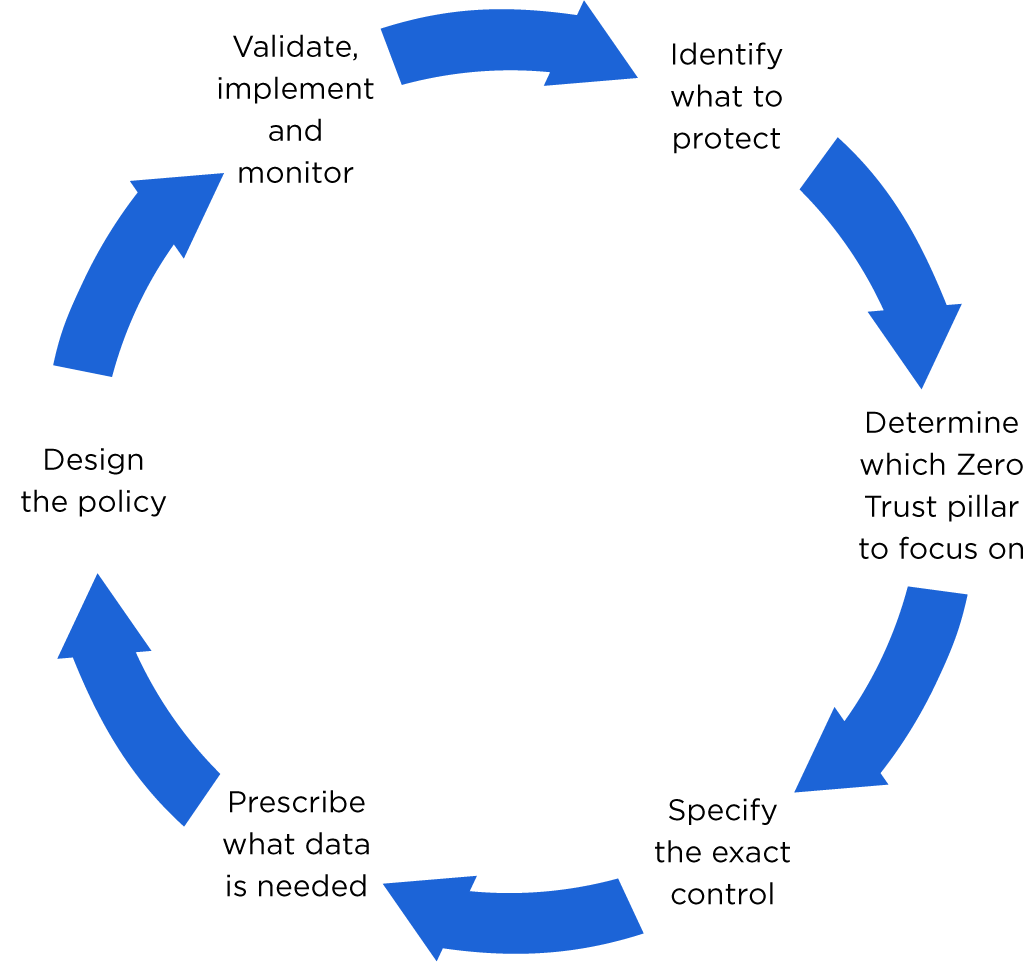

Dans mon article précédent, j'ai décrit six étapes pour atteindre Zero Trust. Dans cette série, j'explorerai chacune des six étapes décrites précédemment afin de fournir un cadre solide qui peut être utilisé par les praticiens de la microsegmentation dans les organisations, grandes et petites, pour améliorer la réussite de leurs projets. Avant de commencer, voici une représentation visuelle de chaque étape :

Étape 1 : Identifier les éléments à protéger

Au tout début de la technologie en milieu de travail, avant qu'elle ne devienne omniprésente, les organisations adoptaient une approche très « cheval pour cours ». En termes d'entreprise, cela impliquait une approche tactique pour adopter de nouvelles fonctionnalités : qu'il s'agisse de nouveaux matériels, systèmes d'exploitation ou logiciels, il s'agissait toujours de déterminer ce qui était le mieux adapté à la tâche spécifique à accomplir, plutôt que d'essayer de résoudre un cas d'utilisation générique.

La technologie étant déployée à petite échelle, les solutions ad hoc étaient gérables et plus productives que les efforts visant à réaliser des économies d'échelle ou à concevoir des solutions stratégiques susceptibles d'être pertinentes à tous les niveaux.

Mais nous savons aujourd'hui qu'à mesure que les organisations se développent, il arrive un point critique où le coût et l'efficacité de la gestion de solutions ad hoc sont supplantés par la capacité à tirer parti de composants génériques pouvant être utilisés pour créer des solutions efficaces partout dans le monde.

L'adoption et le déploiement de technologies de sécurité ne font pas exception, c'est pourquoi l'introduction d'une nouvelle capacité de sécurité est une entreprise si complexe, longue et fastidieuse, surtout si cette capacité est censée être préventive.

Alors pourquoi est-ce que je dis tout ce qui précède ? Ce contexte montre comment vous pouvez réaliser des progrès rapides et précoces dans le cadre d'une initiative stratégique (c'est-à-dire globale, à long terme et complexe) telle que l'adoption d'un État d'esprit Zero Trust en commençant par des étapes tactiques (c'est-à-dire très spécifiques, à court terme et relativement simples).

En fin de compte, notre objectif devrait être de mettre en place un cadre Zero Trust dans l'ensemble de notre organisation. Il est essentiel d'avoir cet objectif à long terme pour valider ces progrès, et chaque étape nous rapprochera de cet objectif. Mais atteindre un Zero Trust complet nécessite de nombreuses étapes de ce type, sur une longue période, et il peut être difficile de démontrer le retour sur investissement avec une approche « tout ou rien ». Si vous ne pouvez pas montrer de progrès mesurables à court terme (d'un trimestre à l'autre, voire de manière aussi dynamique que d'un mois à l'autre), le soutien et l'intérêt suscités par l'initiative risquent de s'estomper au fur et à mesure que d'autres priorités occuperont le devant de la scène.

Cherchez plutôt à atteindre votre objectif à long terme, à savoir l'adoption de Zero Trust à l'échelle de l'entreprise, en ciblant une application ou un ensemble d'applications qui :

- Disposer d'un moteur solide pour adopter les principes de sécurité Zero Trust. Il s'agirait idéalement d'un mandat de conformité ou réglementaire, ou d'une constatation d'audit qui doit être corrigée. L'autre facteur déterminant en faveur de l'adoption de Zero Trust provient d'un « incident » : tout le monde en a un et, comme le dit le vieil adage, « ne perdez jamais une crise ». Cela garantit qu'il existe une volonté (et un besoin) d'accepter le changement.

- Sont considérées comme des applications critiques. Le fait de se concentrer sur les applications phares dès le début du processus offre les meilleures opportunités d'apprentissage, mais en cas de succès, cela peut donner confiance dans les avantages de la technologie pour d'autres secteurs moins critiques de l'entreprise. Il s'agit également d'applications que les principaux décideurs connaissent souvent le mieux. Les progrès réalisés leur permettront donc de bénéficier d'une visibilité directe sur le retour sur investissement de l'initiative Zero Trust.

- Ayez la volonté d'être des cobayes. Il s'agit d'une expérience, et il ne fait aucun doute qu'elle comporte des risques associés. En adoptant Zero Trust, vous inversez les modèles d'accès habituels, ce qui pourrait entraîner des difficultés de croissance. Il est extrêmement utile de travailler avec des équipes d'application qui sont à l'aise avec les risques d'adoption. Ils seront vos futurs champions alors que vous cherchez à élargir l'adoption.

Je trouve que SWIFT ou PCI-DSS les systèmes, les charges de travail de développement sur un réseau de production, les services de sécurité critiques, les applications exécutées sans correctifs et/ou les composants en fin de vie sont tous de bons candidats pour adopter pour la première fois la segmentation Zero Trust, car ils répondent à au moins deux des critères ci-dessus. Quelles applications avez-vous qui entrent dans ces catégories ?

Une fois que vous avez identifié ce que vous souhaitez protéger, vous pouvez déterminer sur quel pilier Zero Trust vous concentrer et, plus précisément, sur quel contrôle exactement vous allez appliquer, deux sujets qui seront abordés dans le prochain article de cette série.

Vous avez hâte de lire mon prochain article pour en savoir plus ? Visitez notre page sur la façon de mettre en œuvre votre stratégie Zero Trust grâce à la microsegmentation pour en savoir plus.

.png)