適用範囲:ランサムウェア以外の 7 つのユースケース

エンフォースメント・バウンダリはリスク軽減のためのスイスアーミーナイフです。これらの有名な赤いツールは、チーズやリンゴをスライスするだけにとどまらず、エンフォースメント・バウンダリーズは、ランサムウェアとの戦いに留まるだけではありません。

で 以前のブログ投稿では、Enforcement Boundary がどのようにランサムウェアとの闘いに積極的かつ事後的に役立つかについて説明しました。それでは、ゼロトラストに対するこの革新的なアプローチのその他の使用事例を紹介したいと思います。

執行境界線 すべてのオペレーティングシステムまたはアプリケーションインスタンスの周囲に仮想ファイアウォールを作成することで機能します。基本的に、ワークロードをゼロトラストセグメントに変換します。これにより、あらゆるポート、ワークロード、ワークロードのグループ、または IP 範囲の周囲に保護境界を設けることができます。そして、これを本格的なゼロトラスト設定よりもはるかに迅速かつ簡単に行うことができます。

ランサムウェアとの戦いに加えて、エンフォースメントバウンダリーを利用する7つの方法をご紹介します。

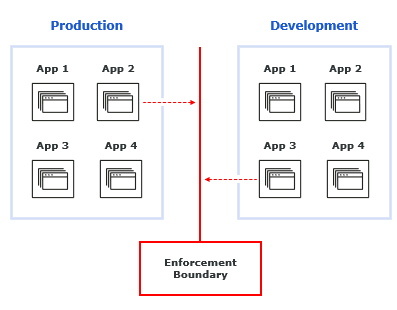

1。環境を分離

双方向のエンフォースメントバウンダリーでは、2 つの環境間に仮想的な壁を作ることができます。これは特に、顧客データを扱うプロダクションと、処理しない開発を分離する場合に便利です。

通常、これら 2 つの環境では話すべきではありません。たとえば、病院の環境では、開発者に患者情報へのアクセスを許可しないでしょう。従来のアプローチは、さまざまなデバイスをさまざまなネットワークセグメントに配置することでした。しかし、これはデバイスとその IP アドレスが一定であることを前提としており、今日ではもはや安全ではない前提となっています。

適用境界が設定されると、各環境内のデータフローは正常に継続され、チームメンバーは妨げられることなく作業できます。ただし、許可リストで明示的に定義されていない限り、定義された境界を越えるフローはありません。

2。新しい環境を隔離する

企業が買収または合併された場合、買収した組織は新しい部門のデータフローを制限したい場合があります。エンフォースメント・バウンダリーを使用すると、新子会社からの渡航を非常に限定したトラフィックのみに限定することができます。

つまり、新たに買収した企業の法務チームに、買収企業の法務チームと連絡を取らせる必要があるかもしれません。しかし、その場合、企業内の他のトラフィックがすべてブロックされてしまう可能性もあります。

3。PCI-DSS セグメンテーション

ザの ペイメントカード業界データセキュリティ基準 (PCI-DSS)は、支払いカードデータが確実に含まれるように、カード会員データ環境(CDE)全体に管理を行うよう指示しています。

迅速に対応するために、組織はPCI-DSSアプリケーションのコレクションと他のシステムとの間に強制境界線を定義できます。これにより、組織がCDEに追加した特定のフローを除き、CDEからCDE外へのすべてのトラフィックの流入が阻止されます。 許可リスト。

4。ジャンプホストへの管理者アクセスをロックする

ジャンプホストは、別のセキュリティゾーンのデバイスを管理するために使用されるネットワーク上のシステムです。管理者がジャンプホストにログインすると、他のサーバーにログインできるようになります。このため、ある組織では、既知のシステム管理者だけが管理者アクセスプロトコルを使用できるようにしたいと考えています。

エンフォースメント・バウンダリは、本番グループ、テストグループ、統合グループ、開発グループを分離するのに役立ちます。これには、適応型ユーザーセグメンテーションを使用して、Active Directory メンバーシップに基づいて内部アプリへのアクセスを制限します。

強制境界では、リモートデスクトッププロトコル (RDP) とセキュアシェル (SSH) の両方へのアクセスを制限することもできます。これにより、特定のグループにのみアクセスを許可できます。

5。インバウンドのみの強制

エンフォースメントバウンダリーを使用して一方向のデータフローを設定できます。これは、セグメンテーションプロジェクトの開始時に、保護対象のアプリケーションにアクセスできるユーザーや対象を組織が定義する場合に役立ちます。

複雑な要因は、これらのアプリケーションが、対象範囲外の他のアプリケーションからのデータを消費する可能性があることです。そのため、組織はアウトバウンドポリシーを設定する必要があり、余分な作業が発生する可能性があります。

エンフォースメントバウンダリーを設定すると、保護対象アプリケーションへのインバウンドフローのみを許可することで、この要件を排除できます。

6。IT/OT の接続性を制御します。

組織内には、保護すべき緊急の対象となる重要な資産があります。これらには次のようなものがある可能性があります。 仮想執行ノード(VEN) がインストールされています。

エンフォースメントバウンダリは、管理対象外のワークロードと定義済みのVENセットとの間に適用できます。たとえば、次のような組織があるとします。 メインフレームシステム エンフォースメントバウンダリーを使用して、そのシステムと不正なアプリとの接続をブロックできます。

7。DMZ 内の東西トラフィックを分離する

ほとんどの非武装地帯(DMZ)はファイアウォールに接続されていますが、犯罪者は侵害されたDMZホストを利用して、同じゾーン内の他のホストにピボットする可能性があります。

エンフォースメント・バウンダリは、DMZ内のすべてのワークロードを分離することで役立ちます。その場合、トラフィックは 2 つのテストに合格した場合に限られます。1 つは、定義された許可リストへの準拠です。2 つ目は、他のアプリケーションポリシーをより適切なタイムスケールで見直し、証明できることです。

イルミオのアプローチ

イルミオの「強制と拡大」アプローチ エンフォースメント・バウンダリを使用すると、迅速かつ簡単に導入できます。許可リストポリシーは、完全でないと施行できないのに対し、これとは対照的に、執行境界はわずか数分から数時間で設定、展開、施行できます。

Illumioは、「何を」、つまりブロックしたいものだけを定義できる宣言型モデルを採用しています。Illumioは、「どうやって」の面倒を見るのはIllumioに任せています。これは、Alexaデバイスに「音楽を再生して」と頼むようなものです。システムがどのように機能するのかを知る必要はなく、自分が何をしたいかを知るだけでいいのです。

また、デプロイ前にエンフォースメント・バウンダリーのテストとシミュレーションを行うこともできます。「デプロイして祈る」ことはもう終わり、「これでうまくいく」と挨拶できます。

イルミオコアがどのように加速するかについて詳しく知るには ワークロードセキュリティ:

- チェックアウト 「Illumioによるシンプルなゼロトラストセグメンテーション。」

- ウェビナーをご覧ください。 自動執行の進展:ランサムウェアとサイバー攻撃からの保護。

.png)