Limites d'application : 7 cas d'utilisation au-delà des rançongiciels

Les limites d'application sont le couteau suisse en matière de réduction des risques. Ces fameux outils rouges peuvent faire bien plus que trancher du fromage et des pommes, et Enforce Boundaries peut faire bien plus que simplement combattre les rançongiciels.

Dans un article de blog précédent, nous avons expliqué comment Enenforcement Boundaries peut vous aider à lutter contre les rançongiciels, de manière proactive et réactive. Nous aimerions maintenant vous présenter d'autres cas d'utilisation de cette approche innovante de Zero Trust.

Limites d'application fonctionnent en créant un pare-feu virtuel autour de chaque système d'exploitation ou instance d'application. Essentiellement, ils transforment les charges de travail en segments Zero Trust. Cela vous permet de placer un périmètre de protection autour de n'importe quel port, charge de travail, groupe de charges de travail ou plage IP. Et vous pouvez le faire bien plus rapidement et facilement qu'avec une configuration Zero Trust complète.

Voici notre liste de sept manières, en plus de lutter contre les rançongiciels, d'utiliser Enforcement Boundaries :

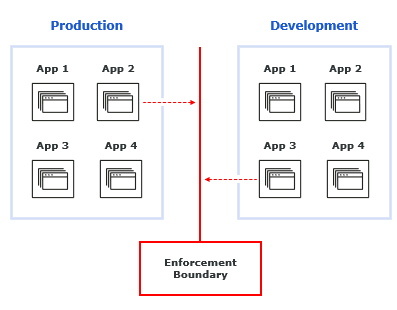

1. Environnements séparés

Une limite d'application bidirectionnelle peut créer un mur virtuel entre deux environnements. Cela est particulièrement utile pour séparer la production, qui gère les données des clients, et le développement, qui ne le fait pas.

Ces deux environnements ne devraient généralement pas se parler. Par exemple, en milieu hospitalier, vous ne permettriez pas aux développeurs d'accéder aux informations sur les patients. L'approche traditionnelle consistait à placer différents appareils sur différents segments de réseau. Mais cela suppose que l'appareil et son adresse IP soient constants, une hypothèse qui n'est plus sûre aujourd'hui.

Une fois qu'une limite d'application est en place, les flux de données au sein de chaque environnement se poursuivent normalement et les membres de l'équipe peuvent travailler sans entrave. Mais aucun flux ne peut franchir la limite définie, sauf si cela est explicitement défini dans la liste des autorisations.

2. Isolez les nouveaux environnements

Lors de l'acquisition ou de la fusion d'une entreprise, l'organisation acquéreuse peut souhaiter limiter les flux de données de la nouvelle unité. Une limite d'application peut être utilisée pour garantir que seul un trafic très spécifique est autorisé à traverser la nouvelle filiale.

Cela pourrait impliquer de laisser l'équipe juridique de la société nouvellement acquise communiquer avec l'équipe juridique de la société acquéreuse. Mais cela peut également signifier que tout autre trafic intra-entreprise est bloqué.

3. Segmentation PCI-DSS

Le Norme de sécurité des données du secteur des cartes de paiement (PCI-DSS) impose que des contrôles soient placés autour de l'environnement de données du titulaire de la carte (CDE) pour garantir que les données des cartes de paiement sont contenues.

Pour se conformer rapidement, une organisation peut définir une limite d'application entre sa collection d'applications PCI-DSS et d'autres systèmes. Cela empêchera tout le trafic de passer du CDE vers l'extérieur du CDE, à l'exception des flux spécifiques que l'organisation ajoute à ses liste d'autorisations.

4. Verrouiller l'accès administrateur aux hôtes Jump

Un hôte de saut est un système sur un réseau utilisé pour gérer les appareils dans une zone de sécurité distincte. Une fois qu'un administrateur se connecte à un hôte de démarrage, il peut se connecter à d'autres serveurs. C'est pourquoi une organisation souhaite s'assurer que seuls les administrateurs système connus peuvent utiliser les protocoles d'accès administrateur.

Une limite d'application peut aider en séparant les groupes de production, de test, d'intégration et de développement. Cela utilise une segmentation adaptative des utilisateurs pour limiter l'accès aux applications internes en fonction des adhésions à Active Directory.

La limite d'application peut également limiter l'accès au protocole RDP (Remote Desktop Protocol) et au Secure Shell (SSH). L'accès ne peut alors être accordé qu'à des groupes spécifiques.

5. Application des règles relatives aux données entrantes uniquement

Une limite d'application peut être utilisée pour définir un flux de données unidirectionnel. Cela peut être utile lors du démarrage d'un projet de segmentation, lorsque l'organisation définit qui et quoi peut accéder aux applications protégées.

La difficulté réside dans le fait que ces applications peuvent consommer des données provenant d'autres applications qui ne sont pas concernées. Cela peut obliger les organisations à définir une politique en matière de trafic sortant, ce qui représente une charge de travail supplémentaire.

Une limite d'application peut éliminer cette exigence en autorisant uniquement les flux entrants vers l'application protégée.

6. Contrôlez la connectivité IT/OT

Certains actifs critiques au sein des organisations constituent des cibles urgentes à protéger. Ceux-ci auraient pu nœuds d'application virtuels (VENs) installés.

Une limite d'application peut être appliquée entre les charges de travail non gérées et un ensemble défini de VENs. Par exemple, une organisation dotée d'un système mainframe pourrait utiliser une limite d'application pour bloquer les connexions entre ce système et des applications non autorisées.

7. Isolez le trafic est-ouest à l'intérieur d'une zone démilitarisée

Bien que la plupart des zones démilitarisées (DMZ) soient connectées à des pare-feux, les criminels peuvent utiliser des hôtes DMZ compromis pour passer à d'autres hôtes de la même zone.

Une limite d'application peut aider en séparant toutes les charges de travail à l'intérieur de la zone démilitarisée. Le trafic ne peut alors réussir que s'il répond à deux tests : premièrement, il est conforme à la liste d'autorisation définie. Deuxièmement, il permet d'examiner et d'attester d'autres politiques d'application dans un délai plus approprié.

L'approche d'Illumio

L'approche « appliquer et étendre » d'Illumio with Enforce Boundaries est rapide et facile à déployer. Alors qu'une politique de liste d'autorisations doit être parfaite avant de pouvoir être appliquée, en revanche, les limites d'application peuvent être définies, déployées et appliquées en quelques minutes à quelques heures seulement.

Illumio utilise un modèle déclaratif qui vous permet de définir uniquement le « quoi », c'est-à-dire ce que vous voulez bloquer, en laissant à Illumio le soin de définir le « comment ». C'est comme demander à un appareil Alexa « Écouter de la musique ». Vous n'avez pas besoin de savoir comment fonctionne le système, mais simplement ce que vous voulez qu'il fasse.

Vous pouvez également tester et simuler les limites d'application avant le déploiement. Dites adieu à « déployez et priez » et dites bonjour à « cela fonctionne ».

Pour en savoir plus sur la façon dont Illumio Core accélère sécurité des charges de travail:

- Consultez « Segmentation Zero Trust simplifiée avec Illumio. »

- Visionnez le webinaire Progrès en matière d'application automatisée : protection contre les rançongiciels et les cyberattaques.

.png)

.webp)