Reihe „Grundlegendes zu EU-Compliance-Mandaten“: Finanzdienstleistungen

In Teil eins In dieser Blogserie habe ich über die Compliance-Landschaft gesprochen und darüber, dass die verschiedenen Branchen jeweils ihre eigenen behördlichen Mandate oder Leitlinien zur Cybersicherheit haben. Darauf folgten ein Beitrag über Regulierung und Sicherheitskontrollen im Bereich kritischer Systeme und Betriebstechnologie, einem Bereich, in dem ich direkte Erfahrung gesammelt habe und der mich fasziniert, da sich die Cybersicherheit dort entwickelt.

Ich werde mich hier (in gewisser Weise) dem entgegengesetzten Branchentyp zuwenden und auf einige der EU- und europaspezifischen Mandate eingehen, die für Finanzinstitute und Banken gelten. Wir haben zwar globale Mandate in Bezug auf SCHNELLE CSP und PCI-DSS an anderer Stelle ausführlich behandelt — in Anlehnung an das Thema dieser Reihe werde ich mich auf die Kontrollen und Leitlinien konzentrieren, die speziell für die EU gelten. Für viele prägt der Einfluss dieser Mandate einige der größten IT-Sicherheitsprojekte in Europa.

Wie zuvor definieren wir zunächst einige Akronyme:

- FMIs — Finanzmarktinfrastrukturen. Dies sind die Systeme, die den Bankprozess selbst untermauern.

- CPMI — Der Ausschuss für Zahlungsverkehr und Marktinfrastrukturen. Der CPMI ist ein internationales Gremium, das Empfehlungen zur Förderung der Sicherheit von Zahlungs-, Clearing- und Abrechnungssystemen sowie zur Überwachung ausgibt.

- IOSCO — Internationale Organisation der Wertpapieraufsichtsbehörden. Dies ist das Gremium, das die globalen Wertpapier- und Terminmärkte reguliert.

- ECB — Die Europäische Zentralbank. Die Zentralbank der 19 EU-Länder, die den Euro als gemeinsame Währung eingeführt haben.

- SCHLUCKE — Systemisch wichtige Zahlungssysteme. Ich werde im Folgenden näher darauf eingehen, aber es genügt zu sagen, dass dies eine Auswahlliste der internationalen Backbone-Zahlungssysteme beinhaltet, die von den meisten Banken verwendet werden.

Bevor wir weitermachen, wollen wir uns einen Moment mit SIPS befassen. SIPS sind wichtige Zahlungssysteme, die in der Regel landesweite Auswirkungen haben, falls sie ausfallen. Was die hier definierten betrifft, so haben sie im Gegensatz zu einzelnen Ländern zumindest einen europaweiten Geltungsbereich und sind in vielen Fällen global in ihrer Reichweite und Nutzung.

Die wichtigsten Systeme, für die die entsprechenden Leitlinien gelten, sind TARGET2, EURO1 und STEP2-T. Gemäß der SIPS-Verordnung ist die EZB für die Überwachung dieser drei Systeme verantwortlich. Darüber hinaus sind die EZB und die Nationale Bank van België/Banque Nationale de Belgique für die Überwachung der Mastercard Clearing-Managementsystem SIPS, und die Banque de France ist für die Überwachung verantwortlich KERN (FR).

Als globales Beispiel hat das US-Notenbanksystem die primäre Aufsichtsverantwortung für das CLS-System übernommen und einen kooperativen Aufsichtsrahmen geleitet, an dem die EZB zusammen mit den nationalen Zentralbanken der G10 beteiligt ist. Innerhalb des Eurosystems trägt die EZB in enger Zusammenarbeit mit anderen Zentralbanken des Eurosystems die Hauptverantwortung für die Abwicklung der auf Euro lautenden Zahlungen durch CLS.

Kernprinzipien für systemrelevante Zahlungssysteme

Um als SIPS eingestuft zu werden, muss ein System den folgenden Richtlinien entsprechen. Diese werden in Bankenkreisen manchmal als die „10 Gebote“ bezeichnet:

- Eine fundierte Rechtsgrundlage.

- Regeln und Verfahren, die es den Teilnehmern ermöglichen, sich ein klares Bild von den Auswirkungen des Systems auf jedes der finanziellen Risiken zu machen, denen sie durch die Teilnahme daran ausgesetzt sind.

- Klar definierte Verfahren für das Management von Kredit- und Liquiditätsrisiken, in denen die jeweiligen Verantwortlichkeiten des Netzbetreibers und der Teilnehmer festgelegt sind und die angemessene Anreize für das Management und die Eindämmung dieser Risiken bieten.

- Sofortige endgültige Abrechnung am Werttag, vorzugsweise während des Tages und mindestens am Ende des Tages.

- Findet ein multilaterales Netting statt, so sollte es zumindest in der Lage sein, den fristgerechten Abschluss der täglichen Abrechnungen zu gewährleisten, falls der Teilnehmer mit der größten Einzelabrechnungsverpflichtung nicht in der Lage ist, eine Einigung zu erzielen.

- Bei den zur Abwicklung verwendeten Vermögenswerten sollte es sich vorzugsweise um eine Forderung gegenüber der Zentralbank handeln; werden andere Vermögenswerte verwendet, sollten diese ein geringes oder kein Kreditrisiko und ein geringes oder kein Liquiditätsrisiko bergen.

- Ein hohes Maß an Sicherheit und Betriebssicherheit sowie Notfallvorkehrungen für den termingerechten Abschluss der täglichen Bearbeitung.

- Praktisch für seine Nutzer und effizient für die Wirtschaft.

- Objektive und öffentlich bekannt gegebene Teilnahmekriterien, die einen fairen und offenen Zugang ermöglichen.

- Verwaltungsvereinbarungen, die wirksam, rechenschaftspflichtig und transparent sind.

Ich habe den siebten Eintrag auf der Liste hervorgehoben, da dies der Teil ist, der in die umliegenden Leitlinien zur Cybersicherheit einfließen wird, auf die wir uns konzentrieren werden.

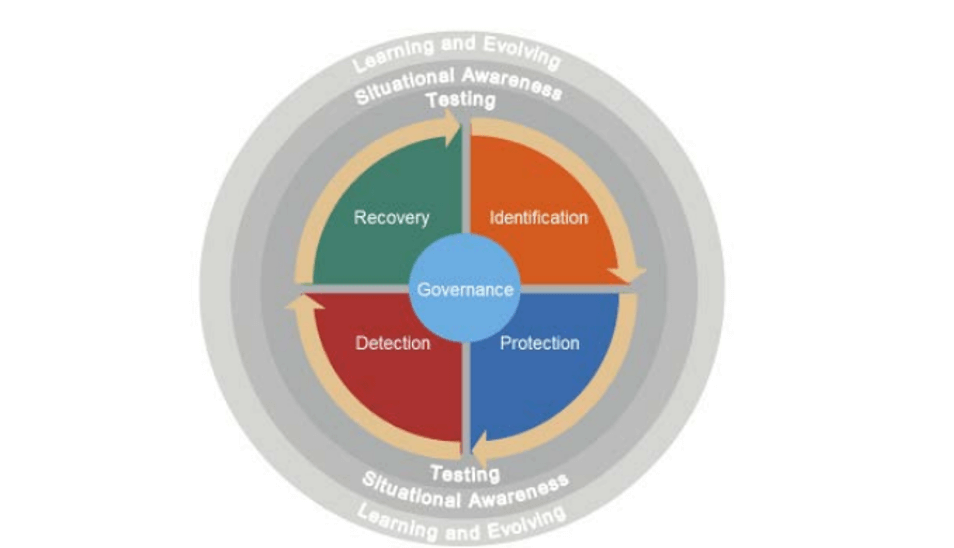

Um Anweisungen zur Sicherung dieser SIPS zu geben, stellte das CPMI 2016 zusammen mit der IOSCO die Leitlinien zur Cyberresistenz von Finanzmarktinfrastrukturen (Leitlinien). Es enthält detaillierte Anleitungen zur Sicherung von Systemen dieser Größenordnung und Wirkung und definiert eine Reihe von Schwerpunktbereichen sowie Messstrategien.

Zu den Abschnitten mit hoher Sicherheit gehören beispielsweise:

Identifikation: Dies betrifft die Fähigkeit einer Organisation, festzustellen, welche Systeme überhaupt geschützt werden müssen. Dazu gehören Geschäftsfunktionen, Prozesse, Anlagen und Informationen. Die korrekte Identifizierung ermöglicht die Priorisierung der nächsten Bemühungen.

Entscheidend für Verbesserungen in diesem Bereich ist die schnelle Identifizierung der hochwertigen Systeme und der von ihnen etablierten Abhängigkeiten. In den allermeisten Fällen handelt es sich bei diesen Systemen bereits um komplexe Brachflächen, in denen erheblicher Arbeitsaufwand erforderlich ist, um alle kritischen Abhängigkeiten und Pfade zu identifizieren.

Schutz: Einmal identifiziert, wie effektive Kontrollen implementiert werden können, um kritische Systeme vor Cyberangriffen und -kompromittierungen zu schützen.

Für mich Null Vertrauen spielt hier eine wichtige Rolle. Durch die Einführung einer Architektur, die einer Default-Deny-Architektur so nahe wie möglich kommt, ist der Schutz inhärent und die Angriffsmöglichkeiten werden reduziert. Darüber hinaus ist der Explosionsradius eines erfolgreichen Kompromisses von Natur aus kleiner.

Erkennung: Aus pragmatischer Sicht werden hier Erkennungsmethoden, Eindämmungs- und Abwehrtaktiken beschrieben, die im Falle eines erfolgreichen Angriffs auf ein im Geltungsbereich liegendes System angewendet werden sollten.

Direkt mit den Identifikations- und Schutzkomponenten verbunden, ist die Erkennung eines Angriffs viel einfacher, wenn wir bereits ein normales Verhalten festgestellt und eine Default-Deny-Konfiguration über das Netzwerk, die Anwendungen und den Benutzerzugriff eingerichtet haben.

Testen: Als Ergänzung enthält der Abschnitt „Testen“, wie die in den vorherigen drei Abschnitten verwendeten Systeme am besten vorbereitet und getestet werden können, und wie sie durch wiederholte Bescheinigungen so konfiguriert werden, dass sie Angriffen standhalten.

Ich habe zuvor geschrieben zur Abbildung dieser Abschnitte mit Illumio zur Identifizierung kritischer Anwendungen und Abläufe, zum Schutz vor Angriffen mithilfe einer Zero-Trust-Richtlinienarchitektur, zur Erkennung von Änderungen im Anwendungsverhalten und schließlich zur Unterstützung von Organisationen, die in den Geltungsbereich der Leitlinien fallen, bei der Bestätigung einer sicheren Konfiguration.

Als äußerst hilfreiche Entwicklung ergänzend zur ursprünglichen Arbeit veröffentlichte die EZB selbst 2018 einen Zusatz mit dem Titel Cyberresistenz — Aufsichtserwartungen für Finanzmarktinfrastrukturen (KERN), das zusätzliche Leitlinien für die Schritte zur Umsetzung der Empfehlungen enthält, abstraktere Konzepte anhand klarer, realer technologischer Beispiele abbildet und schließlich definierte Erwartungen in Bezug auf die Art und Weise, wie der Erfolg eines FMI gemessen werden könnte, formuliert.

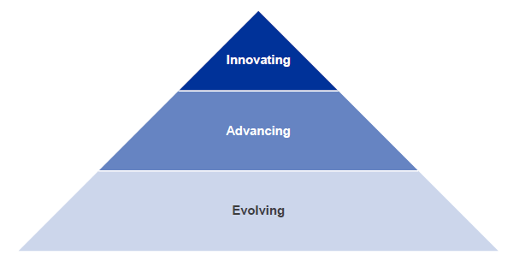

Das CROE fördert die Kommunikation zwischen den FMI, um die Sicherheit in allen Instituten zu verbessern, und bezieht sich immer noch auf die drei im Originalpapier von 2016 beschriebenen Messniveaus, nämlich:

Entwickelt sich: Im gesamten FMI werden wichtige Funktionen zur Identifizierung, Verwaltung und Schadensbegrenzung eingerichtet, weiterentwickelt und aufrechterhalten Cyberrisiken, im Einklang mit der vom Vorstand verabschiedeten Strategie und dem Rahmen für Cyberresistenz. Die Durchführung der Verfahren wird überwacht und verwaltet.

Vorwärts: Neben der Erfüllung der Anforderungen der sich entwickelnden Ebene beinhalten die Praktiken auf dieser Ebene die Implementierung fortschrittlicherer Tools (z. B. fortschrittlicher Technologie- und Risikomanagementtools), die in alle Geschäftsbereiche des FMI integriert sind und im Laufe der Zeit verbessert wurden, um die Cyberrisiken, denen das FMI ausgesetzt ist, proaktiv zu bewältigen.

Innovativ: Neben der Erfüllung der Anforderungen der sich ständig weiterentwickelnden und fortschreitenden Ebenen werden die Fähigkeiten des gesamten FMI im Rahmen der sich schnell entwickelnden Cyber-Bedrohungslandschaft nach Bedarf verbessert, um die Cyber-Resilienz des FMI und sein Ökosystem zu stärken und indem proaktiv mit seinen externen Interessengruppen zusammengearbeitet wird. Auf dieser Ebene geht es darum, Innovationen in Bezug auf Mitarbeiter, Prozesse und Technologien für das FMI und das gesamte Ökosystem voranzutreiben, um Cyberrisiken zu bewältigen und die Cyberresistenz zu verbessern. Dies könnte die Entwicklung neuer Kontrollen und Instrumente oder die Schaffung neuer Gruppen für den Informationsaustausch erforderlich machen.

Um es zusammenzufassen

Beide Dokumente und meine Erfahrung im Gespräch mit den verantwortlichen Teams zeigen, dass das Verständnis für die Auswirkungen dieser Systeme auf das tägliche Leben (nämlich das Potenzial für katastrophale nationale und sogar globale Auswirkungen, wenn das System kompromittiert wird) erheblich zunimmt. Ich finde es bezeichnend, dass diese Entwicklungen noch sehr neu sind und die Umsetzung der Leitlinien möglicherweise gerade erst begonnen hat. Nichtsdestotrotz habe ich, wie im ersten Teil dieses Artikels erwähnt, aus erster Hand gesehen, wie diese Leitlinien hochrangige, jahrzehntelange IT- und IT-Sicherheitsprojekte prägen: Festlegung der implementierten Systemtypen, ihre Zuordnung zu den wichtigsten messbaren Bereichen der Dokumente und die Art und Weise, wie die Systeme selbst entworfen und konzipiert werden.

Bei Illumio konzentrieren wir uns auf drei Schlüsselbereiche, die beiden Dokumenten direkt zugeordnet sind, nämlich die Identifizierung anhand unserer Zuordnung von Anwendungsabhängigkeiten. Dies gibt Unternehmen die Möglichkeit, mit Echtzeitkarten ihrer kritischen Systeme und Anwendungen zu arbeiten und die normalen Abhängigkeiten und Anwendungsabläufe zwischen ihnen herzustellen. Es ermöglicht auch die genaue Festlegung der erforderlichen Grenzen für den nächsten Abschnitt, den Schutz.

Die Illumio-Plattform ist von Natur aus Zero Trust. Es können Richtlinien definiert werden, die nur die erforderlichen Anwendungsabläufe zulassen, wodurch potenzielle Kompromisspfade und laterale Verschiebungen erheblich eingeschränkt werden. Die Kombination aus Abbildung und Richtlinienkonfiguration ermöglicht die einfache Erkennung von Bedrohungen, die dritte wichtige Säule, durch das Aufdecken neuer versuchter Kommunikationswege, eine Änderung Arbeitslast der Anwendung Verhalten und die Fähigkeit, kompromittierte Workloads schnell und sicher unter Quarantäne zu stellen.

Weitere Informationen darüber, wie Illumio Finanzdienstleistungsunternehmen schützt, finden Sie hier Page „Solutions“. Und bitte besuch mich beim nächsten Mal, wenn sie Gedanken zu einigen anderen Mandaten in der gesamten EU machen möchten — like the DSGVO and the TSR!

.png)

%20(4).png)