イルミオでCISAのフォボスランサムウェアガイダンスを満たす方法

最近、連邦捜査局(FBI)、サイバーセキュリティおよびインフラストラクチャセキュリティ庁(CISA)、および多州情報共有分析センター(MS-ISAC)は新しいものを発表しました サイバーセキュリティ勧告 Phobosランサムウェアからの保護方法を政府や重要インフラ組織に知らせることを目的としています。

このブログ記事では、Phobosランサムウェアとは何か、政府当局がPhobosへの備えをどのように推奨しているか、Illumioのランサムウェア保護ダッシュボードがこれらの推奨事項の達成にどのように役立つかについて説明します。

Phobosランサムウェアとは何ですか?

Phobosランサムウェアは、Elking、Eight、Devos、Backmydata、Faustランサムウェアなど、複数のランサムウェアの亜種に関連しています。Backmydata 亜種は、2024 年 2 月にルーマニアで発生した攻撃で使用され、システムがほぼオフラインになりました。 100 の医療施設。

このアドバイザリでは、2024年2月に確認されたPhobosランサムウェアの亜種に関連する既知の戦術、手法、手順(TTP)と侵害指標(IOC)を共有しています。Phobosはサービスとしてのランサムウェア (RaaS) モデルとして運営されており、2019 年 5 月以降、政府、救急サービス、医療、教育など、さまざまなセクターをターゲットにしてきました。

Phobos ランサムウェアから保護する方法

このアドバイザリでは、Phobos ランサムウェアの活動を軽減するための重要なポイントが 3 つあります。

- RDP ポートを保護して、脅威アクターが RDP ツールを悪用したり利用したりするのを防ぎます。

- 悪用された既知の脆弱性を優先的に修正します。

- EDRソリューションを実装して、脅威アクターのメモリ割り当て技術を妨害します。

ザの イルミオゼロトラストセグメンテーションプラットフォーム これら3つの推奨事項すべてに取り組むのに役立ちます。

1。Illumio のランサムウェア保護ダッシュボードを使用して RDP ポートを保護してください

ほんの数ステップを踏むだけで、組織は悪者を阻止し、環境内のラテラルムーブメントを防ぐための大きな改善を行うことができます。ラテラルムーブメントを防ぐことができれば、攻撃者が侵入しても、それほど遠くまで侵入したり、ミッションクリティカルなアプリケーションにアクセスしたりしないようにできます。

では、を使用して RDP ポートを保護する 3 つのステップを見ていきましょう。 ランサムウェア保護ダッシュボード:

- どこにあるかを確認する RDP トラフィック あなたの環境で

- イルミオのランサムウェア保護ダッシュボードで推奨されているアクションに従ってください

- ランサムウェア保護スコアの向上を測定する

環境内の RDP トラフィックを特定

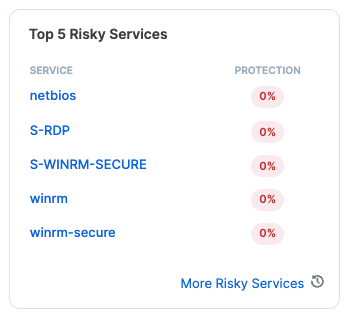

イルミオのランサムウェア保護ダッシュボードは、環境内で最もリスクの高いサービスを簡単に追跡できます。これらのサービスの1つがRDPです。ポリシーで制御されていない環境で公開された場合は、「リスクの高いサービスのトップ 5」レポートに表示されることがあります。または、マップに移動して RDP トラフィックだけを検索することもできます。

上の画像では、RDPがリスクの高いサービスの上位5つにリストされていることがわかりますが、このサービスを管理するポリシーも設定されていません。

ここで、ビジネス分析を行って影響を理解できます。たとえば、組織内には RDP を使用する能力を必要とする特定の人がいます。これは、現場にいない従業員による問題のトラブルシューティングを支援している IT 担当者にとって非常に便利です。ただし、これは平均的な作業負荷に必要なものではありません。

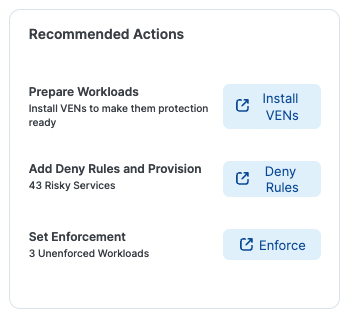

ここで、ダッシュボードの推奨アクションが役立ちます。

ランサムウェア対策ダッシュボードの推奨アクションに従ってください

ダッシュボードで推奨されるアクションの 1 つは、拒否ルールを作成することです。これは、規模が大きい場合もあるため、保護を迅速に構築するための簡単な方法です。 ゼロトラストジャーニー。

この場合、CISAはRDPポートを保護することを推奨しているため、次のステップはこのトラフィックをブロックする拒否ルールを作成することです。例外は必要に応じて追加できますが、通常はロックダウンされます。これにより、Phobos ランサムウェア攻撃を事前に防ぐことができます。

Illumioで拒否ルールを適用すると、規模に関係なく、新しいポリシーが数分で組織全体に展開されます。

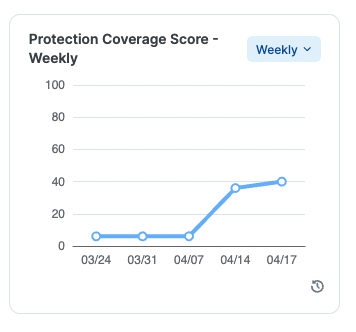

ランサムウェアプロテクションスコアでセキュリティ改善を測定

環境保護の進捗状況を測定する優れた方法の 1 つは、ダッシュボードのランサムウェア保護スコアを使用することです。ポリシーを展開し、RDP トラフィックのブロックなどの大きな変更を加えると、スコアが上昇することがわかります。

イルミオは現在のスコアだけでなく、このスコアも時系列で表示します。これは、進化し続ける脅威から組織をどのように保護しているかを測定するうえで最適な方法です。

2。悪用された既知の脆弱性をゼロトラストセグメンテーションで修復

ゼロトラストセグメンテーション(ZTS)は、Phobosなどのランサムウェア攻撃の発生場所を特定して対処することで、その影響を軽減するのに役立ちます。 ネットワークの脆弱性 悪用されました。

セキュリティギャップの確認と修正

ザの イルミオ地図 通信量が多すぎる、不必要な、または準拠していないシステムやアプリケーションを明らかにするのに役立ちます。さらに、この情報を脆弱性スキャナーのデータと組み合わせることもできます。

このインサイトを利用して、セキュリティチームはきめ細かく柔軟なセグメンテーションポリシーを設定して、脆弱性の露出を減らし、避けられない侵害の拡大を防ぐことができます。コンテキストとリスクを理解することで、パッチが公開される前にワークロードを迅速に保護できます。

脆弱性に関するデータ主導型の洞察でリスクを定量化

Phobosランサムウェアのような脅威に直面した場合、ネットワーク内の潜在的な脆弱性を特定するだけでなく、定量化することも重要です。イルミオはネットワークの弱点を示し、チームが最も必要な場所にプロアクティブな対策を正確に実施できるようにしています。

このインサイトにより、部門横断的なチームが、ギャップの保護、データ主導の意思決定の促進、環境全体にわたるリスク軽減戦略の強化に役立つ実用的なインサイトを得ることができます。

脆弱性防御を積極的に構築

報酬統制として、リスクの高い資産を細分化してモデル化、テスト、導入することで、パッチ適用が不可能だったり、運用が容認できないほど複雑になったりする場合に重要なシステムを保護します。

意識が鍵です。既知の脆弱性があるポートにトラフィックが接続されると、セキュリティオペレーションセンター(SOC)は、イルミオから提供されたデータを使用して、脆弱性や重大度のコンテキストを含む違反の警告を受けます。

3。EDR とゼロトラストセグメンテーションを組み合わせて横方向の動きを検出し、自動的に保護します。

イルミオコンプリメント EDR 攻撃者が操作する余地がほとんどないゼロトラストセグメンテーションポリシーを使用して攻撃対象領域を減らすことで、攻撃対象領域を減らすことができます。Illumio は、攻撃パターンにとらわれずに、インシデントと検出の間のギャップを埋めます。

サイバーセキュリティ勧告によると、EDRはPhobosなどのランサムウェア攻撃から保護するための重要な要素です。しかし、攻撃が最終的にエンドポイントを侵害した場合、EDRには、その侵害が組織のネットワークを横方向に広がり続けるのを防ぐ方法はありません。だからこそ、EDR と ZTS を組み合わせることが不可欠です。EDR システムが侵害を検出すると、ZTS は感染したワークロードを自動的にシャットダウンして隔離します。

ZTSのようなプロアクティブなテクノロジーとEDRのようなリアクティブなテクノロジーをすべてのエンドポイントで組み合わせることで、滞留時間の弱点を軽減すると同時に、対応能力を大幅に向上させることができます。実際、によるテストによると、 ビショップフォックス、EDRとIllumioを組み合わせると、攻撃者の拡散が大幅に減少し、検出速度が4倍速くなります。

私たちと連絡を取ってください ゼロトラストセグメンテーションがCISAのガイダンスを満たし、Phobosのようなランサムウェア攻撃を今すぐ阻止するのにどのように役立つかをご覧ください。

.png)