インテントベースネットワーキングは「失敗した」テクノロジーか

2010年代半ば、テクノロジーマーケティングの達人もアナリストも、インテントベースネットワーク(IBN)と呼ばれるテクノロジーに夢中になり、大々的に誇大宣伝しました。

10年近く経った今、IBNについてはあまり耳にしません。しかし、だからといってそれがなくなったわけではありません。

この記事では、IBNの歴史と、今日の最新のクラウドインフラストラクチャ、およびクラウドセキュリティにおける重要な基盤について詳しく説明します。

2010 年代初頭:クラウドネットワークの急激な変化への適応

その直前、HP NetworkingのCTOのオフィスでは、クラウドネットワークにおける新たな規模と変化率に適応しようとする複数のグループが、同様の新しいネットワーク抽象化を単独で考案しているのを目の当たりにしました。こうした作業の多くはオープンソースプロジェクト (OpenStack、Open Day Light など) で行われていました。

HPはこの作業を統合するためにリソースを投資することを決定し、2013年にHP Labsで「IBNサミット」を開催しました。 パロアルト。シスコ、HP、RedHat、IBM、ファーウェイ、ブロケード、マイクロソフト、NEC、ヴイエムウェアなど、SDN およびクラウドプロジェクトのネットワークポリシーソリューションに取り組んでいることが知られているすべての人に招待状が送られ、さまざまな関係者がこの分野での仕事の側面を紹介し、共通の API への道を模索することに同意しました。

2010 年代半ば:IBN の定義

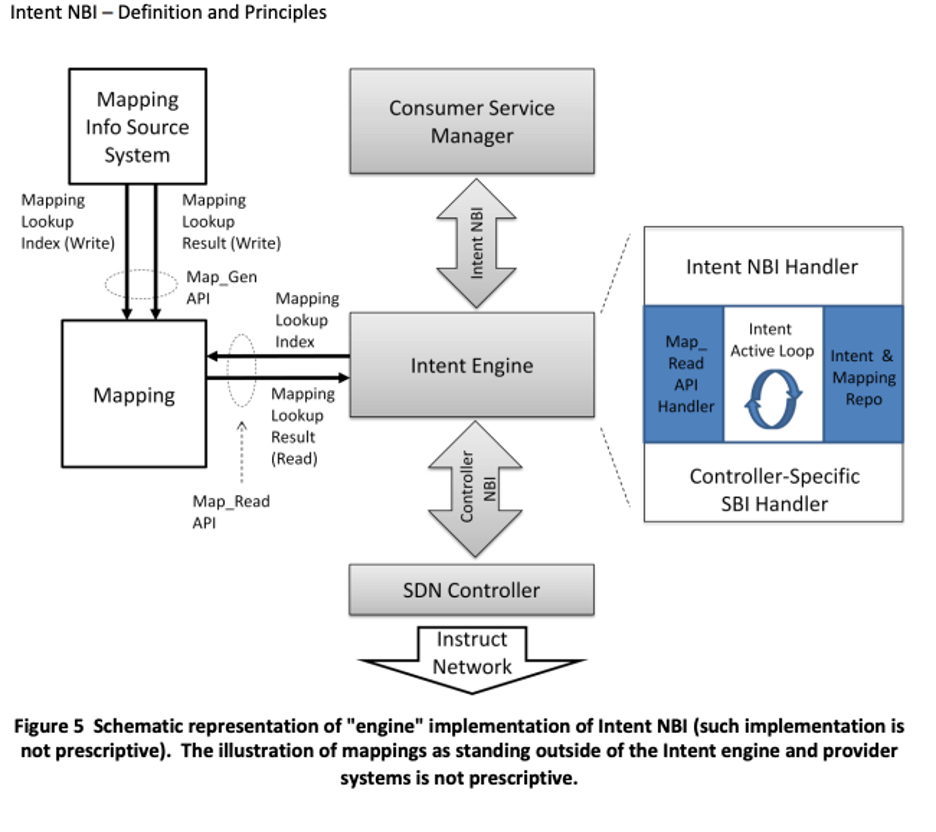

その後、私が議長を務めている間、これらの企業の多くの代表者は、オープンネットワーキング財団(ONF)のノースバウンドインターフェース(NBI)ワーキンググループで引き続き協力してきました。2016 年 10 月、ONF は IBN システムの定義と技術的概要に関するメンバーのコンセンサスを提示することを目的とした文書を公開しました。

「インテント NBI-定義と原則」という文書を読んでください。 ここに。

このドキュメントの定義は、ある種の黄金律としてまとめることができます。インテントには、プラットフォームやインフラストラクチャに固有の実装の詳細は含まれていないということです。

インテントは、ビジネス用語で想定されるネットワーク動作に関する宣言文で構成されています。これとは別に、インテントをインフラストラクチャの現在の構成/状態/トポロジに実装する方法を知っているマッピングプロセスがあります。

批評家たちは、私たちがその実装を捨てて無視していたので、何の価値もないと主張しました。私たちはそれを捨てているのではなく、マッピングプロセスの制御下にある別の場所に移動させていることを指摘しました。「純粋な」意図を宣言するには、政策立案者がインフラ技術の専門家である必要はなく、むしろ政策のビジネス上の制約を理解していればよいのです。

そのドキュメントでは、ONFの定義にコントローラー内の「インテントアクティブループ」が記述されていました。

「この要素は、リポジトリからのアクティブなサービスインテントとマッピング、およびSBIハンドラーからのネットワーク情報を継続的に評価し、検出されたインテント変更(repo)、および/またはマッピング変更(repo)、および/またはインテントNBIの機能として、新しいサービス構成をインスタンス化したり、既存のサービス構成を適切に変更したりするために必要なアクションを実行します。」

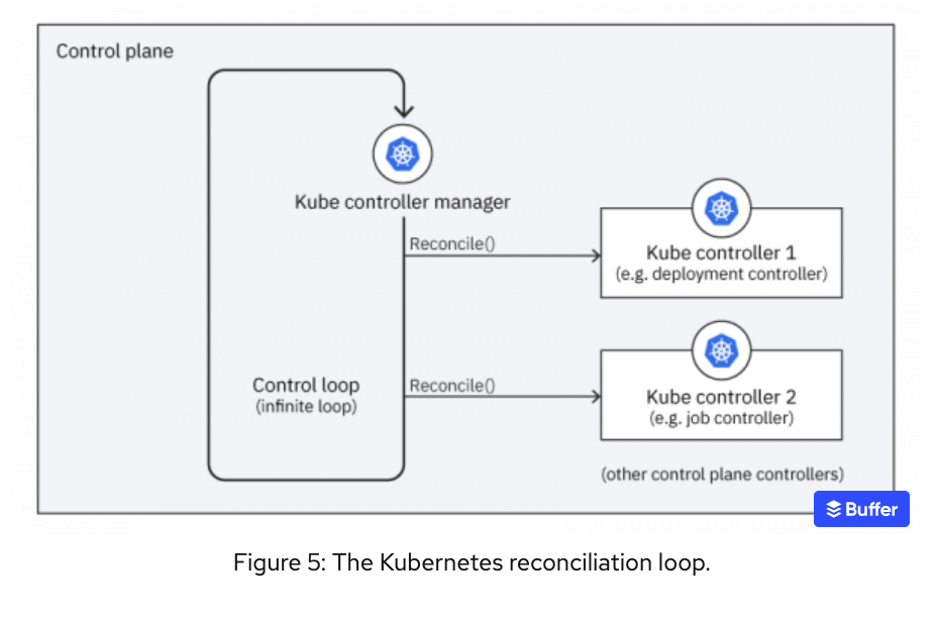

インテント・アクティブ・ループの記述は、Kubernetesでよく知られるようになった用語と一致しています。Kubernetesでは、宣言されたインテントをシステム動作に変換するコントローラーが、宣言されたインテントの実装をインフラストラクチャー内で継続的に維持する継続的調整ループ(CRL)上に構築されていると説明されています。

この記事では、このようなすべての技術的アプローチを指すときに、継続的調整ループ (CRL) という用語を使用します。

2017: IBN は「次の大物」

この文書を公開して間もなく、業界ではIBNが話題になり始めました。ガートナー社が2017年にIBNという言葉を作り出し、IBNを「次の大物」と呼んだのがきっかけです。 ブログ記事。

マーケティング担当者は、まずすべてのベンダーがいつもIBNを持っていたと主張して、結局はIBNを無意味なものにしました。そしてその結果、人々はやがてそれについて話すのをやめました。

あれだけの騒ぎのあとで、振り返ってみて不思議に思う人もいるでしょう。IBNは実際的には失敗だったのでしょうか?

答えは「いいえ」です。実際、まったく逆です。

現在:IBN は最新のクラウド・インフラストラクチャーで健在です

IBN についてはあまり触れませんが、現代のクラウドインフラストラクチャでは広く使われています。

3 つの例は、大規模な実稼働環境におけるこのアプローチの用途の幅広さを示しています。

Kubernetes ネットワークポリシー

K8のContainer Network Interface(CNI)ポリシーコントローラーである証明書失効リスト(CRL)は、すべてのポッド/エンドポイント、仮想スイッチ、サイドカープロキシ、ゲートウェイ、NATなどの状態を認識し、実装用のマッピング(IPアドレス、ポート、プロトコル、ID、承認、ラベル、名前空間など)も認識し、継続的な調整ループを実行して実装がネットワークポリシーと一致するようにします。

開発者が提供 クベルネテス 実装の詳細 (意図) のないネットワークポリシー (KNP)。コントローラが実装を行います。KNP では、ユーザーが IP アドレスやポートなどの低レベルの属性を指定できますが、KNP エンジンの分散状態自動化の利点を活用するには、ローカルポリシー宣言でラベルベースのセレクターを使用するのがベストプラクティスです。

イルミオ・ポリシー・コンピュート・エンジン (PCE) とイルミオ VEN (エージェント)

Illumioには、同様のラベルベースの抽象化を使用して、ベアメタルや仮想マシン、コンテナに意図的な価値提案をもたらす、成熟した広く導入されているエンタープライズ製品があります。これは、CRL コントローラーを使用してポリシーの制約を維持する複数の動的インスタンスにまたがっています。

抽象化された動的なラベルベースのポリシーがあらかじめ設定された分散型コントローラ(PCE)があります。このポリシーは、継続的な調整ループを使用して、現在のインフラストラクチャの状態とトポロジのコンテキストでこれらのポリシーを実装します。

この場合、実際のポリシー適用は、さまざまなオンプレミスおよびパブリッククラウドインフラストラクチャプラットフォーム用の低レベルのネイティブツールをプログラミングすることによって行われます。

ジュニパー/アプストラ

Apstra IBNには、抽象的なポリシーを特定のインフラストラクチャ実装に変換する自動化機能を備えた宣言型モデルもあります。ただし、この方法で解決される問題は、前の例とは少し異なります。

KubernetesネットワークポリシーとIllumioのプラットフォームはどちらも「オーバーレイ」ネットワークテクノロジーとして分類できます。物理デバイス間の基本的な接続がすでに確立されているネットワークの上に、仮想ネットワークの機能を作成して制御します。

ジュニパーのApstraソリューションには、ケーブルで接続されたデータセンターデバイスがいっぱい入ったラックを含む「äúunderlay」äù ネットワークを作成および制御する機能があります。ただし、上記の例のように、宣言型ポリシーをネットワークと継続的に調整することで一貫性が保たれます。

IBN: 大規模クラウドパフォーマンスのバックボーン

クラウドワークロードに必要な規模、変化率、パフォーマンスを実現するには、インテントベースのアプローチによって提供される追加の抽象化レイヤーが必要です。

絶えず変化する「アプリケーション」の動的インスタンスが数千以上ある場合、人間がポリシーを迅速に更新することはできません。インテントベースのインターフェースは、ユーザーの観点からはルール空間を「圧縮」し、それを実現するための魔法をすべてインターフェースの背後に隠します。これにより、動作が類似または同一のインスタンスを、ポリシーを適用できるグループとして扱うことができます。

「グループ A のものはグループ B のものと通信できる」ことが目的であれば、変更する必要のない単純なルールを 1 つ作成します。これは正しいルールであり、1 台のサーバーにインスタンスが 1、2、3、10 億個であっても、サーバー上に存在していなくても、数百万個であっても、正しい動作につながります。ルールは 1 つだけですが、大規模なシステムに実装する場合、10 万のファイアウォールで 10 億のファイアウォールルールを動的に更新する必要がある場合があります。

このような巨大な分散型自動継続的調整ループコントローラーの開発により、グローバル企業によってクラウド上に構築されつつある大規模な分散システムにグローバルネットワークポリシーを実装することが可能になりました。

すべてのファイアウォールのルールが記載されたExcelスプレッドシートの時代は終わりました。大規模システムの「ファイアウォールのプログラミング」への手動による個別のアプローチも同様に時代遅れです。

現代のクラウド・セキュリティはIBNに依存しています

IBNは静かに全行程を走らせてしまった ハイプサイクル。現代のネットワーキングの基盤に深く組み込まれているため、もはや流行語は使われていません。

複数の関係者が単独で概念的に類似したソリューションを発明したという事実は、常に何か重要なことが起こっていることを示す強力な兆候です。この作業を行ったのはほとんど知られていませんが、今日のクラウドで実現できる驚くべきことを可能にしたのは彼らだということはわかっています。

この能力はさらに重要であることが証明されています サイバー脅威 の強化と保護 ゼロトラスト 特にネットワーキングはますます重要になります。IBN の信頼性と拡張性により、Illumio のようなプラットフォームは、信頼性が高くスケーラブルなセキュリティをクラウドで提供できるようになります。

Illumio CloudSecureがハイブリッドクラウドの侵害をどのように封じ込めているかについて詳しく知る ここに。

でクラウドネットワークを保護することに関心がある イルミオゼロトラスト セグメンテーション? お問い合わせ 今日は相談とデモです。

.png)