Un examen plus approfondi de l'intégration d'Illumio à Palo Alto Networks

La microsegmentation et les pare-feux aident les entreprises à réduire leur surface d'attaque et à limiter leur exposition aux ransomware, les logiciels malveillants et autres menaces qui se déplacent latéralement ou se propagent rapidement dans les flux de trafic est-ouest au sein des centres de données et des environnements cloud. Mais comme nous le savons, les entreprises d'aujourd'hui sont par nature très distribuées, avec des utilisateurs, des appareils et des charges de travail de plus en plus nombreux. Pour y remédier, les entreprises devraient envisager de mettre en œuvre des mesures de sécurité à la fois au niveau du réseau et de la charge de travail.

Les charges de travail sont éphémères et la plupart des charges de travail se voient attribuer différentes adresses IP au fur et à mesure qu'elles sont transférées d'une structure réseau à une autre ou que leur adresse IP est modifiée pour diverses raisons par un contrôleur qui alloue dynamiquement les ressources de calcul. Cela est particulièrement vrai pour les architectures de microservices modernes hébergées dans des structures de cloud public, où les charges de travail meurent, ressuscitent et se déplacent de manière dynamique sur le réseau. L'utilisation d'une adresse IP pour identifier statiquement une charge de travail, sous quelque forme que ce soit, appartient au passé. Par conséquent, il est important de cartographier le contexte en temps réel afin de garantir une mise en œuvre efficace sécurité des charges de travail tout au long de son cycle de vie.

En raison de leur nature dynamique, il est souvent difficile pour les organisations de cartographier et d'appliquer des politiques de microsegmentation aux charges de travail partout où elles s'exécutent. Alors que les charges de travail des applications communiquent entre elles principalement via des flux de trafic est-ouest, le trafic entrant et sortant du centre de données ou des environnements cloud est sécurisé via le trafic nord-sud au niveau du périmètre. Pour réaliser une microsegmentation efficace, vous devez mettre en œuvre des mises à jour des politiques en temps réel pour les charges de travail, où qu'elles se déplacent : sur la structure du réseau jusqu'aux pare-feux de nouvelle génération (NGFW), ainsi que sur l'infrastructure hôte où elles peuvent être appliquées par des solutions basées sur des agents qui fonctionnent au niveau de la charge de travail. La cartographie des politiques de sécurité pour les charges de travail dynamiques entre l'est, l'ouest et le nord du sud est complexe et difficile à gérer à grande échelle. Des incohérences peuvent survenir si les modifications des politiques de sécurité sont gérées de manière cloisonnée entre le NGFW et les outils de microsegmentation basés sur des agents.

Automatisez la sécurité dynamique à l'aide de métadonnées

Noyau Illumio utilise des métadonnées sous forme d'étiquettes pour identifier les charges de travail, au lieu de s'appuyer sur l'adressage réseau. L'administrateur peut attribuer différentes étiquettes aux différentes charges de travail, et ces étiquettes peuvent ensuite être utilisées pour définir une politique. En utilisant Nœud d'application virtuel (VEN) agents déployés sur chaque charge de travail, Illumio Core suit en coulisse l'évolution des adresses IP de cette charge de travail. Même si une charge de travail modifie son adresse IP dix fois au cours de son cycle de vie, l'étiquette reste cohérente. Il en résulte que la politique est définie indépendamment de la manière dont le réseau sous-jacent est conçu. Le transfert de paquets est toujours effectué via des recherches IP, mais cela se fait en coulisse. Les étiquettes deviennent le concept utilisé pour identifier les différentes charges de travail, et comme les politiques sont rédigées à l'aide de ces étiquettes, le résultat est des étiquettes qui ressemblent davantage à une phrase humaine qu'à une liste d'adresses IP et de ports.

Palo Alto Networks a adopté une philosophie similaire en ce qui concerne l'utilisation de métadonnées sous forme de balises pour identifier les charges de travail au sein des groupes d'adresses dynamiques (DAG) dans les NGFW Panorama ou Palo Alto Networks tels que les séries PA-7000, PA-5200, PA-3200 et le pare-feu virtuel de nouvelle génération de la série VM. Le pare-feu peut créer un groupe d'adresses et le définir comme statique ou dynamique, qui peut ensuite être utilisé pour définir une politique. Le résultat est une règle de pare-feu qui ressemble davantage à une phrase humaine, définissant qui peut faire quoi à qui, en utilisant les noms des DAG plutôt que des adresses IP spécifiques. Un DAG est un peu comme un « compartiment vide » auquel aucune adresse IP n'est attribuée. S'il s'agit d'un groupe d'adresses dynamique, ce compartiment vide est rempli d'adresses IP provenant d'une entité externe.

En intégrant Illumio Core pour la microsegmentation basée sur les agents, les utilisateurs peuvent obtenir le contexte en temps réel de leurs charges de travail directement dans les DAG de Panorama ou dans les NGFW de Palo Alto Networks. Cette solution aide les utilisateurs de Palo Alto Networks à s'assurer que leurs politiques basées sur le DAG sont parfaitement à jour avec les dernières modifications apportées à la politique de charge de travail. Comme Illumio suit l'évolution des adresses IP pour toutes les charges de travail, il peut transmettre ces mappages de charge de travail étiquetés à Palo Alto Networks. Ainsi, si Illumio Core mappe dix charges de travail en tant que charges de travail « d'application » et que le pare-feu de Palo Alto Networks a créé un DAG également appelé « Application » et utilise ce DAG dans un ensemble de politiques, ce DAG sera renseigné par Illumio sur le pare-feu. Lorsqu'une charge de travail étiquetée se voit attribuer une adresse IP, ou si elle est publiée ou modifiée, toutes ces modifications peuvent être transmises au pare-feu Palo Alto Networks.

Le véritable avantage est que les administrateurs peuvent configurer le pare-feu une seule fois, sans avoir à le toucher à chaque changement d'adresse IP. Le pare-feu reste silencieux, même si l'ampleur des charges de travail augmente. Si un DAG pour les charges de travail « App » contient 10 adresses IP, ou 100 adresses IP, aucun processus de contrôle des modifications n'est requis pour modifier le pare-feu à mesure que l'échelle de déploiement augmente. Illumio met simplement à jour le pare-feu selon les besoins.

Dans le cadre de l'intégration, les étiquettes et les adresses IP des charges de travail dans Illumio Core sont mappées dynamiquement dans les DAG de Palo Alto Networks. Le résultat ? Les utilisateurs peuvent éliminer les tâches manuelles liées à la gestion des modifications statiques des politiques de sécurité pour les charges de travail dynamiques. Vous pouvez tirer parti de l'automatisation et éliminer l'élément humain, ce qui peut entraîner des erreurs de configuration et des erreurs humaines lors de la mise à jour de sécurité des charges de travail en temps réel.

Avec Illumio et Palo Alto Networks, vous n'avez pas besoin de sacrifier la sécurité au fur et à mesure que votre réseau évolue. Vous bénéficiez de la mise à jour automatique des DAG de Panorama et de vos NGFW avec un contexte de charge de travail en temps réel qui peut vous aider à économiser du temps, des efforts et les maux de tête associés à l'orchestration d'une politique de microsegmentation efficace pour les charges de travail changeantes de vos applications.

Le flux de travail de l'API entre Illumio et Palo Alto Networks

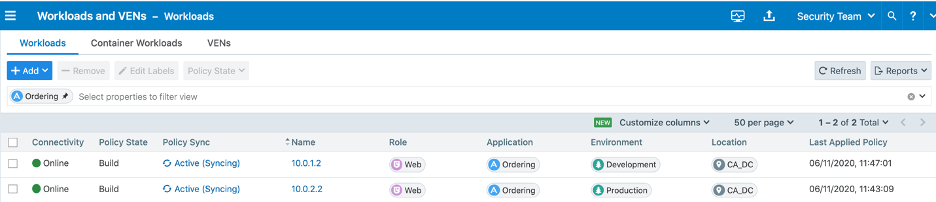

Dans Illumio Core, les étiquettes de métadonnées Rôle, Application, Environnement et Emplacement sont attribuées aux charges de travail afin de fournir un contexte supplémentaire. Par exemple, les charges de travail au niveau du Web faisant partie d'une application de commande déployée à des fins de développement dans un centre de données de New York se verraient attribuer l'étiquette de rôle Web, l'étiquette d'application, la commande d'étiquettes d'environnement, le développement d'étiquettes d'environnement et l'étiquette de localisation NY_DC.

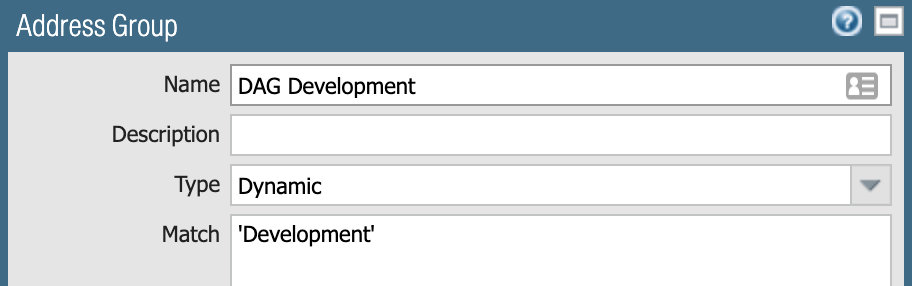

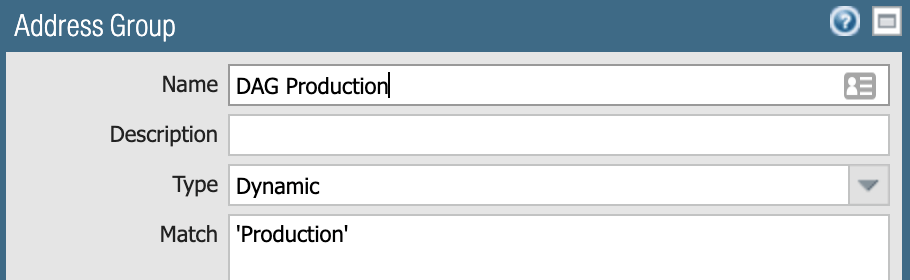

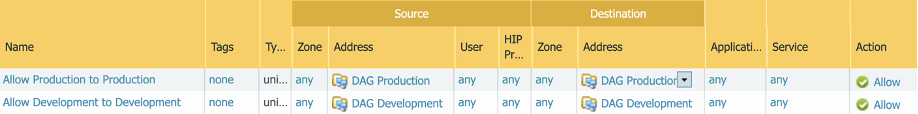

Dans Palo Alto Networks Panorama, la politique peut être créée à l'aide de groupes d'adresses dynamiques (DAG) définis en faisant correspondre des critères à l'aide d'étiquettes. Les changements d'adhésion au DAG sont automatiques, ce qui élimine le besoin de gestion des modifications et d'approbations !

L'outil d'intégration piloté par API « Illumio-Palo Alto Networks DAG Updater » enregistre et désenregistre les charges de travail de manière dynamique tout au long du cycle de vie, y compris les modifications d'adresse IP (par exemple, les migrations de machines virtuelles dans un centre de données ou les modifications d'ENI sur un hôte dans le cloud) et les modifications de métadonnées (par exemple, une charge de travail rebaptisée Quarantaine). Au fur et à mesure que les charges de travail sont enregistrées et non enregistrées de manière dynamique, l'appartenance au DAG change et le bon ensemble de politiques est automatiquement appliqué aux charges de travail.

La possibilité de mettre à jour automatiquement l'adhésion au DAG pendant tout le cycle de vie d'une charge de travail permet de mettre en place des politiques centrées sur les applications qui peuvent s'étendre à plusieurs centres de données et s'adapter facilement à des architectures à plusieurs niveaux.

Voici un exemple simple de segmentation environnementale entre les charges de travail dans Développement et Production.

Configuration

Les charges de travail sont associées à Illumio PCE et des métadonnées leur sont attribuées Rôle, Demande, L'environnement et Lieu à l'aide d'étiquettes :

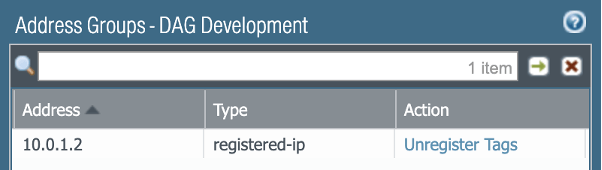

Le DAG est créé à l'aide de critères correspondants Développement — toutes les charges de travail de développement :

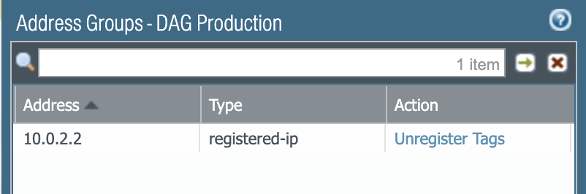

Un DAG est créé en utilisant des critères correspondants Production — toutes les charges de travail de production :

Politique créée à l'aide du DAG pour autoriser le trafic entre Développement charges de travail et trafic entre Production charges de travail :

Intégration d'API

L'outil d'intégration fait partie de l'outil Workloader d'Illumio, qui peut être téléchargé depuis Portail d'assistance Illumio:

Chargeur de travail transmet les étiquettes et les adresses IP associées à chaque charge de travail gérée vers le pare-feu Palo Alto Networks, lors de l'émission du synchronisation journalière commande :

Le résultat est affiché dans l'appartenance au DAG sur le pare-feu Palo Alto Networks, avec les adresses IP reçues d'Illumio pour les étiquettes associées :

Mise à jour de l'adhésion à DAG Development :

Et c'est tout ! L'avantage de cette intégration est qu'à mesure que l'environnement augmente et diminue, les charges de travail sont enregistrées et déenregistrées de manière dynamique, ce qui change automatiquement l'adhésion au DAG et déclenche automatiquement des politiques de segmentation environnementale !

C'est incroyable, n'est-ce pas ? Visitez Portail d'assistance Illumio pour télécharger l'outil d'intégration.

- Lisez notre guide sur Réseaux Illumio + Palo Alto

- En savoir plus sur Technologie NextWave de Palo Alto Networks

.png)

.webp)

.webp)